BSI Lockbit ransomware chat

Skill negosiasi yang rendah jadi bencana

Analisa Percakapan BSI-Lockbit, Kemampuan Negosiasi yang Rendah (detik.com)

Ransomware adalah ancaman yang nyata dan jelas hari ini. Khususnya untuk semua pelaku industri yang ingin memanfaatkan kanal digital untuk memberikan value added bagi layanannya. Kanal digital memberikan efisiensi yang luar biasa bagi semua pelaku industri, termasuk industri perbankan karena mereka tidak perlu lagi membangun cabang fisik yang membutuhkan biaya tinggi untuk bangunan, peralatan pendukung dan sumberdaya di seluruh Indonesia. Dengan memanfaatkan kanal digital maka jangkauan layanan perbankan secara instan akan tersedia di asalkan memiliki jangkauan internet dan hampir semua layanan perbankan dapat diakses dengan layanan perbankan ini, kecuali tarik tunai. Namun, kita tidak bisa mau makan nangka tetapi tidak mau mengurusi getahnya. Jadi kita bisa memanfaatkan kanal digital untuk menyediakan layanan kita, namun jaringan internet yang dimanfaatkan ini adalah jalur umum yang bisa dijangkau siapapun, termasuk orang yang memiliki tujuan jahat dan tentunya jaringan perbankan yang berurusan dengan uang merupakan sasaran utama dari penjahat digital. Karena itulah perhatian utama dan fokus yang besar harus dicurahkan oleh bank yang ingin memanfaatkan digital banking ini.

Saat ini, ancaman yang nyata dan paling berbahaya di internet adalah ancaman ransomware dan extortionware yang terbukti memakan korban ratusan perusahaan multinasional dan mengakibatkan kerugian triliunan rupiah. Kemampuan menghadapi ransomware ini harus dimiliki oleh semua pelaku digital karena dalam kenyataannya proteksi terhadap ancaman ransomware seperti antivirus secara nyata tidak dapat menjamin akan bebas 100 % dari ransomware. Buktinya adalah korban ransomware yang banyak diisi oleh perusahaan besar Fortune 500 yang jelas tidak keurangan dana dan akses terhadap layanan anti malware terbaik yang tersedia.

Karena itu maka diharapkan pelaku ekonomi digital saat ini mempersiapkan dirinya dengan baik menghadapi ransomware seperti disiplin mengupdate patch piranti lunak dan piranti keras, menggunakan antivirus yang terupdate, menerapkan pencegahan anti ransomware seperti Vaksin Protect yang dapat mengembalikan data yang terenkripsi oleh ransomware dengan 1 klik, backup data secara baik dan benar sesuai kepentingan data dan pastikan data backup tidak dapat diakses sekalipun sistem anda berhasil diakses oleh ransomware. Untuk korporasi besar yang memiliki data yang berharga dan sensitif, pertimbangkan menggunakan sistem yang otomatis mengenkripsi data ketika dikopi keluar dari jaringan perusahaan untuk menghindari serangan lanjutan ransomware tingkat 2, extortionware seperti yang dialami oleh BSI.

Kemampuan Negosiasi dan Komunikasi Penting

Bernegosiasi dengan penyebar ransomware sebenarnya mirip dengan negosiasi jual beli di toko. Siapa yang lebih membutuhkan dan dalam posisi lebih terpojok akan berada dalam posisi tawar lebih rendah.

Jika anda datang ke toko ingin membeli produk dan terlihat memiliki banyak uang atau pamer, lalu dalam berkomunikasi tidak memiliki etika dan terkesan tidak menghargai lawan bicara. Apakah anda berharap penjual tersebut akan menghargai anda atau memberikan harga terbaik untuk produk yang anda beli ?

Apalagi dalam kasus ransomware, disini ibaratnya penjual adalah pemilik SATU-SATUNYA barang di dunia ini yang anda butuhkan. Tentunya posisi anda sebagai korban ransomware ini dalam posisi lebih lemah. Terlepas dari pelaku ransomware ini melakukan tindakan yang melanggar hukum dengan mengakses dan menyandera data anda yang jika berhasil dilacak oleh penegak hukum jelas akan dikenai tindakan tegas oleh penegak hukum.

Jika anda salah memposisikan diri dan kurang baik dalam bernegosiasi kemungkinan besar harus membayar mahal untuk kegagalan anda dalam bernegosiasi.

Lain ceritanya jika anda sopan dan memberikan penghargaan yang wajar kepada penjual dan membuat hatinya senang dan merasa dihargai, kemungkinan besar anda akan bisa bernegosiasi lebih baik dan mendapatkan hasil yang lebih baik dibandingkan anda sombong dan arogan. Bersama ini Vaksincom melakukan analisa atas komunikasi yang dilakukan oleh salah satu korban ransomware dan pelajaran apa yang bisa dipetik.

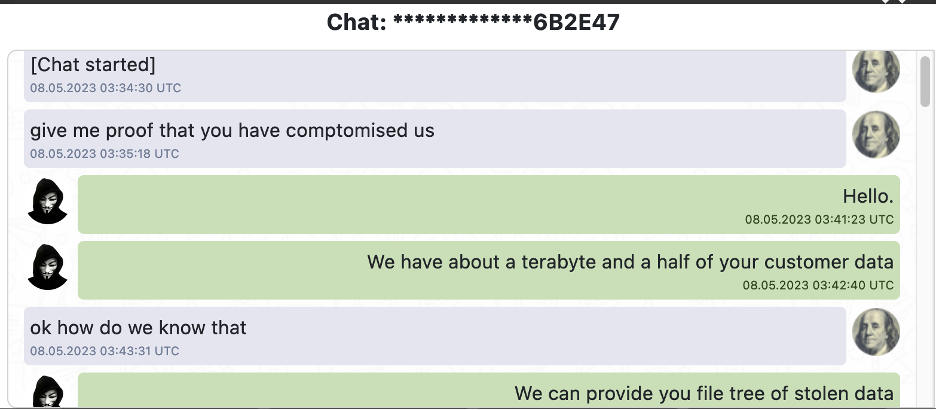

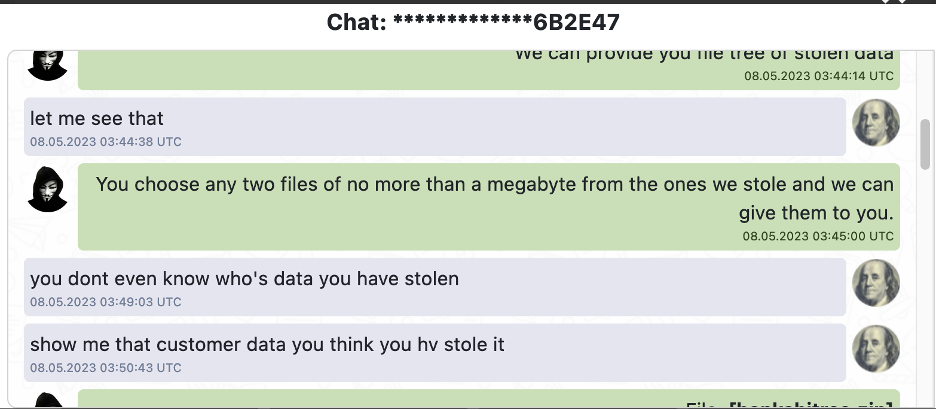

Analisa Chat Lockbit dengan pihak yang diperkirakan perwakilan BSI.

Sebagai catatan, setelah berhasil mengakses sistem, mengenkripsi dan mengunduh data sistem korbannya, pembuat ransomware akan meninggalkan pesan berisi tautan untuk mengakses chat rahasia yang hanya bisa diakses oleh korban ransomware. Dan hasil chat antara negosiator dengan Lockbit dipublikasikan dalam situsnya.

Vaksincom melakukan analisa chat tersebut dan ada beberapa hal yang dapat menjadi pelajaran dalam bernegosiasi sebagai berikut :

- Profile picture PP menggunakan scan US Dolar.

Apakah ketidak sengajaan, ketidak tahuan atau mau menyindir administrator Lockbit yang membutuhkan uang. Admin Lockbit dalam hal ini menggunakan PP Anonymous. Tapi kesan yang diberikan adalah ini PP akun gambar US Dolar, aku punya uang. (lihat gambar 1))

- Komunikasi kurang sopan, tidak memperkenalkan diri. Langsung tembak :

"give me proof that you have comptomised us".

Bahkan pihak peretas yang malah lebih sopan menyapa dengan : "Hello".

Kelihatannya pihak negosiator kurang diajari sopan santun oleh orang tuanya untuk selalu sopan dalam berkomunikasi dan kurang menyadari kalau posisinya disini lebih lemah.

Jika anda dalam posisi admin Lockbit ini tentunya sudah menimbulkan rasa tidak suka kepada lawan chat anda. Pertama sudah pakai PP US dolar, artinya ini orang punya banyak uang nih, PP saja US Dolar. Oke, kalau begitu aku peras sebesar mungkin. Mana nada bicaranya seperti ini, sudah kebobolan datanya bukannya sopan malah sok sekali.

Harusnya, ketika memulai chat, sapa dulu lawan bicara, gunakan sopan santun, siapa aku, lalu ceritakan sedikit latar belakang diri, buat suasana nyaman untuk bernegosiasi, timbulkan empati. Misalnya aku adalah pemilik komputer yang terkena retas dan karena kecerobohanku tempat kerja aku jadi kacau, sekarang aku dalam tekanan besar harus mempertanggungjawabkan perbuatanku. Apakah kamu bisa membantu ? - Gaya bahasa menggurui dan bertindak seperti atasan yang biasa memberikan perintah. (lihat gambar 2)

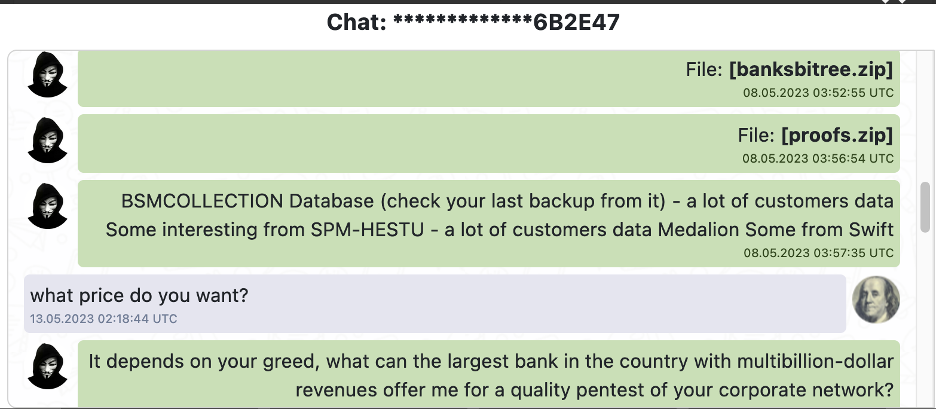

Dalam chat terlihat bahwa kalimat yang dipilih mencerminkan pihak korban kurang mengerti posisinya lebih lemah dan ingin menunjukkan seolah-olah dirinya yang berkuasa atau bos. Telihat dari kalimat yang merendahkan :

"you dont even know who's data you have stolen"

"show me that customer data you think you hv stole it"

Jika kita dalam posisi lebih lemah, adalah bodoh jika menempatkan posisi sebagai atasan. Berikan sedikit penghargaan kepada lawan negosiasi guna mendapatkan empati jika ingin mendapatkan hasil akhir negosiasi yang baik.

Kalau Lockbitnya marah dia juga bisa menuding : aku berhasil mencuri datamu karena "kamu bodoh". Tetapi hal ini tidak dilakukan dan malah terlihat santai saja menghadapi gaya komunikasi yang sok perintah ini.

- Dalam kasus ransomware, harusnya ketika korban mengetahui menjadi korban langsung melakukan pemeriksaan data apa saja yang dicuri. Pembuat ransomware apalagi sekelas Lockbit jelas tidak akan mengeluarkan ancaman kalau belum memegang semua kartu truf yang dibutuhkan.

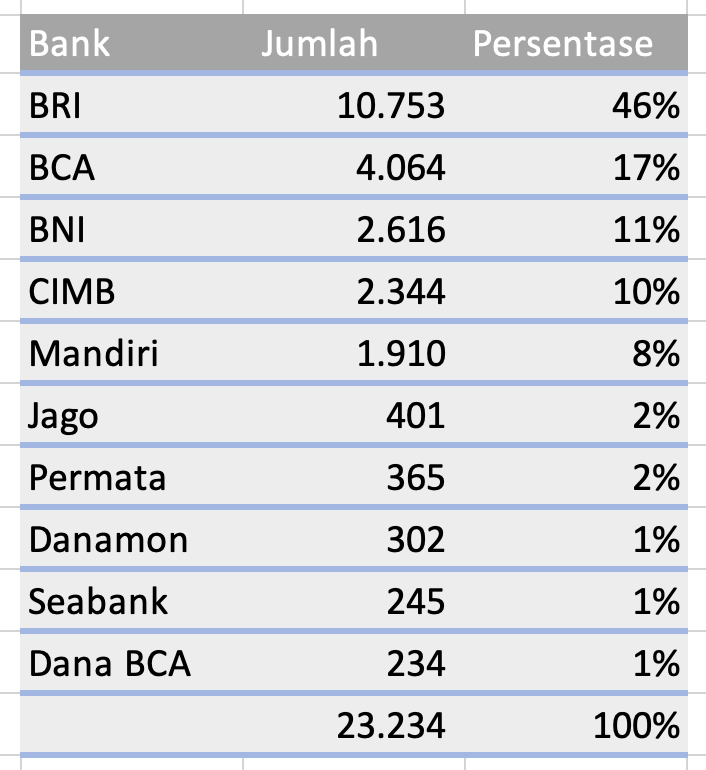

Ketika menanyakan harga, harusnya negosiator juga memperhitungkan berapa kerugian reputasi, nama baik dan kepercayaan yang akan terjadi jika kasus ini terungkap ke publik dan harus bernegosiasi dengan piawai. Lockbit sudah melakukan riset dan mengetahui bahwa bank ini adalah bank dengan keuntungan milyaran dolar (lihat gambar 3).

Seperti kita ketahui, akhir cerita dari Lockbit ini dimana data yang berhasil dicuri kemudian disebarkan dan dapat diunduh oleh banyak pihak. Dalam hal ini korban peretasan mengalami kerugian reputasi, runtuhnya kepercayaan nasabah dan nasabahnya mengalami penderitaan besar karena datanya yang dipercayakan ke bank tidak dijaga dengan baik dan disebarkan sehingga terbuka menjadi korban eksploitasi. Kompetitor perusahaan tentunya bersorak sorai bisa mendapatkan data intelligence gratis.

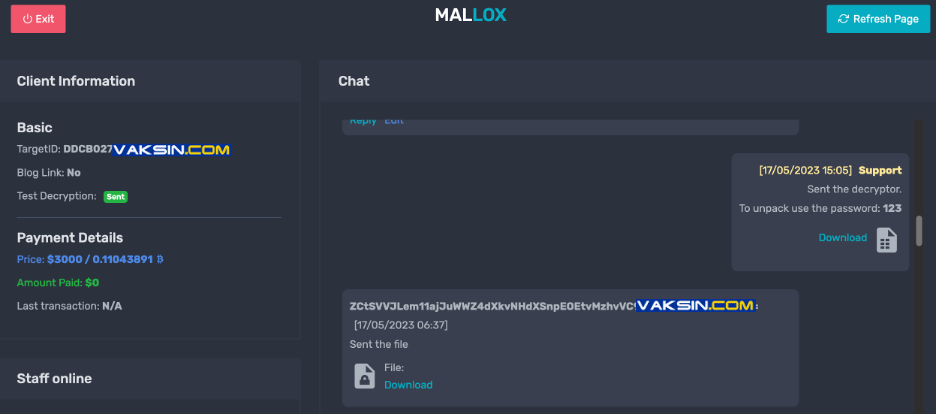

Lalu apakah semua kasus ransomware ini berakhir buruk ?

Apakah masih ada gunanya sopan santun dan komunikasi yang baik dalam berkomunikasi dan melakukan negosiasi ?

Jawabannya ada.

Berikut ini adalah salah satu ransomware yang berhasil mengenkripsi data server korbannya yang merupakan organisasi nirlaba. Berbekal pendekatan, komunikasi yang baik dan sopan, akhirnya pembuat ransomware berbaik hati memberikan kunci dekripsi kepada korban ransomware. Dan bahkan memberikan tips mengamankan datanya.

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Youtube :

https://www.youtube.com/@alfonstan3090

Twitter : @vaksincom

Vaksincom Security Blog

JAM KANTOR

- Mon - Fri

- -

- Saturday

- Appointment Only

- Sunday

- Closed