2 become 1 Ketika 2FA jadi 1FA

Ketika Kartu SIM menjadi Batu Penjuru Otentikasi

Tidak dapat disangkal bahwa TFA (2FA) 2 Factor sudah menjadi standar pengamanan akun penting dan transaksi finansial. Kunci pengamanan 2FA adalah OTP One Time Password atau password sekali pakai berupa angka acak yang akan dikirimkan berdasarkan waktu dan akan hangus setiap kali digunakan atau telah melewati batas waktu password yang telah ditentukan (biasanya beberapa menit). OTP ini sangat efektif menangkal aksi keylogger atau trojan yang berusaha mencuri kredensial yang diketikkan ketika mengakses situs / layanan penting.

Prinsip dasar penggunaan TFA - OTP adalah harus ada 2 faktor pengaman yang terpisah. Pertama adalah apa yang anda ketahui (What you know) dalam hal ini adalah kredensial [Username] dan [Password]. Kedua adalah apa yang anda miliki (What you have) dalan hal ini adalah token / kalkulator PIN yang akan mengeluarkan angka acak OTP Password sekali pakai. Jika prinsip ini dijalankan dengan baik dan benar harusnya pengamanan TFA ini sangat handal dan sulit ditembus. Menurut catatan Vaksincom, satu-satunya cara yang berhasil menembus pengamanan TFA yang dijalankan dengan baik adalah dengan Rekayasa Sosial dimana korban dikelabui untuk masuk ke situs palsu dan memasukkan OTP yang kemudian digunakan kriminal untuk melakukan transaksi lain. Teknik ini rumit, membutuhkan timing yang tepat, skill programming web dan tingkat keberhasilan relatif rendah meskipun sempat terjadi beberapa kali di Indonesia.

Perkembangan yang terjadi selanjutnya justru memudahkan pelaku kejahatan karena terjadi pelemahan TFA oleh pelaku industri sendiri dimana TFA / OTP dianggap sebagai sarana pengamanan akun yang paling aman. Dan metode TFA-OTP yang paling populer digunakan adalah pengamanan menggunakan jaringan seluler (kartu SIM): SMS, voice call atau pop up USSD code. Alasannya simpel, jaringan seluler penetrasinya paling tinggi, biayanya paling murah dibandingkan menggunakan kalkulator token dan penggunaannya mudah semudah membaca SMS atau pop up USSD. Padahal secara teknis sekuriti TFA-OTP menggunakan kartu SIM ini lebih lemah dibandingkan dengan kalkulator PIN atau aplikasi otentikasi seperti Google Authenticator. Sebabnya adalah karena pengiriman OTP melalui kartu SIM ini melibatkan pihak ketiga, jaringan operator dan juga ada kemungkinan penyadapan jika ditemukan celah keamanan dalan jaringan operator. Celakanya lagi, karena perkembangan teknologi atau alasan praktis, penerapan TFA yang tadinya dengan ketat memisahkan sumber informasi kredensial (username – password) dengan sumber informasi OTP pelan-pelan menyatu ke dalam satu perangkat...... Smartphone anda.

Sebagai gambaran, apa yang terjadi jika anda lupa password Gmail, Instagram atau dompet digital anda ?

Jawabannya adalah mayoritas pengguna akan mendapatkan pengiriman reset password akan ke SMS. Jadi siapapun yang bisa mengakses SMS nomor telepon yang terdaftar akan bisa menguasai semua akun Gmail, Instagram atau dompet digital.

Jika anda adalah kriminal, cara untuk untuk mengakses SMS bisa dengan menyadap jaringan operator, baik dengan mengeksploitasi celah keamanan yang membutuhkan perangkat dan kemampuan teknis yang mumpuni atau dengan cara mudah mengambil alih kartu SIM korban atau dikenal dengan istilah SIM Swap yang tidak membutuhkan modal besar atau teknik canggih. Hanya membutuhkan kemampuan mengelabui operator memberikan kartu SIM kepada penipu. Secara logis pelaku potensial SIM Swap ini jumlahnya akan sangat banyak dibandingkan dengan deknik lain yang membutuhkan skill dan peralatan khusus seperti penyadapan. Sehingga hal ini perlu menjadi perhatian penegak hukum. Dan hal ini tidak hanya terjadi di Indonesia tetapi juga marak terjadi di negara maju dimana akun Twitter milik Jack Dorsey (CEO Twitter) di hack menggunakan teknik SIM Swap pada akhir tahun 2019 (bayangkan malunya).

Lalu pertanyaan yang sering timbul, bagaimana SIM Swap ini bisa mengambil alih akun bank dan melakukan transaksi bank ? Bukankan untuk mengakses rekening bank membutuhkan kredensial dan SIM Swap hanya memberikan akses OTP persetujuan transaksi ?

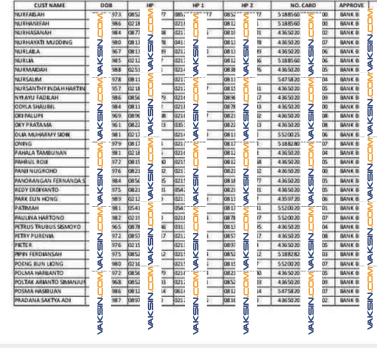

Jawabannya adalah kepercayaan dan ketergantungan berlebih pada pada jaringan seluler. Pelaku kriminal tinggal melakukan forget password atau username untuk memicu reset password atau pengiriman kredensial yang dilupakan. Jika informasi kredensial dikirimkan ke alamat email, akun email juga dengan mudah dapat diambilalih karena pengiriman password reset email dikirimkan ke SMS atau nomor telepon yang sudah dikuasai. Apalagi kalau dikirimkan melalui SMS, hal ini mempermudah kerja kriminal tidak usah bersusah payah mengambil alih akun email (lihat gambar 1).

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog