GlobeImposter 2.0: file anda dienkripsi jadi.pptx your files are encrypted

Ransomware peniru menyerang melalui RDP dan Crack

Pada awalnya Toyota berdiri, mereka tidak memiliki kemampuan yang setara dengan pembuat mobil Amerika dan produk awalnya berkualitas rendah dan kalah jauh dengan produk Amerika seperti Ford dan GM. Namun seiring berjalannya waktu, ternyata ketekunan, keinginan untuk selalu berkembang dan menciptakan produk yang lebih baik, lebih efisien dan lebih murah membawa Toyota mampu menciptakan produk yang berkualitas dan bahkan hari ini mengalahkan Ford dan GM yang lebih dahulu memproduksi mobil. Hal yang mirip terjadi pada ransomware GlobeImposter, dimana sesuai namanya ransomware ini meniru ransomware Globe yang sudah pernah berhasil sebelumnya di tahun 2016. Walaupun pada awalnya menjadi peniru Globe ransomware dan varian awalnya sempat dikalahkan oleh Emsisoft dimana dekripsi untuk versi awal dari GlobeImposter ini disebarkan secara gratis di nomoreransom.org, namun kegigihan pembuat ransomware ini sangat tinggi dan ia membuat varian baru yang lebih baik setiap kali varian tersebut terdeteksi atau dikalahkan oleh antivirus. Hal ini terbukti dari banyaknya varian yang dikeluarkan dan tercermin dari banyaknya ekstensi baru yang digunakan setiap kali ia memperbaiki kode program dan melakukan serangan baru dari tahun 2016 sampai dengan tahun 2018 yang mencapai lebih dari 100 jenis ekstensi. Adapun nama ekstensi file hasil enkripsi GlobeImposter yang pernah digunakan adalah sebagai berikut :

- .CRYPT

- .SCrypt

- .FIX

- .FIXI

- .nCrypt

- .Virginlock

- .keepcalm

- .pizdec

- .write_us_on_email

- .write_on_email

- .write_me_[email]

- .A1CRYPT

- .hNcyrpt

- .cryptall

- .402

- .4035

- .4090

- .4091

- 452

- .707

- .725

- .726

- .911

- .cryptch

- .ocean

- .nopasaran

- .s1crypt

- .scorp

- .sea

- .skunk

- .3ncrypt3d

- .707

- .medal

- .FIXI

- .TROY

- .VAPE

- .GRAF

- .GORO

- .MAKB

- .HAPP

- .BRT92

- .HAIZ

- .MORT

- .MIXI

- .JEEP

- .BONUM

- .GRANNY

- .LEGO

- .RECT

- .UNLIS

- .ACTUM

- .ASTRA

- .GOTHAM

- .PLIN

- .paycyka

- .vdul

- .2cXpCihgsVxB3

- .rumblegoodboy

- .needkeys

- .needdecrypt

- .bleep

- .help

- .zuzya

- .f1crypt

- .foste

- .clinTON

- .ReaGAN,

- Trump

- .BUSH

- .C8B089F

- .decoder

- .Uridzu

- .f*ck

- .Ipcrestore

- .encen

- .encencenc

- .{[email protected]}BIT

- .[[email protected]].arena

- .waiting4keys

- .black

- .txt

- .doc

- .btc

- .wallet

- .lock

- .FREEMAN

- .apk

- .crypted_yoshikada@cock_lu (Yoshikada Decryptor)

- .crypted_zerwix@airmail_cc (Zerwix Decryptor)

- .suddentax

- .XLS

- .Nutella

- .TRUE

- .TRUE1

- .SEXY

- .SEXY3

- .SKUNK+

- .BUNNY+

- .PANDA+

- .ihelperpc

- .irestorei

- .STG

- .[[email protected]]

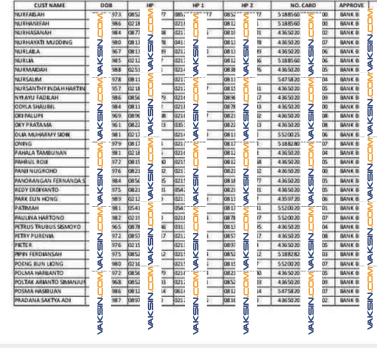

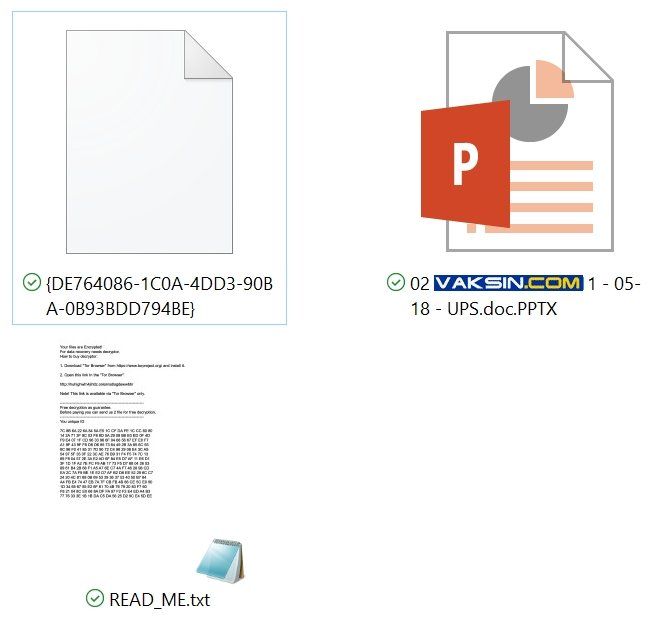

Serangan terbaru di akhir tahun 2018 yang terdeteksi Vaksincom adalah aksi GlobeImposter yang mengenkripsi data komputer korbannya dan menambahkan ekstensi .pptx pada semua dokumen yang dienkripsi dan jika dibuka tentunya akan menjadi error karena file tersebut bukan file presentasi Powerpoint. (lihat gambar 1) melainkan file komputer yang sudah dienkripsi oleh GlobeImposter dan hanya ditambahkan ekstensi .pptx secara manual.

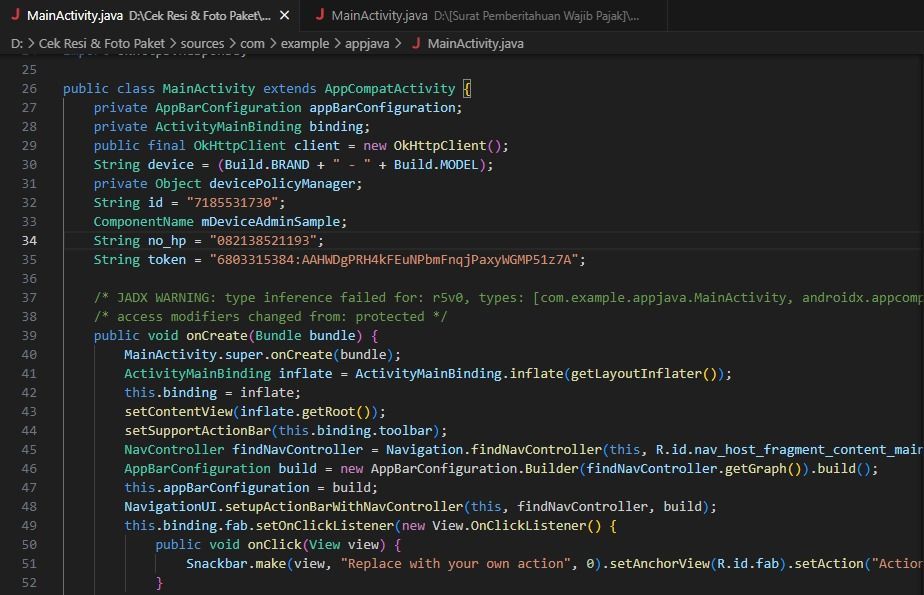

Menurut pantau Vaksincom, aksi yang dilakukan oleh GlobeImposter menyebarkan dirinya terbagi dalam 3 fokus :

- Mengirimkan lampiran melalui email yang akan mengarahkan korban untuk mengunduh dan menjalankan ransomware.

- Mengeksploitasi komputer dengan port RDP Remote Desktop Process yang terbuka untuk kemudian dieksploitasi dan diinjeksi dengan ransomware.

- Menyerang

melalui crack yang mengiming2i dengan program bajakan gratis. Namun dalam prosesnya malah melakukan instalasi ransomware dan mengenkripsi data komputer korban

yang menginstal crack.

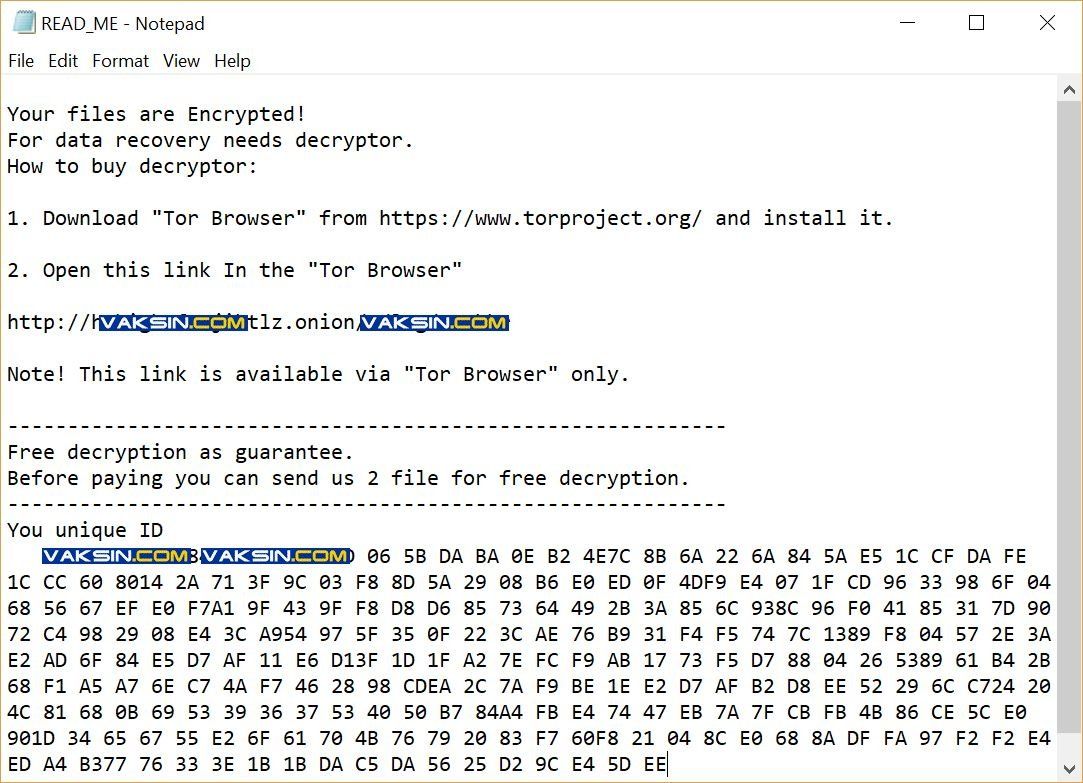

Jika berhasil menjalankan aksinya maka GlobeImposter akan meninggalkan pesan readme di setiap direktori yang di enkripsinya seperti gambar 2 di bawah ini :

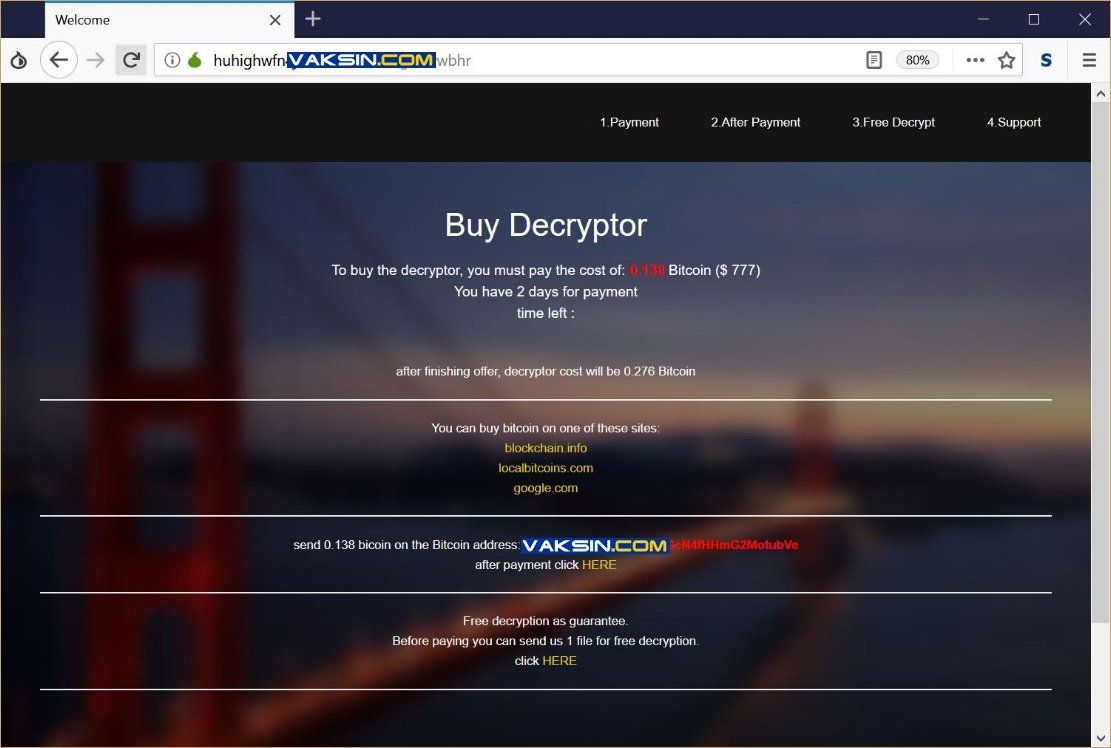

Permintaan uang tebusan sendiri dan alamat bitcoin hanya bisa diakses menggunakan TOR browser peramban khusus yang lebih sulit di lacak yang alamatnya sudah disiapkan dan ditampilkan pada file txt. Jika alamat tersebut diakses, otomatis pesan ransomware akan ditampilkan dan korban memiliki waktu 48 jam untuk membayar uang tebusan sebesar lebih kurang US $ 777 atau sekitar Rp. 11.500.000,- seperti gambar 3 di bawah ini :

Sampai saat artikel ini ditulis, enkripsi GlobeImposter 2.0 belum dapat dipecahkan sehingga tidak ada cara mendekripsi file yang dienkripsi oleh GlobeImposter 2.0.

Karena itu Vaksincom menyarankan bagi pengguna komputer baik yang menggunakan OS Windows, Mac atau menggunakan server Samba Linux untuk berhati-hati karena data anda terancam oleh aksi GlobeImposter ini. Mayoritas pengguna OS WIndows terancam secara langsung oleh program ransomware seperti GlobeImposter, sebagian pengguna Mac OS juga mulai terancam oleh GlobeImposter. Sedangkan pengguna OS Windows, Mac OS dan Samba Server (Linux) yang melakukan file sharing, apalagi yang memberikan hak "Full Sharing" atas file dan dokumen pentingnya ke jaringan juga terancam menjadi korban enkripsi sekalipun komputernya tidak terinfeksi secara langsung oleh GlobeImposter.

Terapkan kebiasaan ransomsecure seperti :

- Tidak melakukan Full Sharing

- Gunakan antivirus yang mampu melindungi anda dari aksi ransomware seperti Webroot yang memiliki teknologi Rollback atau GData dengan teknologi Anti Ransomware.

- Batasi gerak ransowmare yang selalu mengeluarkan varian baru guna mengalahkan update antivirus dengan mengunci aktivitas ransowmare secara strategis dengan membatasi WSA, WPE, System Restore dan proses enkripsi (Ransom Secure). Minta vendor antivirus anda untuk mengimplementasikan hal ini di setiap komputer yang terkoneksi ke internet atau mengandung data penting.

- Backup selalu data penting anda secara teratur dan simpan secara offline atau simpan ke layanan ke cloud yang memiliki fitur file versioning.

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog