Tips Pengabdi Wifi menghadapi eksploitasi

Di kuartal terakhir 2017, salah satu ancaman sekuriti yang mencemaskan para praktisi komputer dan mengancam para pengguna komputer dunia KRACK. KRACK adalah kependekan dari Key Reinstallation Attack) dimana perangkat yang terhubung ke jaringan nirkabel (Wifi) Wifi yang menggunakan pengamanan sekuriti WPA2 rentan bocor dan bisa dieksploitasi dengan teknik tertentu. Konfigurasi jaringan yang rentan adalah WPA1 dan WPA2, baik PSK (Personal) maupun Enterprise. Untuk semua cipher (WPA-TKIP, AES-CCMP dan GCMP). Semua Wifi yang menggunakan perlindungan WPA2 bisa dieksploitasi dan digunakan untuk mencuri informasi sensitif seperti kredensial akun, kartu kredit, email dan file penting. Sekalipun penyerang tidak bisa mendapatkan password Wifi dengan serangan ini, namun KRACK bisa mengakibatkan terjadinya injeksi kode jahat seperti malware atau ransomware pada jaringan Wifi yang diserang. Dan kabar buruknya, serangan ini belum ada obatnya dan semua Wifi di dunia rentan terhadap serangan ini. Tidak seperti ancaman malware dimana korban terbesar dari sistem operasi Windows, kali ini dua sistem operasi yang memiliki resiko tertinggi atas kerentanan ini adalah Android 6.0 dan Linux. Dan ironisnya hal ini terjadi justru karena mereka disiplin mengikuti standar Wifi yang telah disepakati dan justru iOS dan Windows lebih aman karena tidak mengikuti standar Wifi yang telah disepakati. Namun, apakah ancaman KRACK sebegitu mengkhawatirkan sehingga pengakses komputer sampai harus mematikan Wifinya atau puasa mengakses Wifi sampai obat / tambalan anti KRACK ditemukan ? Temukan jawabannya dalam artikel ini.

Persyaratan Eksploitasi KRACK

Secara teknis semua Wifi di dunia rentan terhadap serangan KRACK, namun guna melakukan eksploitasi KRACK ada beberapa persyaratan teknis yang harus dipenuhi seperti :

- Penyerang

harus berada secara fisik pada perimeter jangkauan Wifi.

Untuk menjalankan eksploitasi KRACK, penyerang harus terhubung secara fisik ke jaringan Wifi yang ingin diserang dan memalsukan akses poin yang ada guna mereset kunci enkripsi antara akses poin dan perangkat. Jadi secara teknis serangan ini tidak bisa dilakukan secara remote dan karena harus dilakukan pada perimeter Wifi. Untuk setiap Wifi yang diserang ahrus ada satu perangkat khusus yang melakukan penyerangan. Jadi serangan tidak bisa dilakukan secara serentak, masif dan otomatis seperti kasus serangan worm Wannacry atau Petya. - Pengakses Wifi ceroboh dan kurang awas memperhatikan peringatan keamanan ketika mengakses koneksi https yang aman (secure) yang diam-diam dialihkan ke koneksi yang tidak aman http.

- Pengakses Wifi tidak menggunakan koneksi VPN (Virtual Private Network) guna mengamankan koneksinya.

- Penyerang tidak bisa tergabung ke dalam jaringan Wifi secara otomatis karena eksploitasi KRACK tidak bisa mengetahui password Wifi. Namun jika terkoneksi ke Wifi umum yang di share, maka biasanya passwordnya bisa didapatkan dengan mudah dengan meminta kepada penyedia Wifi.

Hal menarik seputar KRACK dan Tips menghadapi KRACK

Adapun beberapa hal menarik sehubungan dengan KRACK :

- Sistem operasi yang terpapar paling parah atas ancaman KRACK adalah Android 6.0 dan Linux. Ironisnya, hal ini terjadi karena ketaatan Android dan Linux terhadap standar Wifi yang telah ditentukan yang dalam prakteknya memang membuat perangkat Android dan Linux sangat cepat dan lancar terhubung dengan akses poin, sebaliknya iOS dan Windows yang justru kurang menaati standar Wifi yang telah ditentukan beruntung sehingga eksploitasi dengan teknik Basic Resinstallation Key Attack tidak bisa berjalan dengan mulus.

- Kerentanan yang dieksploitasi oleh KRACK ini terletak pada Akses Poin dan Klien, namun serangan eksploitasi terutama diarahkan pada klien sehingga penambalan celah keamanan pada klien menjadi prioritas utama untuk mengamankan perangkat dari eksploitasi ini.

- Membutuhkan waktu berbulan-bulan untuk menutup celah keamanan OS yang terpapar, bahkan beberapa versi OS lawas yang masih tetap digunakan dikhawatirkan akan selalu rentan dieksploitasi karena memang sudah tidak disupport oleh vendor OS.

- Jika situs yang dikunjungi tidak dikonfigurasi dengan baik, ada teknik mengalihkan pengakses situs ke situs yang tidak dienkripsi sehingga kredensial dan data penting yang dimasukkan bisa dicuri.

- Selain ancaman pada perangkat komputer dan gawai yang menantikan tambalan dari produsen piranti lunak, justru ancaman yang lebih besar datang dari perangkat IoT Internet of Things karena perangkat IoT yang tidak bisa di instalkan aplikasi tambahan seperti VPN, hal ini menjadi masalah yang tidak ada solusinya kecuali menunggu update dari manufaktur atau mengimplementasikan VPN pada perangkat router.

Tips pengabdi Wifi

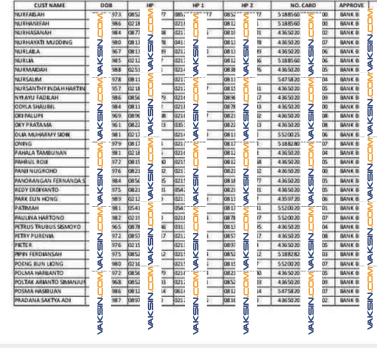

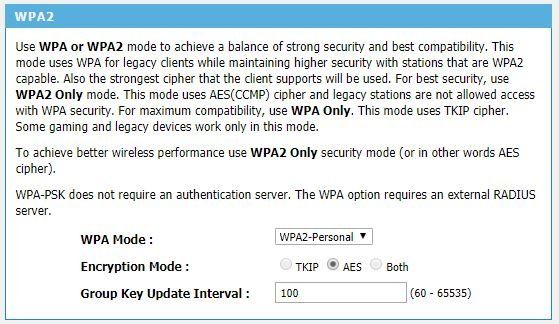

- Bagi anda pengabdi Wifi, disarankan memilih menggunakan mode enkripsi AES dan bukan TKIP. Sekalipun keduanya bisa dieksploitasi KRACK, namun AES relatif lebih aman karena tidak bisa dieksploitasi untuk melakukan injeksi paket yang bisa digunakan untuk menyebarkan malware / ransomware. (lihat gambar 1)

-

Email dan trafik web yang diamankan dengan TLS seperti https yang diimplementasikan dengan benar secara teknis terproteksi dari KRACK karena cara kerjanya adalah menambahkan layer enkripsi tambahan di atas WPA2.

-

Pada peramban yang memiliki tambahan pengamanan seperti Google Chrome dan Firefox akan memberikan peringatan kepada pengaksesnya ketika mengunjungi situs yang tidak aman.

-

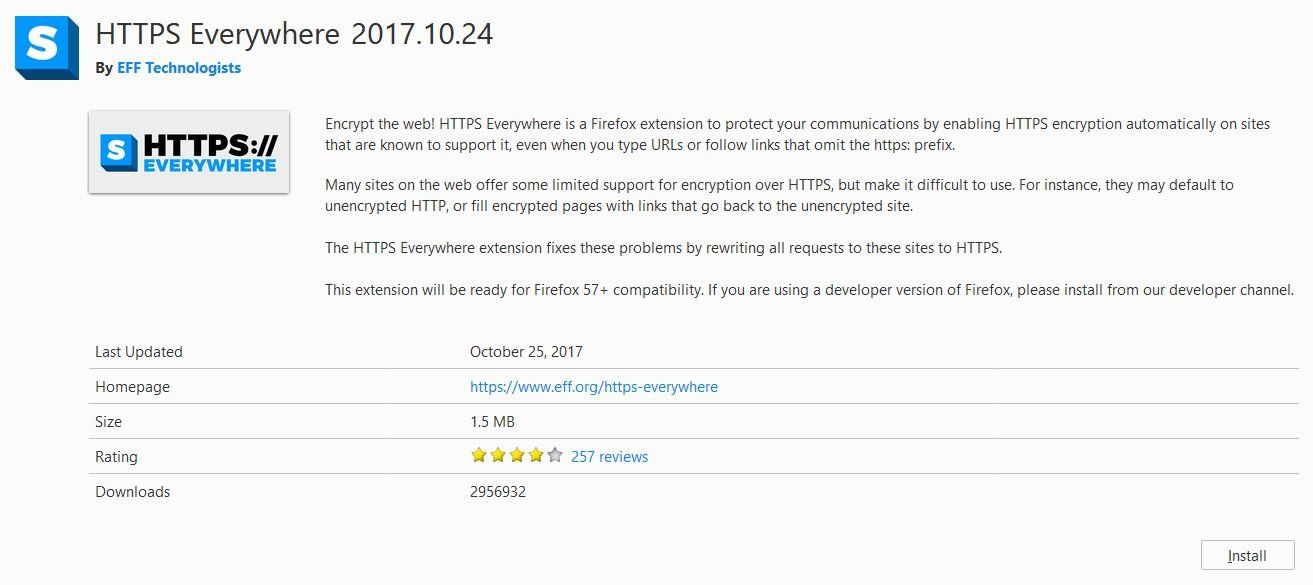

Gunakan Add ons tambahan seperti HTTPS Everywhere yang akan memaksakan penggunaan koneksi aman https pada situs-situs yang diakses dan kalau perlu bahkan mengimplementasikan aturan keamanan yang lebih ketat sesuai keinginan pengguna ekstensi. (lihat gambar 2)

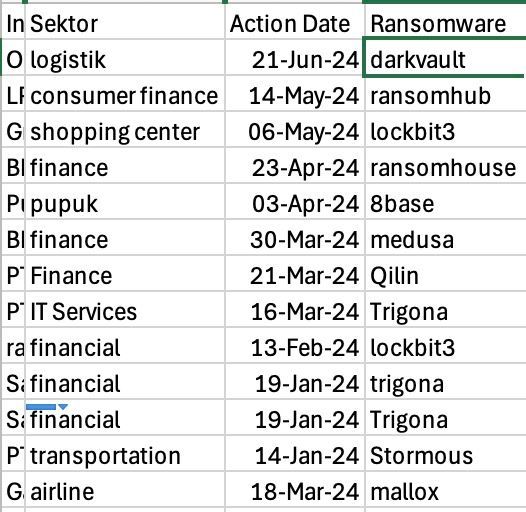

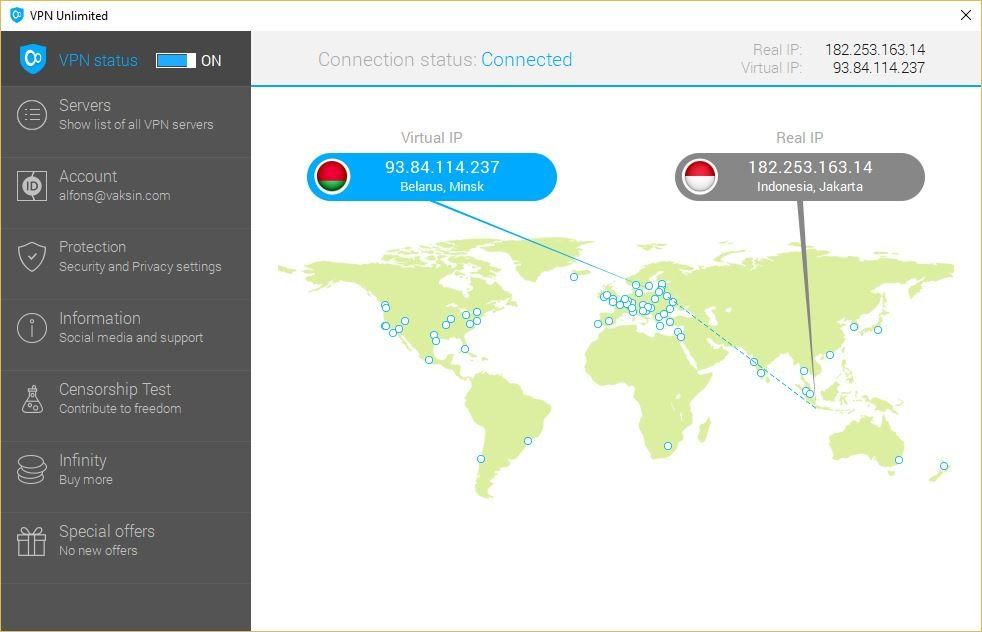

- Jika anda memiliki koneksi VPN Virtual Private Network, Vaksincom menyarankan anda untuk selalu menggunakan VPN setiap kali terhubung ke jaringan nirkabel / Wifi. Namun perlu menjadi perhatian bahwa sebaiknya anda menghindari menggunakan VPN / Proxy gratisan atau tidak anda ketahui keamanannya, karena secara teknis pemilik server VPN / Proxy gratis yang anda gunakan memiliki akses untuk menyadap trafik internet yang melalui server mereka. Selain mengamankan akses internet dari penyadapan, VPN juga membantu anda untuk melewati penapisan / web filtering. (lihat gambar 3)

Salam,

Alfons Tanujaya

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog