Bad Rabbit Ransomware

Alfons Tanujaya • October 26, 2017

Kelinci nakal penggemar Game of Thrones

Setelah Wannacry dan Not Petya, ternyata serangan ransomware ketiga yang menggemparkan dunia di tahun 2017 kembali terjadi di Eropa Timur dan tidak jauh-jauh negara utama yang menjadi korban adalah Ukraina dan Rusia. Bad Rabbit atau kelinci nakal yang terdeteksi memakan korban paling banyak di Ukraina dan Rusia sekitar 80 % insiden. Sedangkan sisanya terdeteksi melanda sebagian Eropa Barat. Amerika Serikat sendiri yang merupakan pusat lalu lintas internet dunia dan pengakses internet nomor 3 di dunia hanya mengalami 1 % dari insiden Bad Rabbit sampai saat artikel ini ditulis.

Bad Rabbit dibangun dari source code yang sama dengan Petya, namun ia tidak melakukan eksploitasi terhadap celah keamanan seperti yang dilakukan oleh WannaCry dan Petya. Kesaktian utamanya adalah pada rekayasa sosial dimana ia memalsukan dirinya sebagai update / installer Adobe Flash dan di injeksikan pada situs-situs yang tidak terkonfigurasi dengan aman sehingga pengakses situs yang tidak menyadari hal ini mengira mereka mengunduh Adobe Flash dan menjalankannya. Setelah berhasil menginfeksi melalui internet, Bad Rabbit memiliki kemampuan dictionary attack simpel pada akun administrator dan jika akun administrator berhasil dikuasai maka ia akan menyebarkan dirinya melalui intranet.

Penyebaran

Bad Rabbit awalnya disebarkan melalui situs-situs populer seperti situs berita yang berbasis di Rusia. Situs-situs ini diretas dan pengaksesnya diarahkan ke situs utama yang beralamat di 1dnscontrol.com guna mengunduh file malware yang telah dipersiapkan oleh pembuat malware. Situs utama hanya 1dnscontrol.com menjalankan aksinya selama sekitar 6 jam sebelum dinonaktifkan karena aktivitas jahatnya. Melihat situs yang diretas berbasis di Eropa Timur, hal ini menjelaskan mengapa infeksi utama terjadi di Eropa Timur dan tidak merata ke seluruh dunia. Adapun penyebaran ke wilayah di luar Eropa Timur diperkirakan terjadi karena Bad Rabbit memiliki kemampuan untuk melakukan bruteforce simpel ke dalam jaringan guna mengambil alih akun administrator untuk menyebarkan dirinya. Adapun bruteforce akan dilakukan berdasarkan daftar kredensial (username atau password) yang telah dipersiapkan dan diperkirakan sering digunakan administrator sebagai kredensial yang populer. Adapun daftar kredensial yang digunakan untuk melakukan bruteforce adalah sebagai berikut :

(username / password).

123

321

777

1234

12345

55555

77777

111111

123321

123456

1234567

12345678

123456789

1234567890

Admin123

admin123Test123

administrator

administrator123

Administrator123

alex

asus

backup

boss

buh

ftp

ftpadmin

ftpuser

good

guest

guest123

Guest123

love

manager

nas

nasadmin

nasuser

netguest

operator

other user

password

qwe

qwe123

qwe321

qwer

qwert

qwerty

qwerty123

rdp

rdpadmin

rdpuser

root

secret

sex

superuser

support

test

test123

uiop

user123

user123

work

zxc

zxcv

zxcv123

zxcv321

Belajar dari daftar eksploitasi di atas, maka para pengguna komputer disarankan untuk menghindari kredensial-kredensial lemah yang meskipun terlihat rumit, namun dalam kenyataannya ternyata merupakan kunci yang berurut pada papan ketik seperti qwerty, zxcv321, uiop dan user123.

Rahasia keberhasilan penyebaran Bad Rabbit adalah pada rekayasa sosialnya memalsukan diri sebagai update / installer Adobe Flash yang memang populer digunakan pada situs guna menampilkan media yang menarik dan interaktif. Aksinya menginjeksi situs berita populer Rusia juga menjawab mengapa penyebaran tertinggi terjadi di Rusia dan Eropa Timur. Saat ini, ancaman yang perlu dikhawatirkan oleh pengguna komputer dari negara lain adalah ancaman melalui intranet dari SMB (file sharing) dimana jika ada komputer yang terinfeksi Bad Rabbit, ia akan mencoba menyebarkan dirinya ke jaringan menggunakan daftar kredensial seperti di atas.

Motif penyerang dan antisipasi

Kali ini pembuat Bad Rabbit memberikan sedikit hiburan dimana proses Task Schedule yang digunakan untuk mengaktifkan malware menggunakan nama-nama karakter naga pada film seri populer Game of Thrones seperti Drogon, Viserion dan Rhaegal.

Melihat besarnya jumlah tebusan yang diminta sekitar US $ 300 dan keriuhan yang ditimbulkan, kemungkinan ransomware ini tidak memiliki tujuan utama mendapatkan uang, namun ia ingin menciptakan sedikit kekacauan atau “mungkin” serangan balik. Bad Rabbit tidak seperti namanya dan tidak sejahat Petya yang akan melumpuhkan sistem yang diinfeksinya, ia “hanya” akan mengenkripsi data penting komputer yang menjadi korbannya dan sistem komputer tetap akan berjalan seperti biasa. Sebagai gambaran, jika yang menjadi korban adalah komputer pengatur lalu lintas, pengatur mesin atau penyalur listrik, Bad Rabbit tidak sampai menyebabkan kekacauan terhentinya layanan seperti yang diakibatkan oleh Petya di Ukraina.

Adapun motif penyerang tidak diketahui dan saat ini aksi Bad Rabbit secara online dapat dikatakan sudah sangat rendah karena mayoritas server yang digunakan untuk menyebarkan dirinya sudah dinonaktifkan (baik atas permintaan praktisi sekuriti maupun dinonaktifkan sendiri oleh pembuatnya).

Jika melihat dari banyaknya korban di Eropa Timur khususnya Rusia dan Ukraina, kemungkinan aksi Bad Rabbit ini berhubungan dengan krisis Ukraina dengan Rusia dimana seperti kita ketahui ransomware Petya disinyalir merupakan serangan Rusia untuk mengerjai Ukraina dimana korban terbesar Petya adalah kalangan pemerintah dan bisnis Ukraina. Kali ini yang menjadi korban terbesar adalah pihak Rusia dan korban dari wilayah lain kemungkinan adalah imbas tidak langsung dari serangan ini. Namun sampai saat ini aktor di balik serangan ransomware ganas seperti Wannacry, Petya dan Bad Rabbit tetap tidak terungkap dan menjadi misteri.

Melihat hal di atas, kemungkinan Bad Rabbit menyerang Indonesia sangat kecil. Sebagai gambaran, Amerika Serikat yang merupakan negara yang menjadi pusat server internet dunia yang biasanya selalu menjadi korban terbesar mayoritas malware, pada kasus Bad Rabbit ini “hanya” mendapatkan imbas sangat kecil kurang dari 3 % dari total korban Bad Rabbit di seluruh dunia, maka Indonesia yang bukan merupakan pusat internet dunia akan mendapatkan ancaman yang jauh lebih kecil. Kemungkinan infeksi langsung bisa terjadi jika saat Bad Rabbit mengganas (6 jam) ada pengguna internet Indonesia yang mengakses situs berita Eropa Timur (Rusia) yang terinjeksi. Selain itu, resiko infeksi yang bisa terjadi adalah jika pada komputer jaringan ada yang terinfeksi Bad Rabbit, maka ia akan mencoba menyebarkan dirinya melalui SMB dengan koleksi kredensial yang telah dipersiapkan. Namun kabar baiknya, Bad Rabbit tidak mengeksploitasi celah keamanan sehingga kemampuan penyebaran sebagai worm juga sangat rendah dan terbatas pada koleksi kredensial yang digunakannya untuk bruteforce.

Untuk mencegah komputer anda dari infeksi malware, terutama ransomware, Vaksincom menyarankan anda untuk selalu mengupdate piranti lunak anda secara otomatis, melindungi sistem anda dengan perlindungan sekuriti yang baik dan memiliki fitur anti ransomware serta tetap melakukan backup data penting anda dengan disiplin.

Catatan : Artikel ini merupakan analisa Vaksincom dari berbagai sumber terpercaya seperti TalosIntelligence.com.

Vaksincom Security Blog

Bulan Desember tahun 2024 ditutup dengan pengumuman Ransomware Bashe yang pada pertengahan Desember mengklaim salah satu bank BUMN yang masuk dalam jajaran 5 besar mengalami kebocoran data dan memberikan waktu sampai 23 Desember 2024 untuk membayar uang tebusan 5 bitcoin atau sekitar Rp. 7,6 milyar rupiah atau data tersebut dijual ke pihak ketiga. (lihat gambar 1)

Menyambut penutupan tahun 2024, Vaksincom kembali mengadakan event akhir tahun Evaluasi Malware 2024 dan Trend 2025. Namun berbeda dengan tahun sebelumnya, event ini diadakan dalam bentuk Seminar Outing seperti yang pernah diadakan Vaksincom di tahun 2008. Seminar Outing ini akan diadakan dua hari pada awal Desember 2024 di Pengalengan Bandung dan peserta seminar yang umumnya pegiat IT dan admin yang sehari-hari melakukan aktivitasnya dari belakang meja kini akan mendapatkan lingkungan yang berbeda dalam bentuk Outing mengarungi Jeram di Pengalengan Bandung. Selain evaluasi Malware 2024, peserta seminar juga akan mendapatkan informasi tambahan bagaimana mengamankan jaringan dan data yang dikelolanya dari ancaman Ransomware dimana Vaksincom akan meluncurkan VaksinSIEM (Security Information and Event Management) dimana termasuk ke dalamnya Vaksin Protect yang akan dapat mengembalikan data sekalipun berhasil dienkripsi oleh ransomware hanya dengan 1 kali klik tanpa tergantung pada Backup. Peserta baru yang belum menggunakan layanan Vaksincom akan mendapatkan produk andalan Vaksincom Webroot Endpoint Protection untuk melindungi 50 nodes komputer (Windows Workstation / Server dan Mac OS) yang akan dapat digunakan secara full untuk 90 hari. Bonus tambahan akan diberikan kepada seluruh peserta seminar berupa training pengamanan akun digital Call Paman Onetime (True Caller, Password Manager dan aktivasi One Time Password) dimana seluruh peserta seminar akan dibantu langsung oleh teknisi Vaksincom menginstal dan mengimplementasikan aplikasi True Caller, Password Manager dan Aktivasi Two Factor Authentication untuk semua akun penting anda seperti email (Gmail, Yahoo etc) tanpa tambahan biaya apapun alias Gratis. Adapun Seminar Outing tersebut akan diadakan dengan informasi detail sebagai berikut : Seminar Outing Vaksincom 2024 Tema : Evaluasi Malware Indonesia 2024 dan Trend Malware 2025 Waktu : 6 - 7 Desember 2024 Lokasi : Bandung (Rafting Pengalengan dan penginapan hotel Meize City Center Jl. Sumbawa - Bandung) Fasilitas yang disediakan : - Transportasi PP Jakarta - Bandung - Jakarta berangkat dari dari PT. Vaksincom Jl. R. P. Soeroso 7AA, Jakarta 10330 - Penginapan di Hotel Meize City Center sharing 1 kamar 2 orang. - Konsumsi selama event. - Rafting dan peralatan pengaman rafting serta instruktur yang berpengalaman. - Dokumentasi. - Wisata di Bandung. Biaya Seminar sudah termasuk GRATIS : - Sertifikat Seminar - Lisensi Webroot Endpoint Protection Business untuk 50 Nodes selama 90 hari untuk Windows workstation / server dan Mac OS. - VaksinSIEM untuk 1 (satu) nodes beserta Security Hardening dari Vaksincom selama 90 hari. - Aplikasi Password Manager Full Version automatic sync antara Android, iOS, Windows OS, Browser dan Mac OS. Biaya : - Customer Vaksincom Rp. 1.250.000,- (tidak termasuk lisensi Webroot Endpoint Protection Business 50 nodes) - Umum Rp. 1.950.000,- (termasuk lisensi Webroot Endpoint Protection Busienss 50 nodes) Pendaftaran : Hubungi email [email protected] atau Whatsapp 0897-8696-122 dgn ibu Ami I

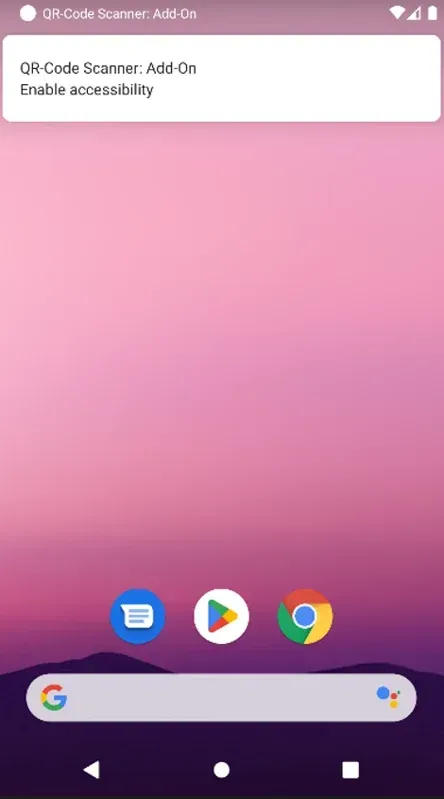

Security is a process, itu adalah mantra yang menjadi pegangan para praktisi sekuriti. Dan proses sekuriti adalah proses tidak berkesudahan. Ibaratnya anda bermain sepakbola, maka administrator sekuriti adalah penjaga gawang yang harus menjaga data yang dikelolanya setiap saat tanpa istirahat, 1 x 24 jam dari serangan striker peretas dari seluruh dunia. Apalagi jika anda mengelola data yang kritikal dan berharga seperti mobile banking yang di incar oleh banyak peretas didunia yang tidak kalah pintar dengan anda. Masalahnya adalah mereka bisa menyerang setiap saat dan anda harus siap berjibaku menjaga data berharga yang anda kelola. Kalau yang diserang adalah server aplikasi yang anda kelola, itu saja sudah membuat pusing kepala dan kita melihat pengelolaan server data yang amburadul mengakibatkan banyaknya kebocoran data di Indonesia beberapa tahun belakangan ini. Dalam kasus pengelola mobile banking, skala serangannya justru lebih luas dimana ketika server dan database aplikasi sudah diamankan dengan baik dan sulit diserang, maka penyerang akan mengincar titik terlemah dalam pengamanan aplikasi .... end user alias pengguna aplikasi. Serangan terhadap end user mobile banking yang sangat efektif memanfaatkan rekayasa sosial untuk mendapatkan kepercayaan korbannya seperti mengirimkan APK pencuri SMS yang memalsukan diri sebagai APK kurir online, APK pajak, APK Undangan Pernikahan dan APK Surat Tilang yang intinya adalah mengelabui korbannya menjalankan aplikasi tersebut dan bertujuan mencuri SMS OTP yang akan digunakan oleh peretas untuk mengambil alih dan mengeksploitasi aset digital, baik akun mobile banking, Whatsapp, email atau akun lain sekalipun diproteksi dengan OTP SMS. Pada akhir tahun 2024 ini, aksi yang menggunakan APK pencuri SMS sudah menurun karena efektivitasnya menurun seiring meningkatnya kesadaran pengguna ponsel dan usaha pengamanan yang dilakukan oleh banyak pihak baik pihak bank, dari Google, pengamat sekuriti dan pemerintah yang tidak henti melakukan edukasi terhadap masyarakat atas ancaman ini. Namun sesuai mantra di atas, security is a process. Kini berkembang satu ancaman baru yang perlu diwaspadai dan sangat berpotensi mengancam pengguna aplikasi mobile banking. Dan celakanya, metode yang dipakai adalah mengeksploitasi fitur tambahan yang disediakan oleh Android untuk memudahkan pengguna dengan keterbatasan tertentu. Fitur Aksesibilitas atau Accessibility. Accessibility / Aksesibilitas Aksesibilitas adalah fitur Android untuk membantu pengguna disabilitas. Fitur seperti pembaca teks, subtitel atau tampilan kustom. Untuk mengaktifkan layanan ini di aplikasi membutuhkan akses "accessibility permission" atau "izin aksesibilitas" pada ponsel Android. Dan masalahnya izin ini memberikan hak akses penuh pada perangkat aplikasi. Hak akses penuh ini yang menjadi incaran kriminal siber yang memang selalu berusaha mencari cara untuk mengendalikan ponsel atau tablet. Ketika hak ini didapatkan, maka pengguna ponsel akan terperangkap dan perangkat ponselnya bisa diambilalih. (lihat gambar 1)

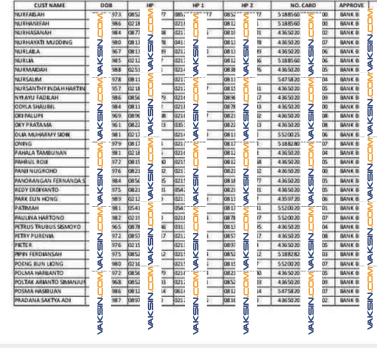

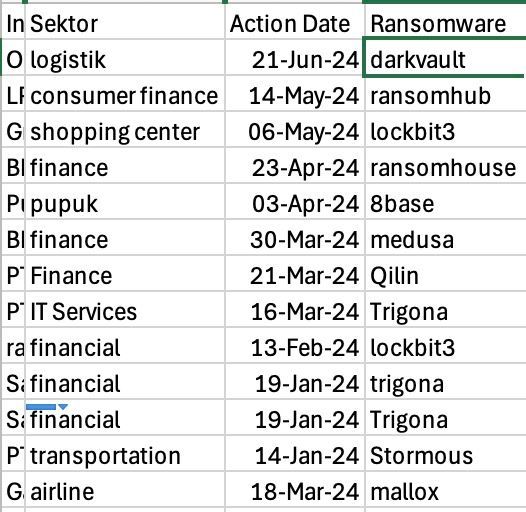

Ransomware secara de facto menjadi malware yang paling ditakuti oleh pengguna komputer dan pengelola data saat ini. Dalam menjalankan aksinya, ransomware dapat menambahkan aksinya menjadi extortionware. Jika ransomware beraksi dengan mengenkripsi data dan sistem yang diserangnya, maka extortionware adalah ancaman menyebarkan data yang berhasil dicuri jika korbannya menolak membayar uang tebusan yang diminta. Serangan ransomware Brainchiper yang merupakan turunan Lockbit pada Pusat Data Nasional / PDN dibulan Juni 2024 melumpuhkan layanan pemerintah yang memanfaatkan sistem dan data yang dikelola di PDN. Salah satu layanan kritis yang terganggu adalah layanan imigrasi yang menjadi pintu gerbang Indonesia dan mencoreng muka Indonesia karena layanan keimigrasian yang mengakibatkan antrian panjang karena sistem imigrasi yang tadinya dilakukan secara elektronik harus dilakukan secara manual. Lalu institusi apa saja yang menjadi korban serangan ransomware di tahun 2024 ini ? Vaksincom akan mengadakan seminar 2 jam singkat tanggal 2 Juli 2024 mengangkat tema 10 ransomware ganas dan korbannya di Indonesia : Akibat dan mitigasinya. Korban Ransomware Sampai pertengahan tahun 2024, sudah ada 10 institusi besar yang menjadi korban ransomware, baik dari institusi swasta maupun pemerintahan dari berbagai industri seperti logistik, logistik makanan, shopping center, consumer finance, bank, finance services, IT Services, transportasi dan pialang saham. Parahnya lagi ada salah satu institusi keuangan Tbk yang sampai dua kali menjadi korban ransomware yang berbeda pada saat yang berbeda dimana pada Juli 2023 bank tersebut menjadi korban ransomware dengan total data yang berhasil dicuri dan dienkripsi sebanyak 450 GB oleh Ransomhouse (lihat gambar 1).

Vaksincom akan mengadakan seminar evaluasi malware di pertengahan tahun 2024 dengan tema : 10 Korban Ransomware Indonesia 2024: Dampak dan Antisipasinya Acara akan diadakan di : Aming Coffee Shop Raffles Square Jl. Ir. H. Juanda Stasiun Kereta Api Juanda Gambir Jakarta Pusat Waktu : Selasa, 02 Juli 2024 pukul 14.00 - 16.00 Wib Biaya seminar Rp. 250.000,- sudah termasuk : Konsumsi snack dan coffee khas Pontianak dari Aming Coffe Shop. Sertifikat Elektronik Materi Sharing informasi dan workshop Antivirus GData Endpoint Protection Business atau Webroot untuk 50 komputer dalam jaringan (30 hari). Vaksin Protect yang akan melindungi komputer anda dari ransomware dan mengembalikan data terenkripsi ransomware tanpa tergantung backup. Daftar dan Resigtrasi sekarang Hubungi : 0897-8696-122 (Ami) Untuk Pembayaran ke rekening PT. Vaksincom BCA : 6540339251 Tempat terbatas hanya 50 peserta.

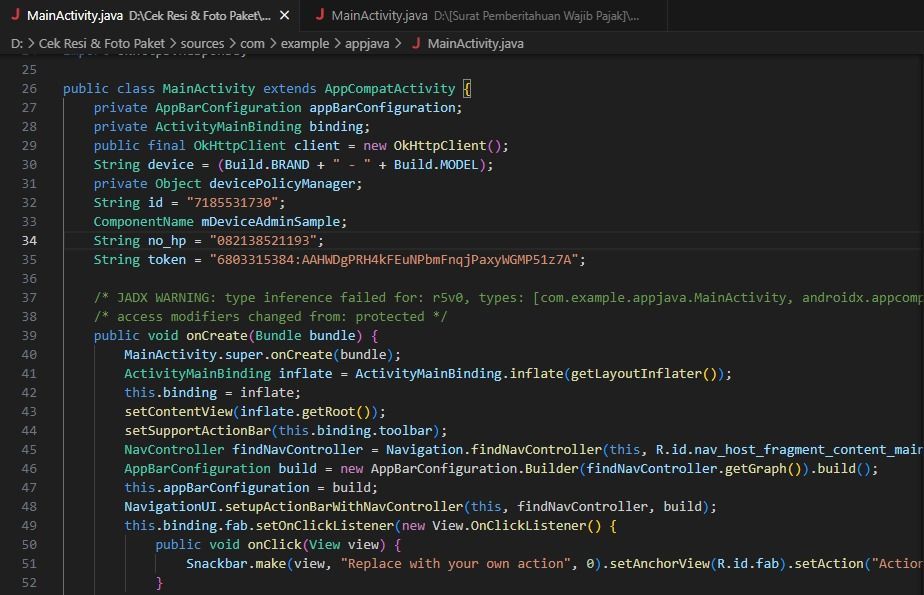

Berubah Menjadi Targeted SMS Phishing Penipu APK pencuri SMS menggunakan metode baru dalam menjalankan aksinya. Jika selama ini APK pencuri SMS menggunakan bot SMS to Telegram untuk memforwardkan semua SMS ponsel korban termasuk SMS OTP ke akun Telegram penipu, setelah dibongkar codingnya salah satunya oleh Malvin Valerian @malvin.val lalu bot Telegram tersebut di serang oleh netizen yang marah dengan aksi jahat penipu ini. Sekarang penipu mengganti metodenya dengan langsung menggunakan layanan SMS langsung ke ponsel penipu tanpa memanfaatkan bot Telegram. Jadi setiap kali korbannya menjalankan APK pencuri SMS, setelah menipu mendapatkan korbannya menyetujui akses data dan layanan SMS maka APK penipu ini akan mengirimkan satu SMS kosong dari ponsel korban ke nomor ponsel yang telah dipersiapkan dengan tujuan untuk mengidentifikasi nomor ponsel korban. Setelah mendapatkan nomor ponsel korbannya, maka nomor tersebut dijadikan sasaran eksploitasi dan penipu mengirimkan banyak OTP dan memalsukan dirinya seakan-akan institusi yang terpercaya dengan memalsukan nama pengirim SMS. Aksi pengiriman APK APK akan datang se perti biasa memalsukan diri seperti Surat Pemberitahuan Wajib Pajak, Paket Kurir Online atau Undangan Pernikahan. (lihat gambar 1)