28 domain email pemerintah Indonesia bocor (Laporan Dark Tracer 2 dari 4)

28 domain email pemerintah Indonesia bocor

Laporan DarkTracer Q1 2022 (artikel 2 dari 4)

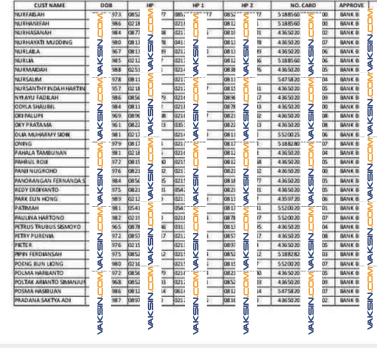

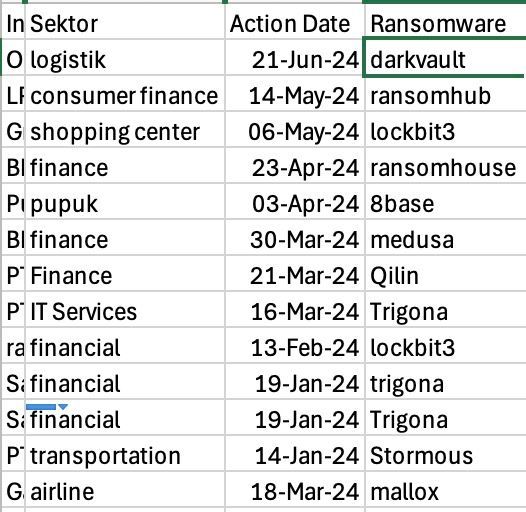

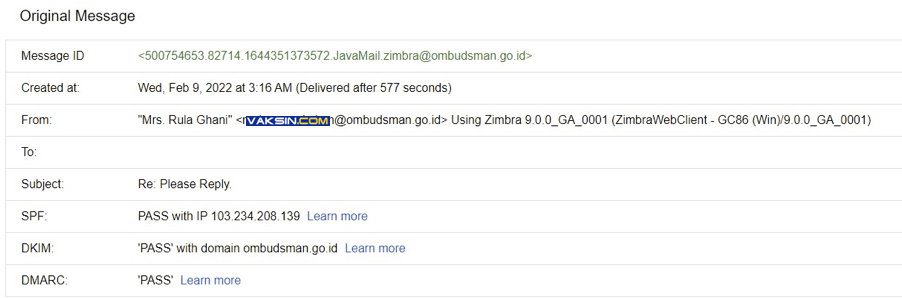

Berdasarkan data Dark Tracer yang diolah oleh lab Vaksincom, ada lebih dari 28 domain dan subdomain institusi pemerintah Indonesia yang mengalami kebocoran data kredensial mailserver. Kebocoran kredensial email perlu mendapatkan perhatian ekstra karena dengan kredensial email yang bocor tersebut, maka peretas dapat mengakses mailserver institusi secara sah dan mengirimkan email menggunakan akun email yang bocor tersebut. Hal ini akan mampu menembus perlindungan antispam yang canggih sekalipun seperti SPF, DKIM dan DMARC. Dan bukan salah program antispamnya yang tidak mampu mendeteksi spam tetapi karena memang email itu dikirimkan dari IP dan domain email yang sah sehingga diloloskan oleh antispam. (lihat gambar 1)

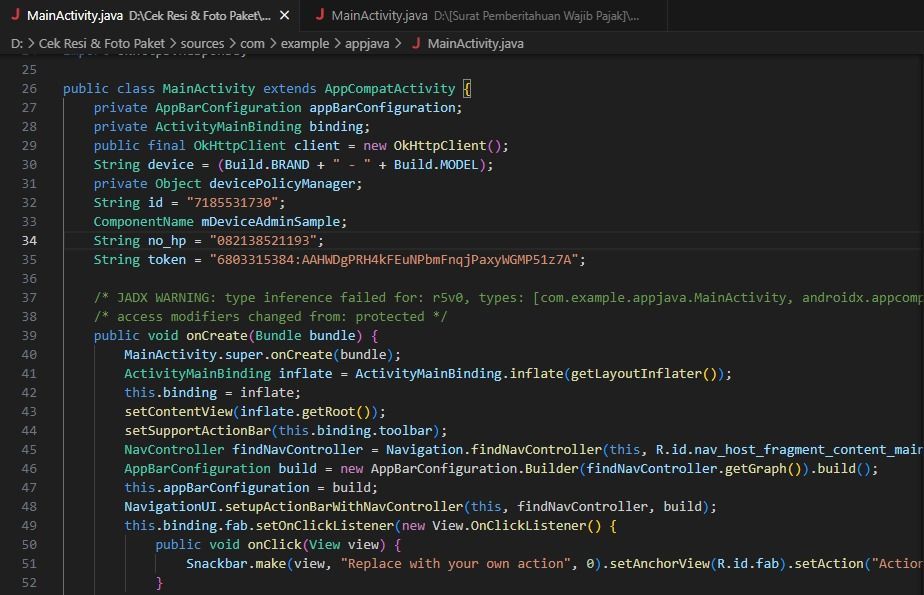

Jika klaim Dark Tracer bahwa kebocoran kredensial terjadi karena aksi malware, maka malware yang dimaksudkan adalah trojan yang menjalankan aksi mencuri ketukan keyboard atau dikenal dengan istilah keylogger. Trojan bisa masuk ke perangkat anda ketika anda menginstal perangkat lunak bajakan (crack), menumpang freeware dimana ia akan ikut terinstal secara otomatis ketika anda menginstal freeware tersebut atau ketika anda ingin menonton konten video bajakan dan diminta untuk menyetujui instalasi aplikasi tertentu sebagai syarat untuk melihat konten bajakan tersebut. Untuk mencegah menjadi korban trojan keylogger, anda harus melindungi perangkat komputer anda dengan antivirus yang memiliki fitur identity protection dan online protection yang TETAP akan melindungi dari pencurian kredensial / keylogging sekalipun trojan tersebut berhasil menginfeksi perangkat anda dan berusaha menjalankan aksinya karena semua ketukan keyboard anda akan dilindungi dengan enkripsi. (lihat gambar 2)

Kebocoran kredensial email yang domain/subdomain institusi pemerintah dan swasta perlu mendapatkan perhatian khusus karena email yang dikirimkan menggunakan akun email yang bocor tersebut tersebut selain akan lolos dari saringan antispam, email tersebut juga terpercaya dan penerimanya akan mudah terkecoh menjadi korban rekayasa sosial mengatasnamakan lembaga yang bersangkutan. Meskipun secara teknis korban rekayasa sosial kurang teliti dengan rekayasa sosial yang menimpanya, namun sebenarnya kebocoran kredensial email ini memungkinkan terjadinya rekayasa sosial menggunakan mailserver tersebut yang seharusnya dijaga dengan baik oleh administrator. Jadi selain meminta korban rekayasa sosial untuk ekstra hati-hati menerima email phishing, pengelola mailserver juga memiliki kewajiban untuk mengamankan mailservernya dari aksi pengambilalihan akun seperti dengan mengaktifkan pelrindungan TFA / OTP untuk pengakses mailserver dari perangkat, peramban atau mailclient baru.

Adapun daftar mailserver institusi pemerintah yang mengalami kebocoran menurut Dark Tracer adalah sebagai berikut :

- mail.kemenag.go.id (326)

- mail.polri.go.id (114)

- mail.atrbpn.go.id (104)

- mail.bps.go.id (100)

- sakti.mail.go.id (96)

- webmail.kemenkeu.go.id (85)

- mailhost.bpd.go.id (84)

- mail.jabarprov.go.id (79)

- email.pajak.go.id (46)

- mail.go.id (37)

- mail.kemendikbud.go.id (25)

- mail.dephub.go.id (21)

- mail.customs.go.id (20)

- mail.esdm.go.id (14)

- mail.kejaksaan.go.id (13)

- mail.kemenkumham.go.id (13)

- webmail.bnn.go.id (13)

- email.jakarta.go.id (11)

- mail.bppt.go.id (11)

- mail.pertanian.go.id (11)

- mail.ojk.go.id (10)

- mail.kemsos.go.id (7)

- mail.pom.go.id (7)

- mail.bkkbn.go.id (6)

- webmail.kpu.go.id (6)

- mail.bpk.go.id (5)

- mail.kemenpppa.go.id (5)

- mail.pu.go.id (4)

Dengan kredensial yang bocor ini, peretas dapat melakukan spamming menggunakan mail server dari kredensial yang bocor dan memalsukan identitas pengirim sedemikian rupa sehingga mendapatkan legitimasi dan lolos dari saringan antispam. Jika dikombinasikan dengan rekayasa sosial dan situs phishing akan dengan mudah mengecoh korbannya baik untuk mendapatkan kredensial lain ataupun mendapatkan keuntungan lain seperti keuntungan finansial.

Harusnya kebocoran data ini dapat dijadikan sebagai salah satu faktor pertimbangan dan penilaian pemilik kredensial. Sebagai contoh jika yang bersangkutan adlaah ASN, hal ini menunjukkan bahwa ia kurang melindungi aset digitalnya dengan baik, bagaimana bisa diberi tanggung jawab mengelola aset digital masyarakat ? Jika ia baru melamar sebagai ASN dan akun kredensialnya bocor, ada baiknya hal ini dijadikan sebagai salah satu pertimbangan.

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog