420 sub domain LPSE tidak aman (Laporan Dark Tracer 3 dari 4)

470 sub domain LPSE lintas institusi tidak aman

Intranet institusi pemerintah tidak dilindungi VPN dan bocor

Laporan DarkTracer Q1 2022 (artikel 3 dari 4)

Bagaimana mengamankan rumah anda ? Apakah anda akan memilih rumah di pinggir jalan besar tanpa pagar atau memilih rumah di dalam kompleks dan kluster yang dijaga oleh petugas keamanan yang memantau tamu yang keluar masuk kluster ? Dari sisi keamanan, tentunya kita akan memilih rumah di dalam kluster karena selain berada di dalam kompleks yang tenang, untuk masuk ke kluster juga harus melewati proses pengamanan kluster seperti menyerahkan kartu identitas dan pengawasan CCTV atas tamu yang masuk. Jika terpaksa harus tinggal di tengah kota yang tidak berkluster, banyak pemilik rumah yang menambahkan pos pengamanan khusus untuk menjaga rumahnya.

Demikian pula pengamanan data yang harus dilakukan oleh instutisi pemerintah yang sudah pasti memiliki banyak data penting yang harus dilindungi, karena menggunakan sarana internet yang ibaratnya adalah jalan besar yang bebas diakses oleh semua orang maka pengamanan atas akses data tersebut wajib dilakukan seperti menggunakan enkripsi, https, VPN dan DMZ atau de militerized zone.

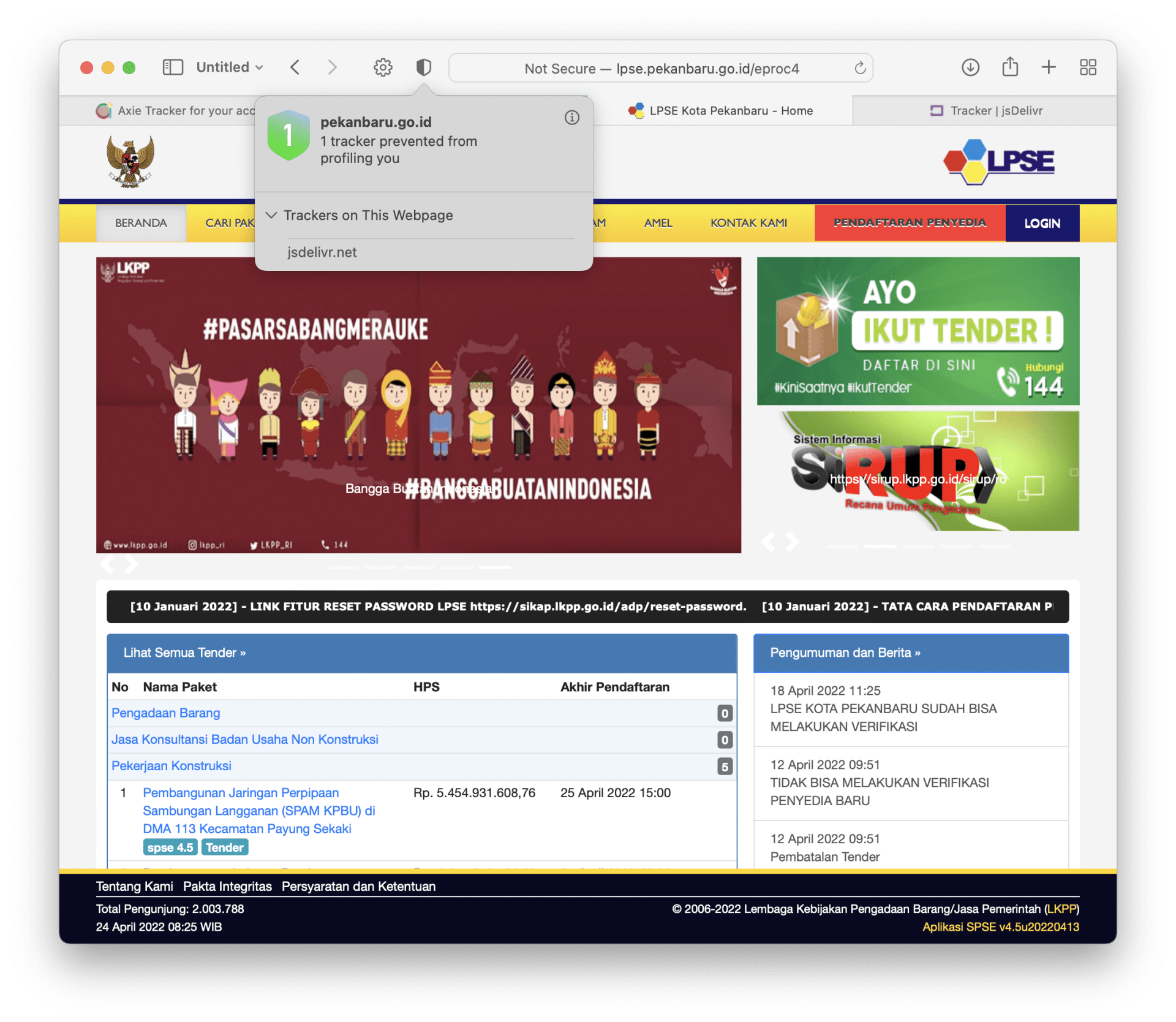

Dari laporan yang diberikan oleh Dark Tracer, banyak institusi pemerintah yang tidak menerapkan https dengan baik pada situsnya, padahal https sudah menjadi standar minimum dalam pengamanan situs karena tanpa perlindungan https, semua informasi yang lalu lalang antara perangkat komputer dengan server yang melayani transaksi akan terlihat secara telanjang (tanpa enkripsi) dan jika mengandung informasi yang penting seperti kredensial atau data penting lainnya, maka informasi ini akan sangat mudah diambil dan digunakan untuk aksi kejahatan. (lihat gambar 1)

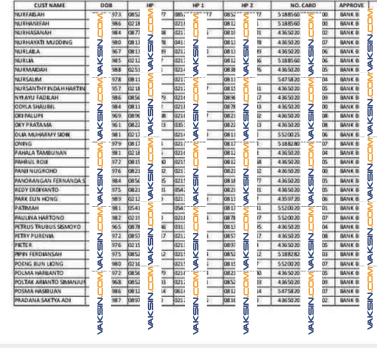

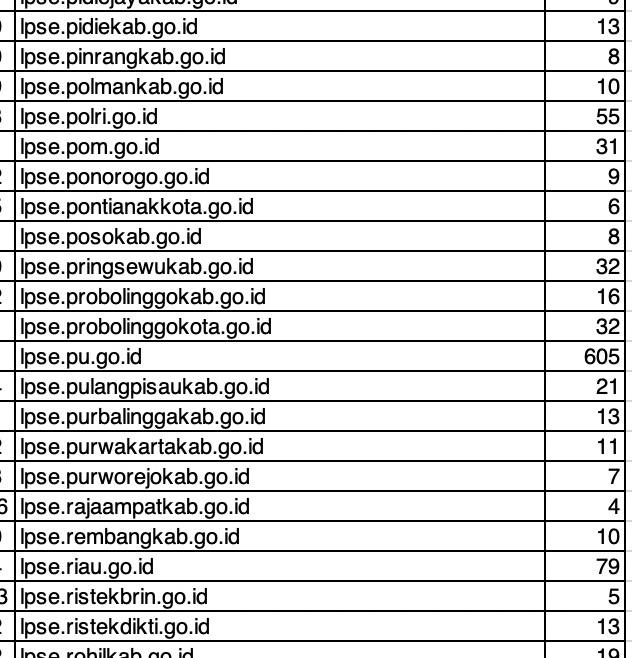

Dari fakta tersebut di atas, dapat disimpulkan bahwa kebocoran data tidak hanya disebabkan oleh malware, namun kecerobohan pengelola situs tidak melindungi pengakses situsnya dengan https juga berkontribusi sangat besar pada kebocoran data kredenisal pengakses situs yang bersangkutan. Menurut pengamatan Vaksincom dari daftar yang diberikan oleh Dark Tracer, LPSE merupakan salah satu institusi yang kurang menerapkan pengamanan data kredensial dengan baik. Setidaknya 470 subdomain LPSE lintas institusi mengalami kebocoran kredensial dengan jumlah kredensial yang bocor sebanyak 11.507 kredensial. (lihat gambar 2)

Perlu disadari bahwa kelemahan pada pengamanan subdomain dapat dieksploitasi sebagai pintu samping / cross site untuk menyerang domain utama yang telah diamankan dengan baik.

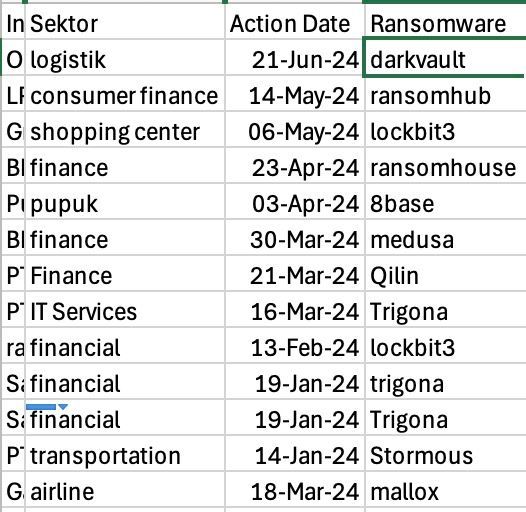

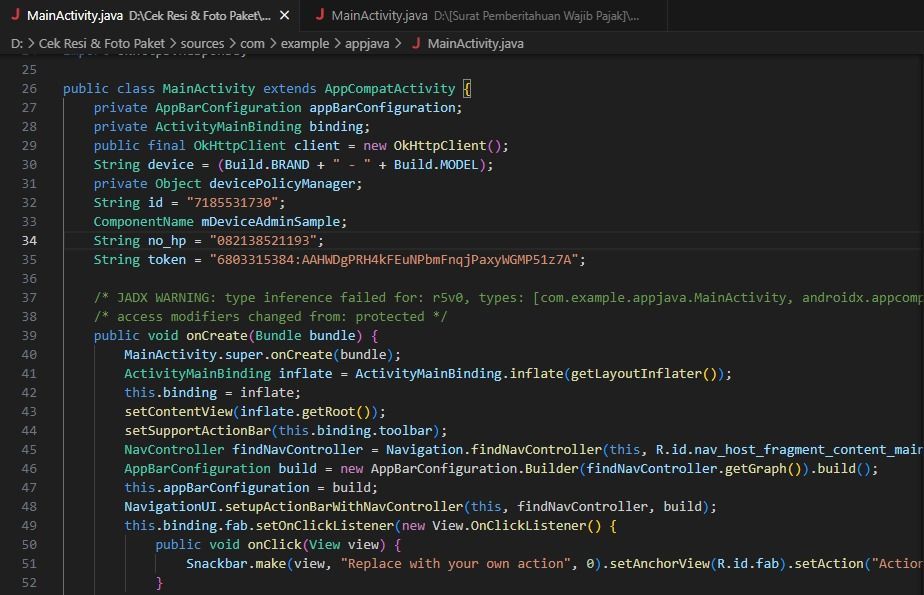

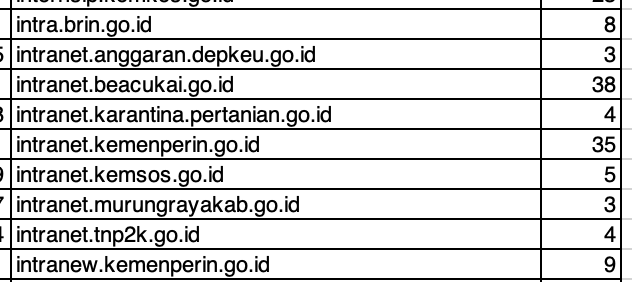

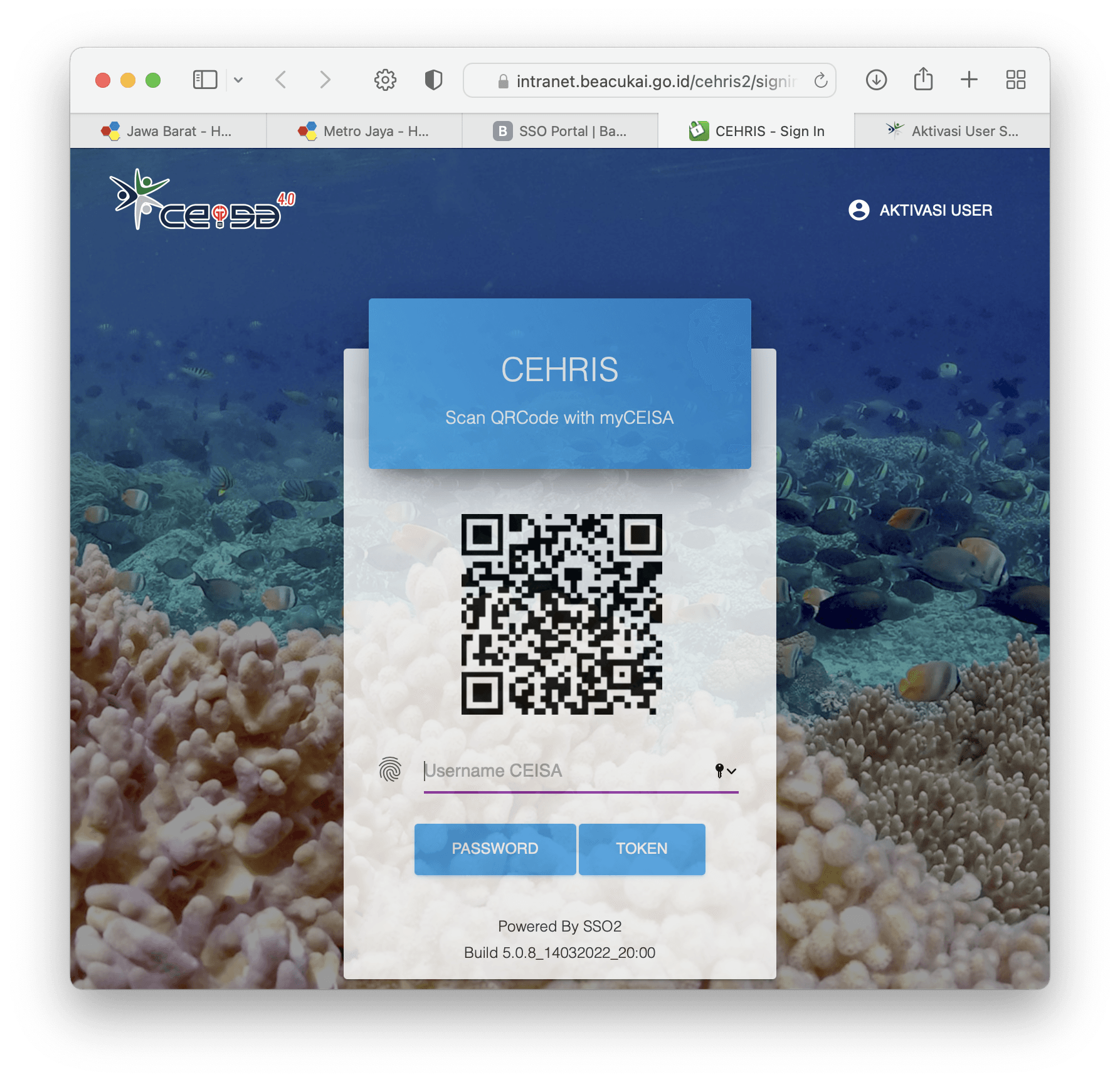

Selain pengamanan https, halesensial yang harus diperhatikan adalah pengamanan intranet. Intranet adalah jaringan internal institusi dimana informasi sensitif institusi berlalu lalang di intranet dan seharusnya akses ke intranet dijaga dengan ekstra hati-hati. Karena itulah biasanya akses ke intranet institusi dilindungi dengan sangat baik dan dibentengi dengan berbagai macam perlindungan seperti firewall dan VPN dan akses ke intranet institusi tidak disarankan untuk bisa dilakukan langsung dari internet, meskipun sudah diproteksi dengan https atau TFA sekalipun. Jika anda akses intranet dapat dilakukan langsung dari internet tanpa pengamanan firewall atau VPN ibaratnya anda memilih rumah di pinggir jalan besar yang hanya dilindungi gembok koper 3 digit lalu meletakkan brankas penyimpanan barang berharga di halaman rumah. Adapun beberapa institusi pemerintah yang mengalami kebocoran data kredensial intranet adalah sebagai berikut (lihat gambar 3 dan 4)

Kalaupun terpaksa memberikan akses langsung ke intranet melalui internet dan tidak bisa menggunakan VPN, pengamananminimal yang disarankan adalah menggunakan proxy atau relay server sehingga akses ke intranet dapat dibatasi.

Bagaimana Kebocoran Terjadi dan Antisipasinya

Lalu bagaimana sebenarnya kebocoran data ini terjadi dan bagaimana mencegahnya ?

Secara teknis, jika kebocoran terjadi dari sisi user, ada 3 metode yang biasa digunakan oleh kriminal :

- Trojan / keylogger adalah malware yang akan merekam semua ketukan keyboard dari perangkat yang diinfeksinya dan mengirimkan ke pembuat trojan.

- Phishing, dimana korban akan diarahkan ke situs palsu guna memasukkan kredensialnya untuk dicuri. Korban phishing ini umumnya tidak sadar ketika masuk ke situs phishing karena ketidaktahuan dan juga keahlian pembuat pesan phishing yang biasanya berisi ancaman jika tidak melakukan penggantian kredensial maka layanan digitalnya baik email, rekening bank atau akunnya akan dimatikan / diblokir.

- Menggunakan koneksi yang tidak aman seperti wifi gratisan yang tidak dienkripsi sehingga data yang ditransimisikan dapat disadap dan dibaca oleh pihak ketiga / penyedia layanan wifi. Alpa melindungi trafik koneksi dengan enkripsi seperti memastikan situs yang diakses sudah dienkripsi dengan baik https atau menambahkan perlindungan tambahan seperti mengakses layanan kantor dari rumah dengan menggunakan VPN.

Bagaimana melindungi dari pencurian kredensial ?

- Pastikan antivirus yang anda gunakan memiliki perlindungan Identity Shield dimana ketika mengunjungi situs dimana anda memasukkan kredensial, maka informasi kredensial tersebut akan dienkripsi sehingga sekalipun berhasil dicuri namun tidak akan bisa dibaca karena terenkripsi.

- Hindari menggunakan Wifi yang tidak diketahui keamanannya, jika terpaksa menggunakan Wifi, biasakan mengaktifkan VPN sehingga semua komunikasi dari perangkat komputer yang menggunakan Wifi akan terenkripsi.

- Hindari menggunakan piranti lunak bajakan karena rentan disusupi oleh malware/trojan.

- Untuk menghindari situs phishing, pastikan peramban anda sudah memiliki fitur Webroot Web Threat Shield yang akan mendeteksi dan mencegah anda menjadi korban phishing dan scam.

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog