Aksi Phishing Mobile Banking BRI

Aksi Phishing Mobile Banking BRI, salah siapa ?

Begini cara penipu melakukan soceng terhadap korban Mbanking BRI

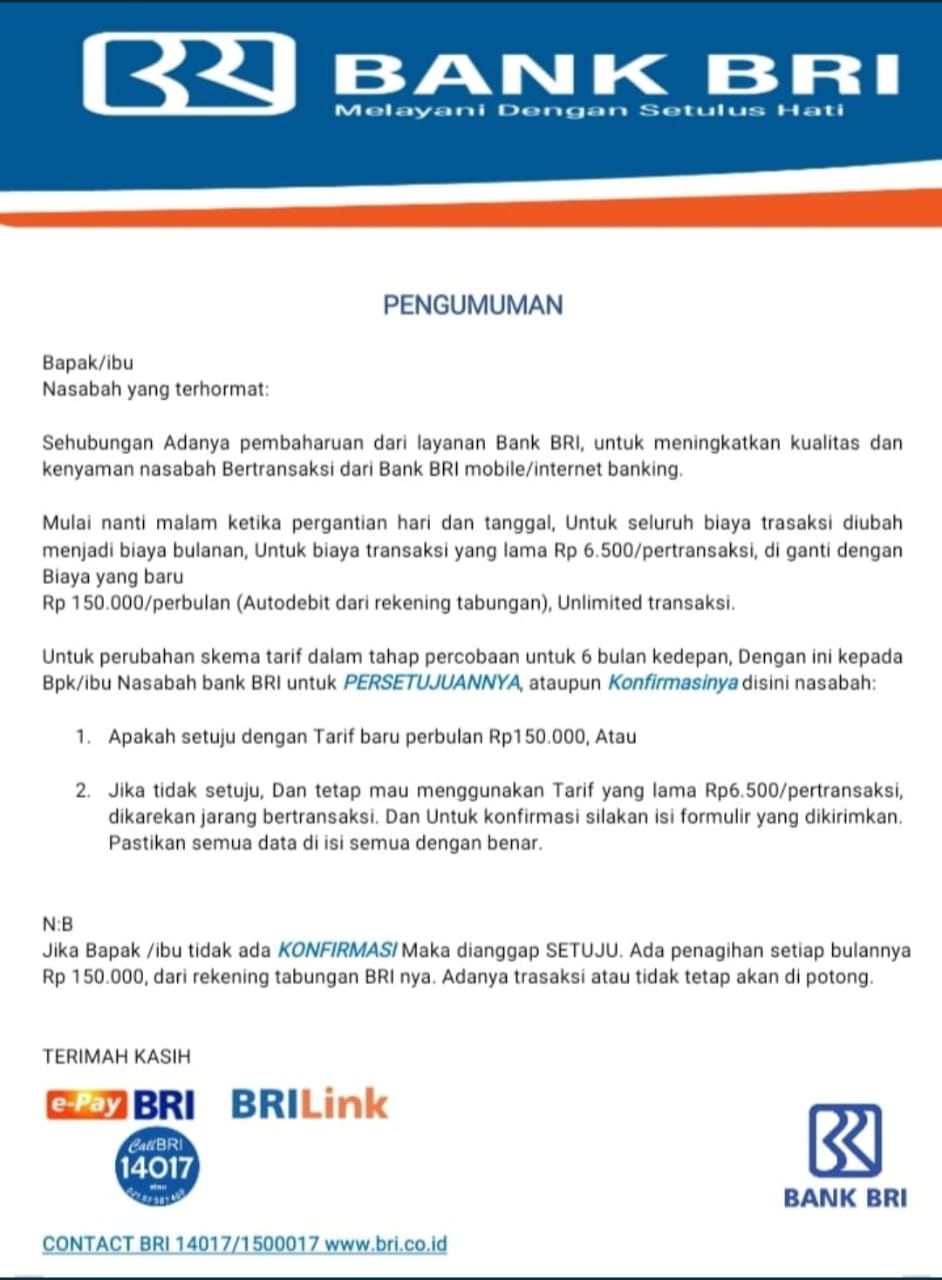

<<<Awal pesan Phishing>>>

PENGUMUMAN

BAPAK/IBU

NASABAH YANG TERHORMAT.

Sehubungan Adanya pembaharuan dari layanan Bank BRI, untuk meningkatkan kualitas dan kenyaman nasabah Bertransaksi dari Bank BRI mobile/internet banking.

Mulai nanti malam ketika pergantian hari dan tanggal, Untuk seluruh biaya transaksi diubah menjadi biaya bulanan, Untuk biaya transaksi yang lama Rp. 6.500/pertransaksi, di ganti dengan Biaya yang baru

Rp 150.000/perbulan (Autodebit dari rekening tabungan), Unlimited transaksi.

Untuk perubaha skema tarif dalam tahap percobaan untuk 6 bulan kedepan. Dengan ini kepada Bpk/ibu Nasabah bank BRI untuk PERSETUJUANNYA, ataupun Konfirmasinya disini nasabah :

1. Apakah setuju dengan Tarif baru perbulan Rp 150.000, Atau

2. Jika tidak setuju, Dan tetap mau menggunakan Tarif yang lama Rp6.500/pertransaksi,

dikarekan jarang bertransaksi. Dan Untuk konfirmasi silakan isi formulir yang dikirimkan.

Pastikan semua data di isi semua dengan benar.

N.B

Jika Bapak / ibu tidak ada KONFIRMASI Maka dianggap SETUJU. Ada penagihan setiap bulannya

Rp 150.000, dari rekening tabungan BRI nya. Adanya transaksi atau tidak tetap akan di potong.

TERIMAH KASIH

<<<Akhir pesan Phishing>>>

Pengguna Mobile Banking, harap berhati-hati dengan penipuan Rekayasa Sosial (Social Engineering) yang mengeksploitasi posisi nasabah yang lemah karena keputusan sepihak dari bank mengenakan biaya administrasi yang tinggi terhadap rekeningnya.

Kekhawatiran nasabah dikenakan tarif administrasi yang tinggi ini dieksploitasi sedemikian rupa oleh penipu dengan mengirimkan Pengumuman palsu dengan kop surat bank yang bersangkutan dan jika nasabah tidak ingin dikenakan biaya ini maka ia diarahkan untuk mengklik tautan yang akan mengarahkannya mengisi form yang akan meminta informasi USER ID, Password dan PIN Mobile bankingnya.

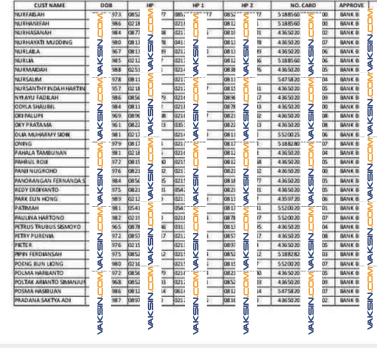

Jika korbannya tertipu dan memasukkan informasi ini, maka penipu akan menggunakan 3 informasi ini bersama dengan data nasabah yang diduga sudah bocor dan informasi rekening yang bisa diakses dari kredensial yang bocor tersebut untuk mengubah nomor telepon Mobile Banking dan kemudian melakukan transfer menggunakan akun Mobile Banking yang telah diambilalih tersebut. (lihat gambar 1)

Pengumuman ini akan disebarkan melalui pesan Whatsapp menunggu tanggapan korbannya. Dan jika korbannya termakan oleh pengumuman palsu ini dan menyatakan tidak setuju maka penipu akan mengarahkan ke situs phishing yang telah dipersiapkan :

Baik Bapak/Ibu, Jika (Setuju) Atau (Tidak Setuju) Silahkan konfirmasi ulang Tarif Sesuai Kebutuhan Anda, Silahkan Klik Link Di Bawah ini,Terima Kasih

Https://bankbripenyesuaiantarif.com/-

yang jika di klik akan mengantarkan pada situs phishing yang telah dipersiapkan di :

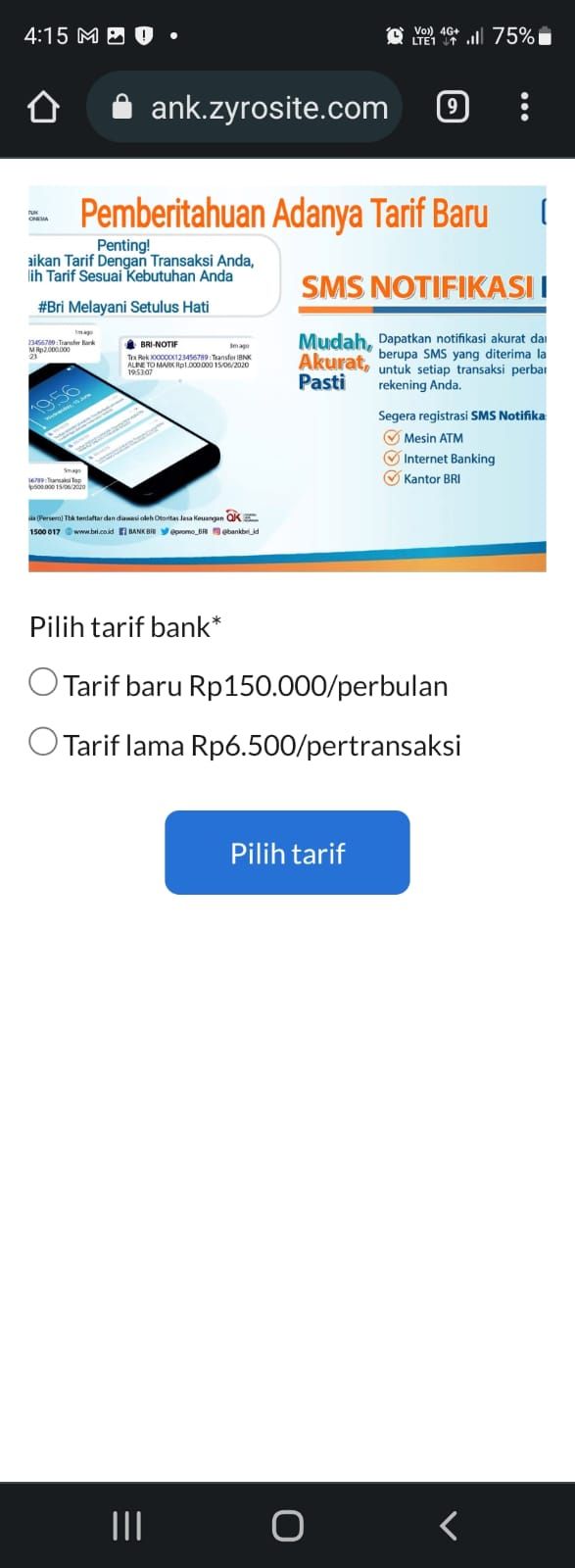

https://penyeseuaiantariflayananbank.zyrosite.com/ (lihat gambar 2)

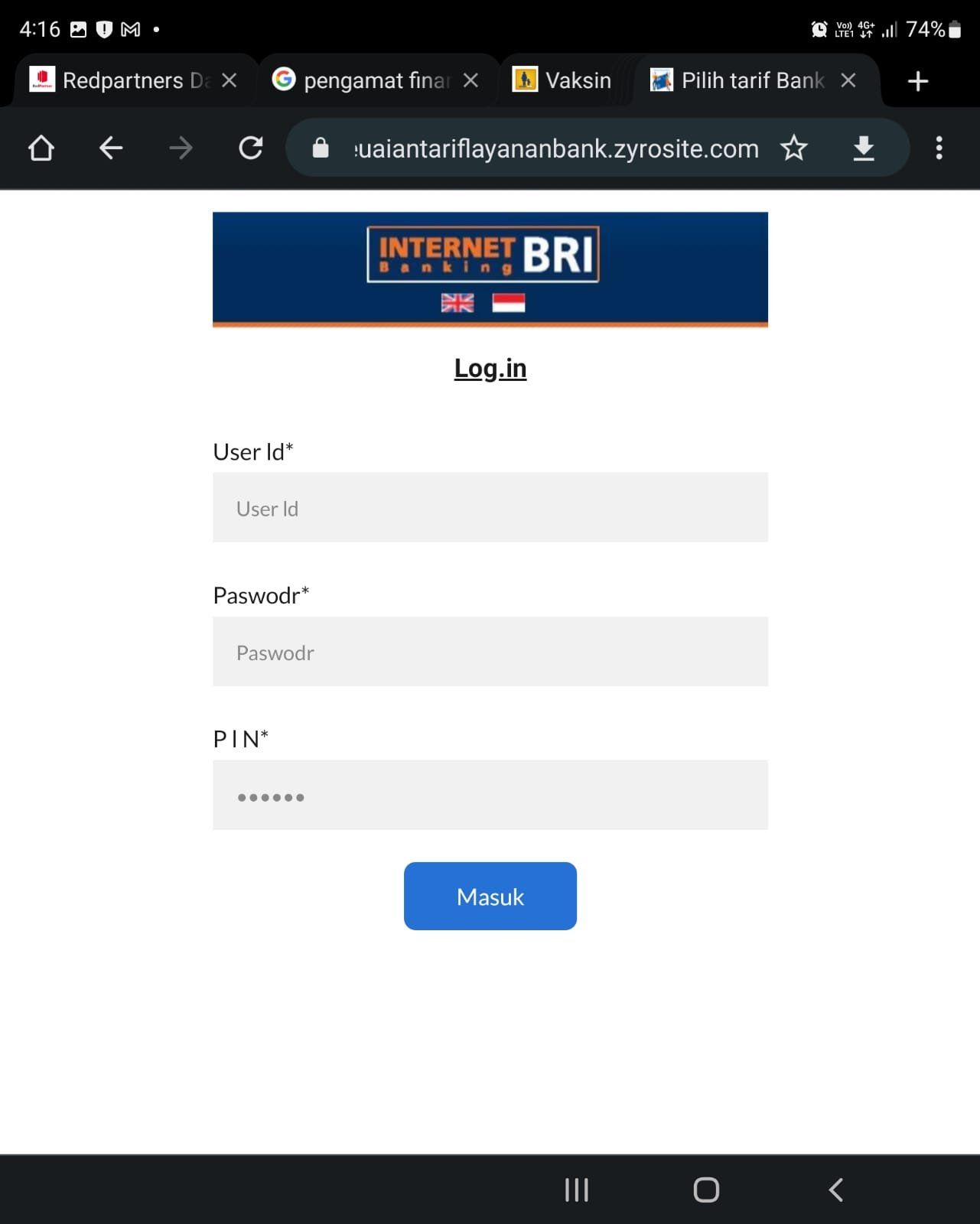

Jika korbannya terperdaya dan percaya bahwa situs tersebut asli, padahal alamat situs sudah jelas bukan Bank BRI melainkan zyrosite dan memilih tarif baru atau tarif lama dan mengklik tombol [Pilih tarif] maka ia tetap akan diarahkan pada halaman berikutnya di

https://penyeseuaiantariflayananbank.zyrosite.com/pilih-tarif-bank-sesuai-kebutuhan-anda

seperti gambar 3 di bawah ini.

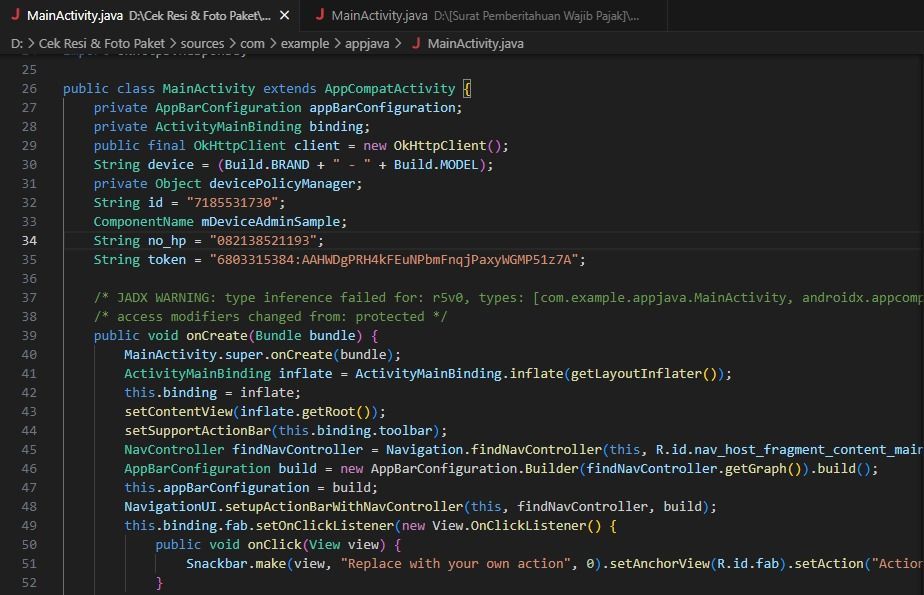

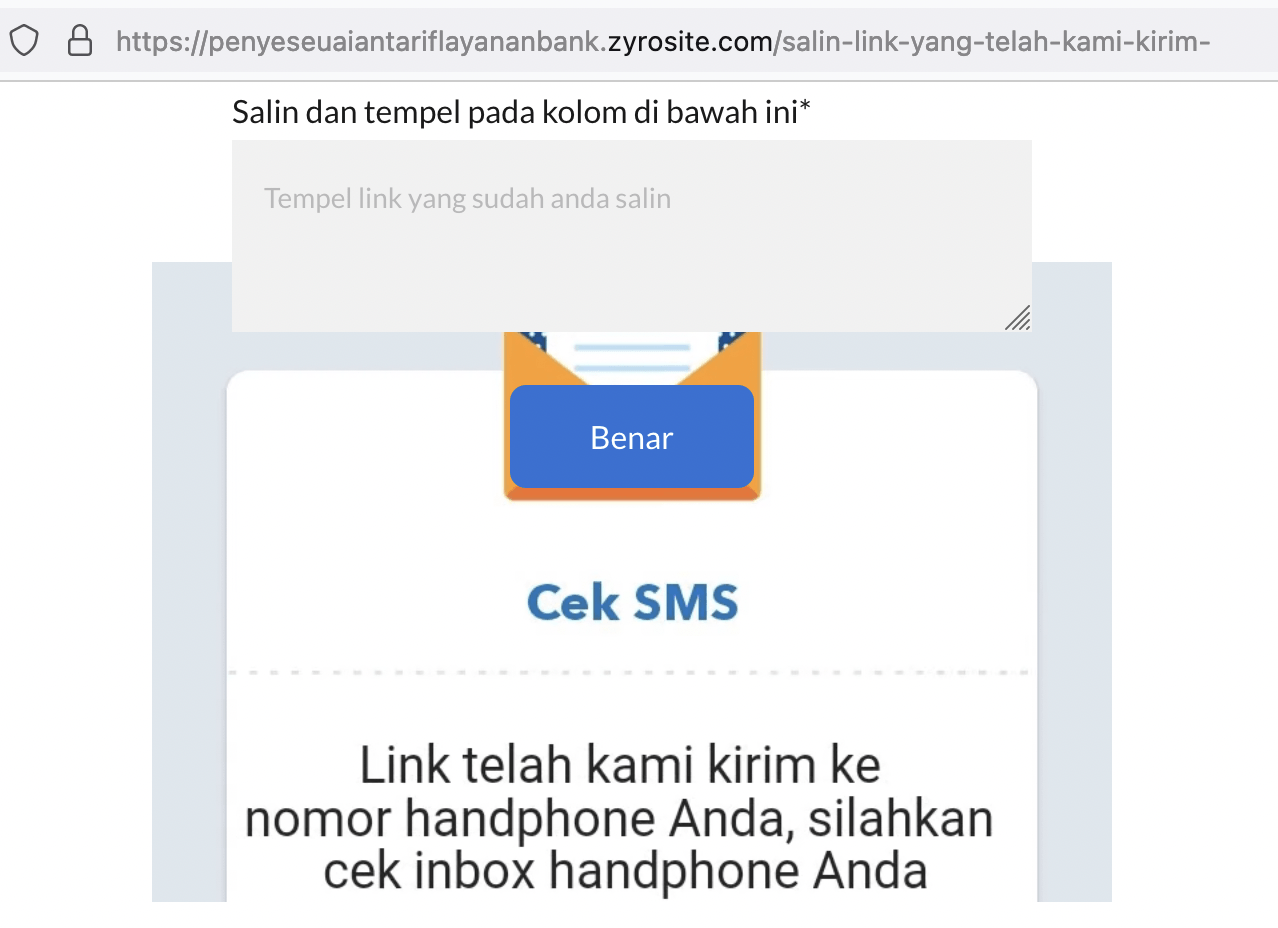

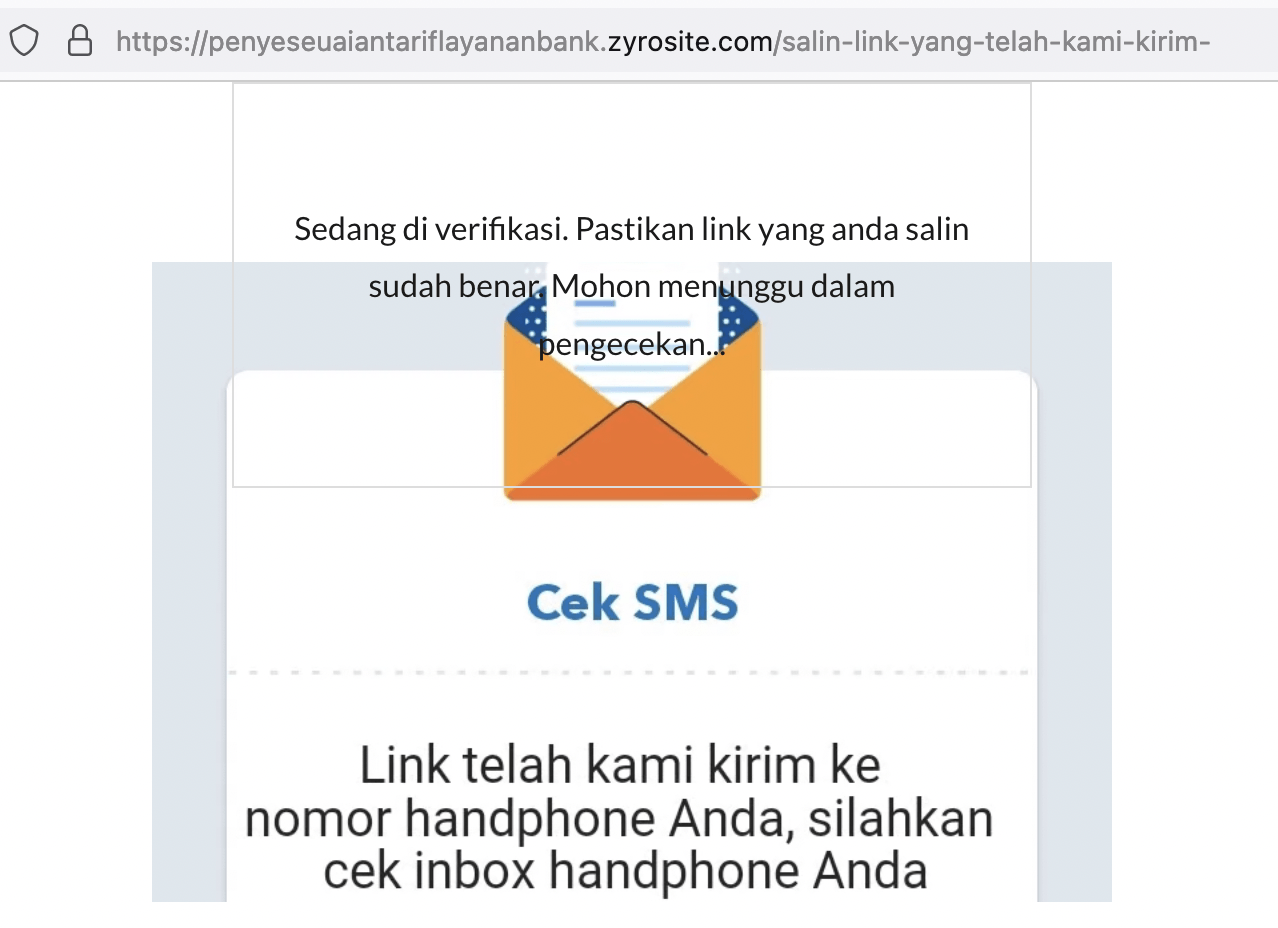

New ParagraphJika korbannya memasukkan kredensial, maka kredensial tersebut akan langsung digunakan untuk mengaktivasi pengiriman OTP One Time Password ke nomor telepon korbannya dan layar berikutnya akan meminta OTP yang dikirimkan ke nomor HP korbannya dengan alamat situs https://penyeseuaiantariflayananbank.zyrosite.com/salin-link-yang-telah-kami-kirim-.

(lihat gambar 4)

New ParagraphJika korbannya yang menerima kode OTP di HPnya dan memasukkan nomor OTP tersebut lalu mengklik tombol biru [Benar], maka ia benar-benar akan dikerjai dan halaman terakhir akan muncul seakan-akan sedang memproses dengan pesan :

Sedang di verifikasi. Pastikan link yang anda salin sudah benar. Mohon menunggu dalam pengecekan..

(lihat gambar 5).

New ParagraphJika korban berhasil melalui semua proses ini dan memasukkan kredensial Mobile Banking dan OTP, berarti korban sudah melalui proses phishing ini dengan sempurna dan rekening korban akan di proses oleh penipu untuk diambilalih dan dikuras dananya.

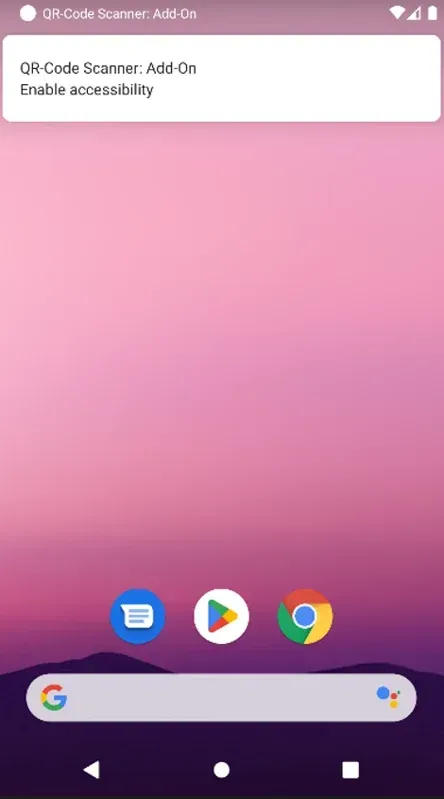

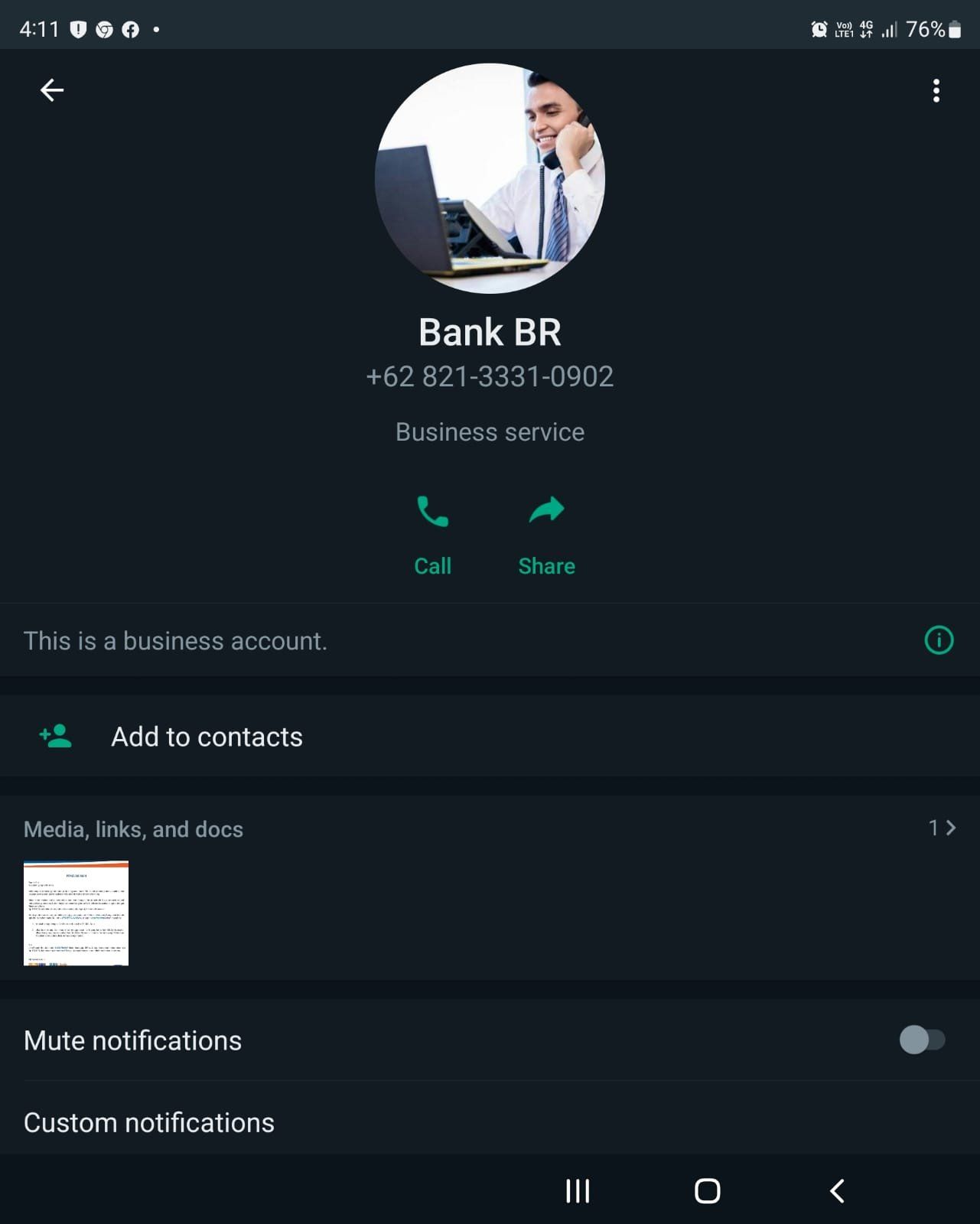

Menurut pengamatan Vaksincom, penipu ini akan menggunakan nama dan Profile Picture palsu serta mengaktifkan Business Account Whatsapp untuk mengelabui korbannya (lihat gambar 6)

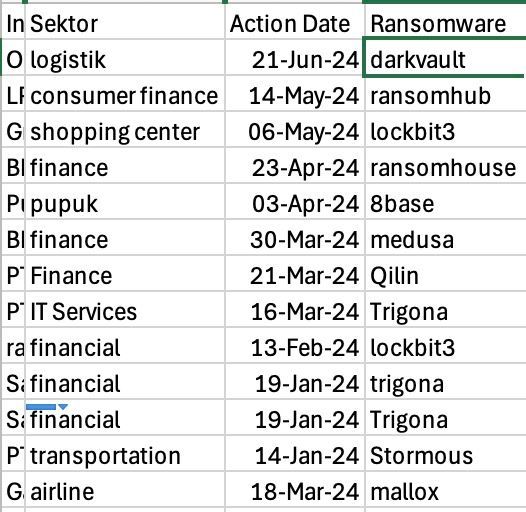

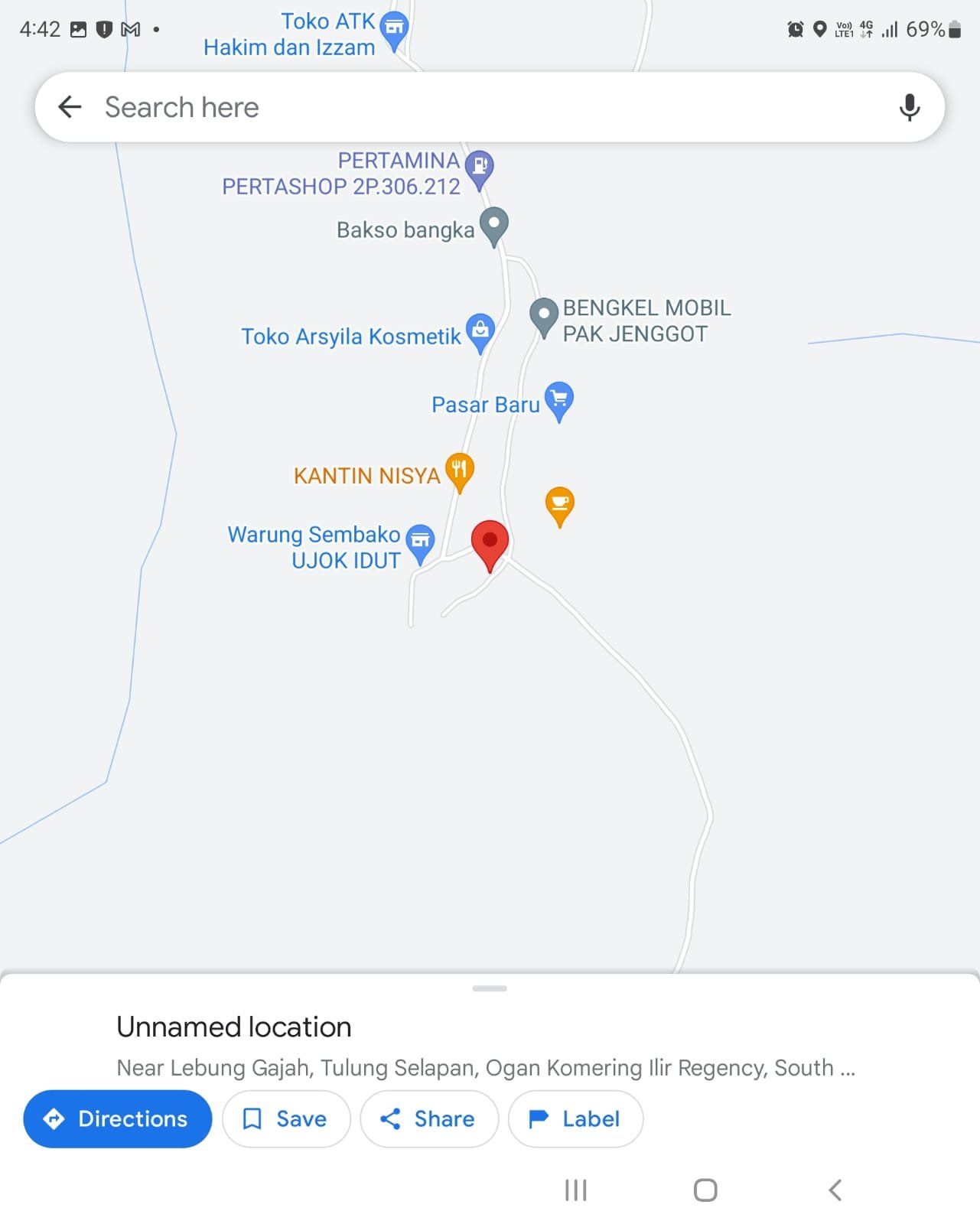

Lokasi penipu ketika melakukan aksinya terdeteksi aksi ini dilakukan dari Sumatera Selatan (lihat gambar 7)

Sebenarnya dengan berbekal 3 informasi kredensial dan OTP dari aktivitas phishing yang didapatkan penipu tidak otomatis bisa mengambilalih rekening korbannya. Ada proses lanjutan yang harus melibatkan pihak Bank guna mengotorisasi proses dan transaksi sehingga rekening bisa diakses dari nomor ponsel yang berbeda. Karena itu, keterbukaan bank dan kerjasama dari pihak yang berwenang untuk mengungkapkan modus operandi penipu sangat dibutuhkan agar kedepannya dapat dibuat sistem dan prosedur yang lebih baik dan bisa mengantisipasi aksi rekayasa sosial memalsukan petugas bank ini.

Penulis mengharapkan pihak berwenang seperti kepolisian dapat menindaklanjuti pelaku dan membuka modusnya dengan jelas, apa saja informasi yang telah dimiliki oleh penipu dan apakah ini terkait informasi data kependudukan yang bocor sebelumnya. Pihak pengawas institusi finansial terkait seperti Otoritas Jasa Keuangan perlu melakukan tindakan yang cepat dan tepat menganalisa dimana letak kelemahan sistem dan prosedur yang dilakukan bank dan memperbaikinya guna mencegah aksi penipuan ini meluas karena sudah berjalan cukup lama dan banyak memakan korban.

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog