BRI Mobile Banking Fraud

Menyaru kurir J&T menguras saldo rekening anda

Dalam peperangan, tidak selalu perangkat canggih dan mahal yang dapat memenangkan pertempuran. Kelihaian pengguna senjata dan kecerdikannya mengeksploitasi kelemahan korbannya sangat menentukan dalam keberhasilan. Hal ini juga terjadi pada pengamanan Internet Banking yang celakanya ketika merambah Mobile Banking malah pengamanan OTP dengan token ditinggalkan dan beralih ke pengamanan dengan PIN dan Password transaksi saja tanpa OTP karena alasan kepraktisan dan kemudahan. Pengamanan dengan OTP hanya dilakukan ketika ingin mengganti perangkat Mobile Banking, itupun hanya mengandalkan OTP SMS yang secara teknis lebih lemah dan mudah disadap dibandingkan dengan OTP aplikasi Authenticator atau token. Celakanya, pihak penyedia layanan Mobile Banking tidak menambahkan verifikasi tambahan untuk mencegah pengambilalihan akun bank jika OTP yang lemah tersebut bocor.

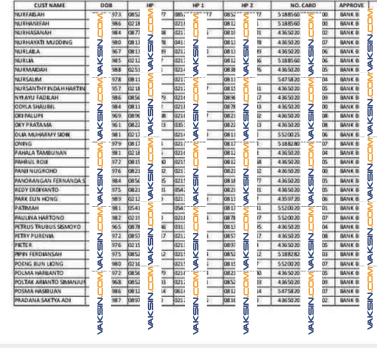

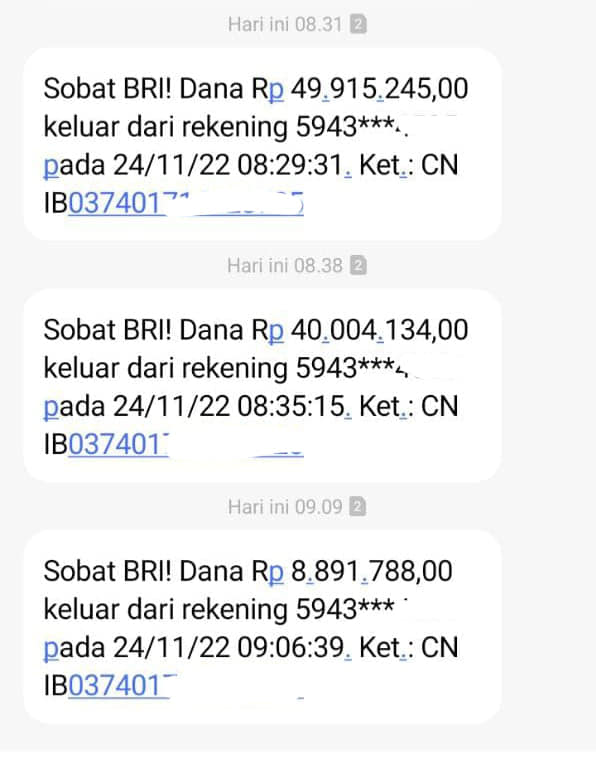

Hal ini memungkinkan terjadinya pengambilalihan akun oleh kriminal yang mampu mengakses OTP SMS tadi dan kemudian menjalankan aksinya menguras akun korban yang berhasil di eksploitasinya. (lihat gambar 1)

Sebenarnya pengamanan transaksi perbankan sudah mencapai tingkat yang secara teknis sulit dieksploitasi karena menggunakan OTP One Time Password atau password sekali pakai. Tetapi bukan berarti bahwa pengamanan transaksi sudah terjamin dan tidak mungkin di bobol lagi. Ada titik lemah dari pengamanan transaksi, yaitu pengguna akhir atau end user yang awam dan pengamanannya berada di luar kendali penyedia layanan. Dan teknik yang paling umum digunakan adalah Soceng alias Social Engineering. Uniknya, keberhasilan teknik Soceng ini tidak terlalu dipengaruhi oleh faktor kecanggihan aplikasi Soceng yang digunakan, faktor yang lebih menentukan adalah pilihan jenis Soceng yang jika berhasil disesuaikan dengan kondisi korbannya maka korbannya akan mudah percaya dan termakan oleh tipuan Soceng tersebut.

Jika sebelumnya penipu menggunakan Soceng menyaru sebagai pejabat bank yang menggiring korbannya memberikan kode OTP untuk persetujuan transaksi, maka teknik terbaru yang digunakan cukup mengejutkan karena pilihan Socengnya tidak terduga dan tidak berhubungan langsung dengan layanan finansial / bank yang di incar. Namun hasil akhirnya tetap berhasil mengelabui korbannya dan berhasil menguras rekening bank korbannya sampai ratusan juta rupiah. Pilihan Soceng yang digunakan adalah memalsukan diri sebagai aplikasi pelacakan paket kurir dimana korbannya dikelabui bahwa ia mendapatkan pengiriman paket dan untuk melacak paket tersebut ia perlu menjalankan aplikasi yang dikirimkan. Padahal aplikasi yang dikirimkan tersebut jika dijalankan akan mencuri SMS OTP ponsel yang diincar.

Memalsukan diri sebagai kurir J&T

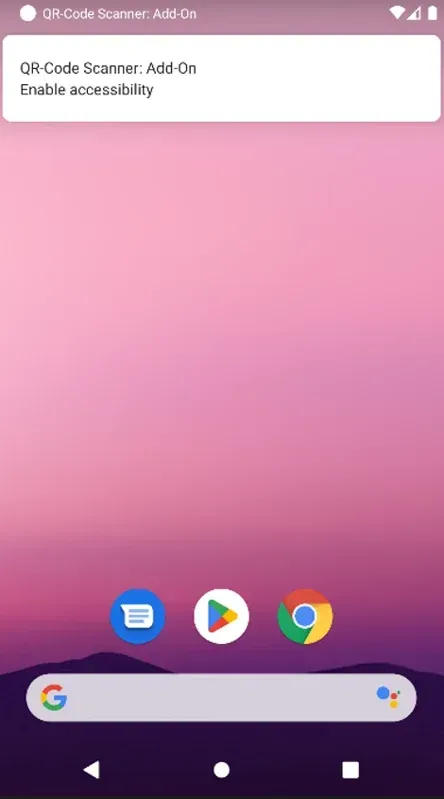

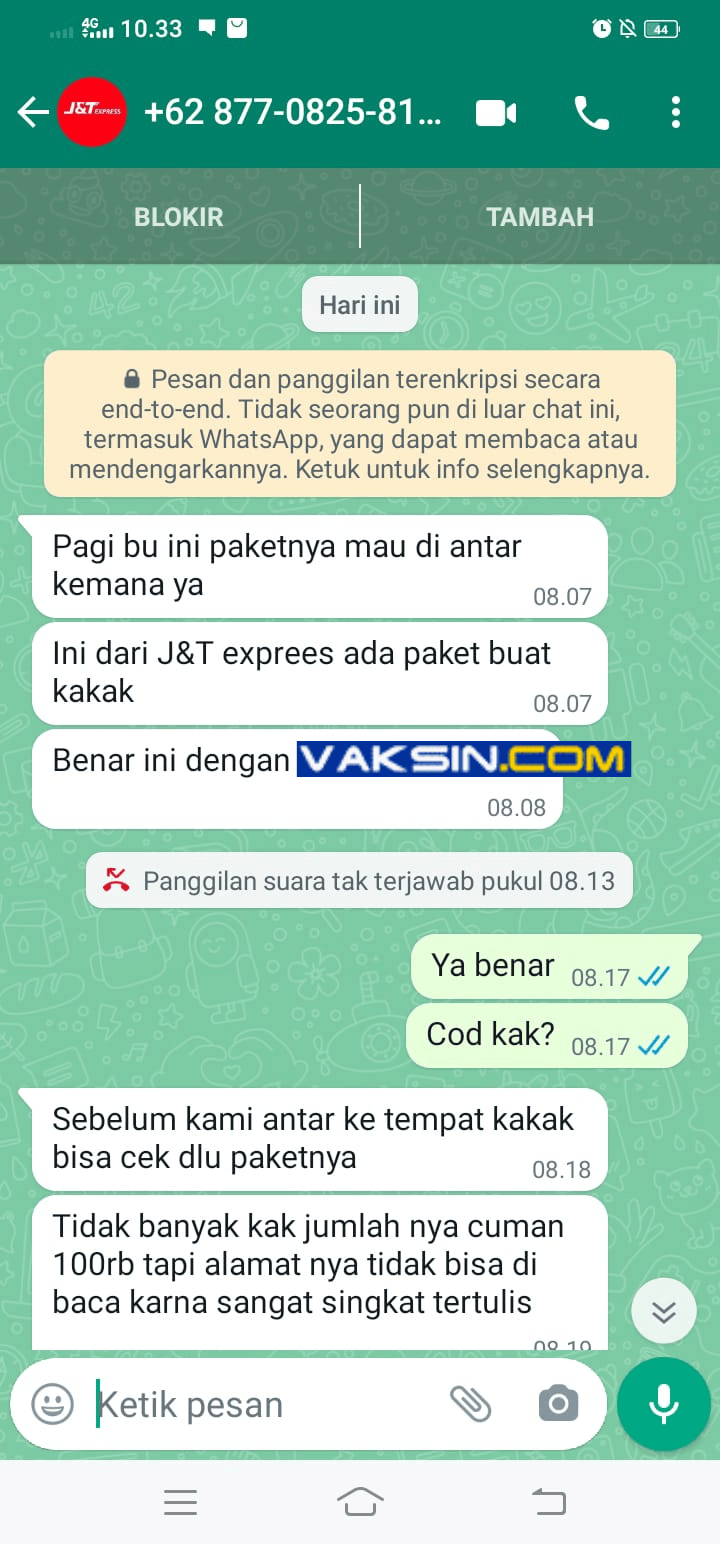

Tentunya anda tidak akan curiga kalau ada yang menghubungi anda dan menginformasikan anda mendapatkan kiriman paket. Dan pengirim pesan akan meminta anda mengklik tautan untuk melacak paket anda. (lihat gambar 2)

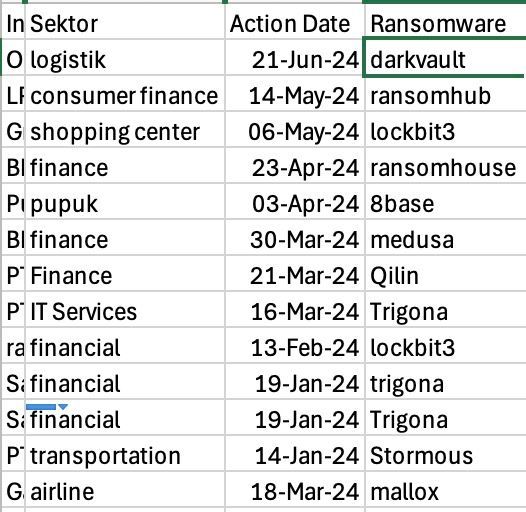

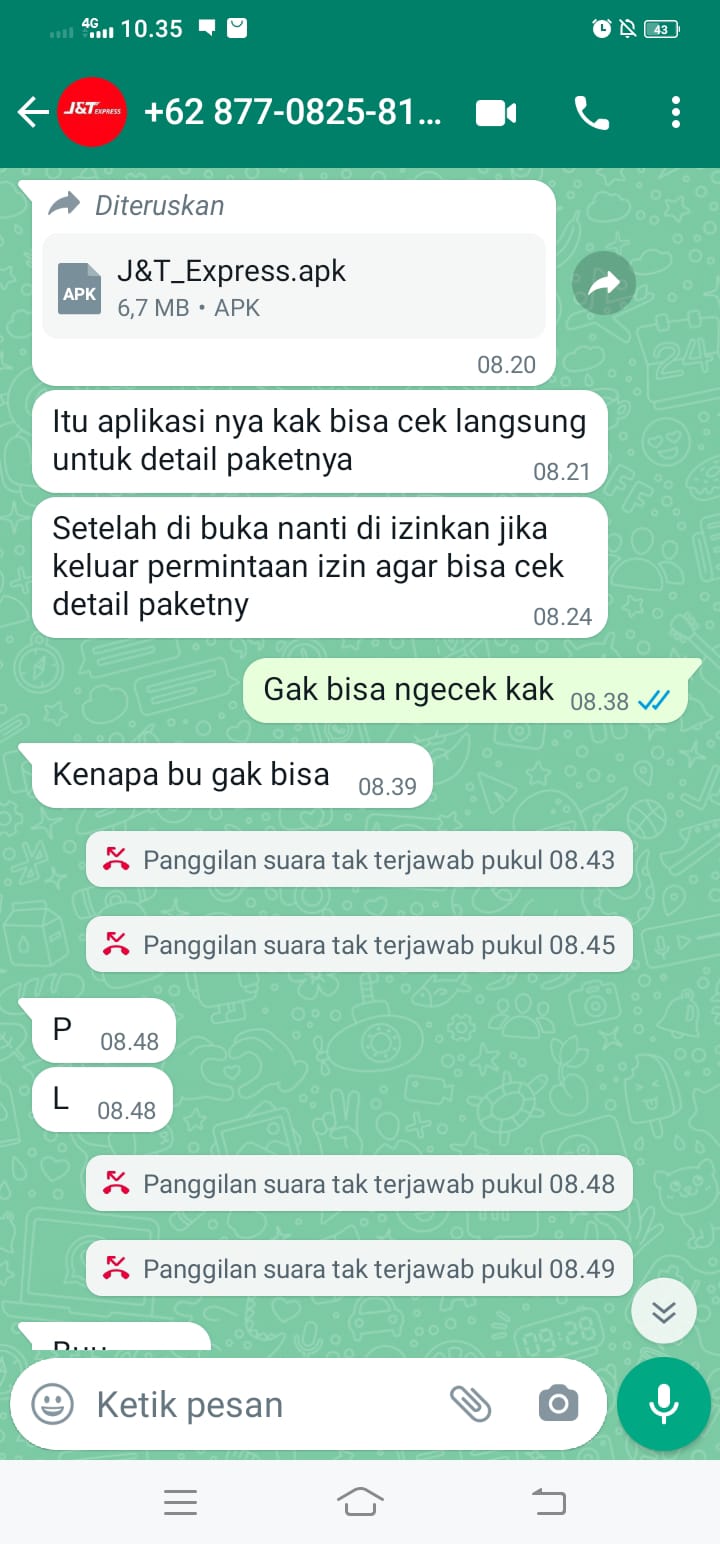

Tujuan utama dari penipu ini adalah supaya korbannya tidak curiga dan menjalankan tautan yang di klaim sebagai aplikasi untuk mengecek detail paket. (lihat gambar 3)

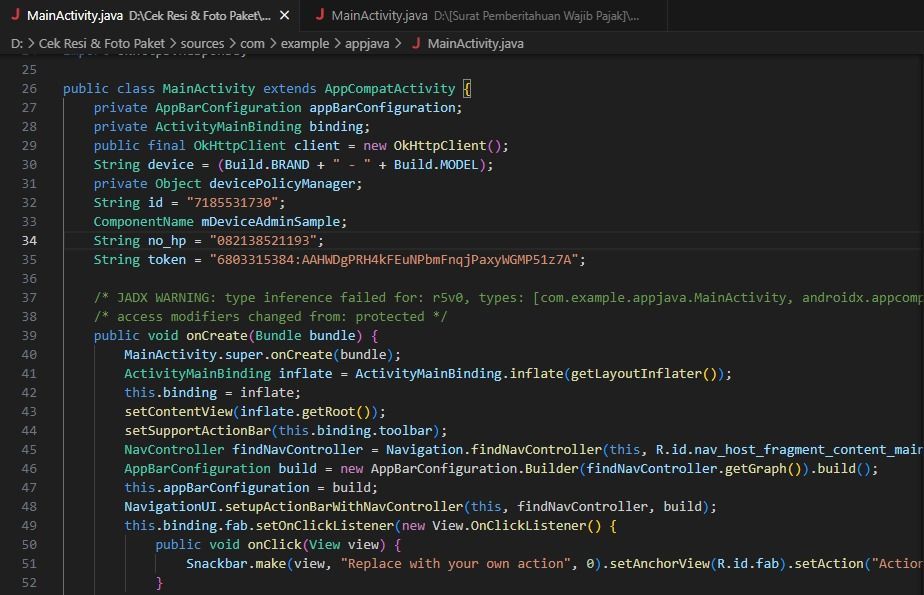

Jika korbannya menjalankan aplikasi ini, sudah jelas aplikasi ini akan meminta berbagai macam hak akses yang tidak dimengerti oleh orang awam. Padahal hak akses yang diminta sangat berbahaya seperti membaca SMS yang masuk dan kemudian dikirimkan ke platform lain milik penipu.

Pihak J&T dalam hal ini jelas kebagian apes merupakan korban yang dicatut namanya oleh penipu dan aplikasi tersebut jelas tidak ada hubungannya dengan J&T. Malah aplikasi ini akan mengincar korban yang tidak berhubungan langsung dengan bisnis kurir, melainkan nasabah perbankan.

Celakanya, jika aplikasi ini dijalankan di perangkat yang memiliki Mobile Banking dan mengandalkan SMS sebagai sarana memindahkan akun mobile banking ke perangkat lain maka yang akan terjadi adalah sekalipun korbannya sudah waspada tidak memberikan OTP yang dikirimkan ke SMSnya kepada siapapun, namun saldo Mobile Bankingnya tetap bisa di ambilalih.

Mengapa ?

Karena kode OTP perpindahan akun Mobile Banking yang di kirimkan ke SMS perangkat korbannya yang sudah menjalankan aplikasi tadi akan secara otomatis dikirimkan ke penipu dan penipu akan dengan bebas menguras dana di rekening korbannya dan korban hanya bisa melihat dananya tersebut dikuras melalui pemberitahuan SMS tanpa bisa berbuat apa-apa. (lihat gambar 1 di atas)

Lalu, apa yang harus dilakukan oleh nasabah dan bank untuk mengamankan Mobile Bankingnya ?

- Nasabah pengguna Mobile Banking jangan pernah menginstal aplikasi apapun yang tidak diketahui keamanannya. Aplikasi dari Play Store saja yang pada awalnya aman ketika melakukan update bisa disusupi program jahat. Apalagi aplikasi di luar Play Store yang tidak diawasi oleh Google.

- Jika anda sering menggunakan Mobile Bnaking dan saldo di bank signifikan untuk anda, ada baiknya mempertimbangkan menggunakan telepon yang terpisah untuk Mobile Banking dimana nomor telepon yang digunakan tidak diberikan kepada umum dan ponselnya tidak sembarangan di instal aplikasi atau di instal aplikasi yang sangat terbatas.

- Pastikan penyedia Mobile Banking yang anda gunakan memiliki pengamanan transaksi yang mumpuni. Seharusnya jika Sistem dan Prosedur pengamanan Mobile Banking yang baik diterapkan, sekalipun Username, PIN transaksi dan OTP berhasil dikuasai oleh penipu. Akun mobile Banking masih tetap aman, karena untuk perpindahan akun Mobile Banking ke perangkat lain harus melewati verifikasi yang sangat ketat dan bisa mencegah penipu mengambil alih akun Mobile Banking.

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog