Broadcast .gif Pencuri Password

.gif Pencuri Password ??

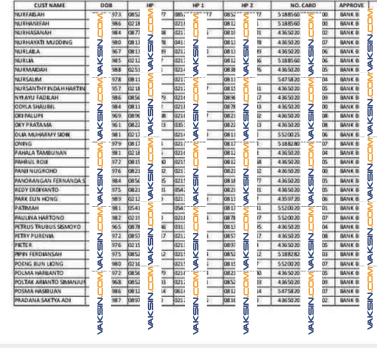

Group Whatsapp sudah menjadi bagian dari kehidupan para pengguna gawai jaman now. Dengan beragam anggota yang memiliki berbagai latar belakang menjadikan group tersebut sangat dinamis. Salah satu kebiasaan yang dilakukan oleh anggota group adalah ucapan selamat, baik ucapan selamat pagi yang rutin dikirimkan oleh anggota group tertentu sampai dengan ucapan selamat ulang tahun atau duka cita yang biasanya akan langsung dikopas oleh semua anggota group. Terkadang terjadi kesalahan informasi seperti tanggal ulang tahun yang salah, namun tetap saja sekali ada yang melontarkan ucapan selamat, kontan akan langsung diikuti oleh banjir ucapan selamat dari seluruh anggota group tanpa crosscheck.

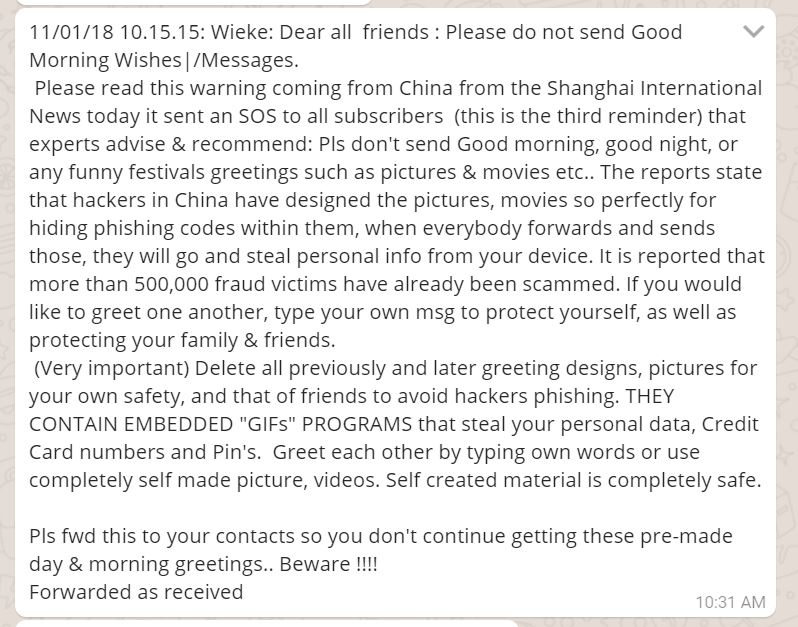

Mungkin karena hal tersebut, maka beredar broadcast untuk tidak mengirimkan ucapan menggunakan gambar .gif dengan uraian yang cukup seram. Sebenarnya tujuan broadcast untuk tidak mengirimkan ucapan .gif ini cukup baik, namun caranya dimana informasi yang digunakan sebagai dasar untuk meyakinkan penerima broadcast banyak sekali yang tidak mengandung kebenaran. Jadi dapat dikatakan broadcast ancaman .gif ini bertujuan baik tetapi disebarkan dengan cara yang tidak baik. Broadcast ini juga diterjemahkan ke dalam bahasa Indonesia. Untuk lebih lengkapnya silahkan ikuti uraian di bawah ini (lihat gambar 1 di atas) :

<<<start broadcast>>>

Dear all friends : Please do not send Good Morning Wishes|/Messages.

Please read this warning coming from China from the Shanghai International News today it sent an SOS to all subscribers (this is the third reminder) that experts advise & recommend: Pls don't send Good morning, good night, or any funny festivals greetings such as pictures & movies etc.. The reports state that hackers in China have designed the pictures, movies so perfectly for hiding phishing codes within them, when everybody forwards and sends those, they will go and steal personal info from your device. It is reported that more than 500,000 fraud victims have already been scammed. If you would like to greet one another, type your own msg to protect yourself, as well as protecting your family & friends.

(Very important) Delete all previously and later greeting designs, pictures for your own safety, and that of friends to avoid hackers phishing. THEY CONTAIN EMBEDDED "GIFs" PROGRAMS that steal your personal data, Credit Card numbers and Pin's. Greet each other by typing own words or use completely self made picture, videos. Self created material is completely safe.

Pls fwd this to your contacts so you don't continue getting these pre-made day & morning greetings.. Beware !!!!

Forwarded as received

<<<akhir broadcast>>>

Selain versi bahasa Inggris, broadcast serupa juga beredar dalam versi bahasa Indonesia sebagai berikut :

<<<awal broadcast>>>

"Info sangat penting"

Tolong jangan kirim Good Morning Wishes. Silahkan baca catatan ini ....

Berita Shanghai hari ini mengirim SOS - peringatan ke 3 x nya bahwa para ahli menyarankan dan merekomendasikan: Jangan kirimkan ucapan Selamat pagi, Selamat malam, atau salam festival berupa gambar, film. * Banyak orang melaporkan bahwa para hacker merancang gambar, film tsb dg sempurna untuk menyembunyikan phishing/pembobolan; Ketika semua orang memakai dan mengirimkannya, mereka dirancang utk mencuri data informasi pribadi *. Jika Anda ingin saling menyapa, ketik kata2 sendiri untuk melindungi diri sendiri, sekaligus melindungi teman! (Tinjauan 57 Eastern Financial melaporkan berturut-turut 5 set korban yang diundang, menggambarkan proses penipuan pada pukul 11:00 pagi), korban sekitar 200.000 orang !!! (Sangat penting).

Ingatlah: pastikan menghapus semua desain awal dan akhir nan indah, semua ucapan selamat, film salam tahun baru (Benar-benar wajib dilakukan meskipun enggan/sayang) untuk keamanan diri dan teman untuk menghindari hacker phishing. Takutnya data pribadi dan milik pribadi kita akan dicuri. Kehilangan, kerugian dan kerusakan lebih banyak daripada keuntungan. Jadi, mulai sekarang, semua selamat pagi, siang, malam dan ucapan tahun baru, atau gambar, film - tolong hapus semuanya. Menyapa satu sama lain harus dengan mengetikkan kata-kata sendiri atau menggunakan gambar yang benar-benar dibuat sendiri, film, video benar-benar bikinan sendiri. Ciptaan sendiri benar-benar aman. Peringatan diatas untuk kebaikan anda.

MEMINTA ANDA UTK TIDAK MENGIRIM PESAN SELAMAT PAGI, SELAMAT MALAM, GAMBAR2 GIFT KRN MEREKA Mengandung PROGRAM EMBEDDED UNTUK MENYATAKAN DETAIL DATA BANK DAN KARTU KREDIT ANDA, DETAIL KONTAK, DLL ..

SEKARANG JUGA JANGAN TUNGGU NANTI: HAPUS SEMUA UCAPAN2 SELAMAT TSB!!!

<<<akhir broadcast>>>

Analisa broadcast

Pada dasarnya, broadcast yang beredar memberikan informasi bahwa sedang beredar gambar, film ucapan yang dirancang sedemikian rupa sehingga mampu melakukan aksi mencuri data yang berpotensi mencuri data penting seperti data bank, kartu kredit, detail kontak dan informasi penting lainnya.

Teknik endorser, telah jatuh korban banyak dan data penting pengguna yang terancam juga digunakan untuk meyakinkan penerima broadcast seperti menggunakan nama :

- Shanghai International News mengirimkan pesan SOS : “Please read this warning coming from China from the Shanghai International News today it sent an SOS to all

- Lebih dari 500.000 korban fraud telah tertipu : “It is reported that more than 500,000 fraud victims have already been

- Mengancam data penting seperti kartu kredit, PIN dan data penting lainnya : “THEY CONTAIN EMBEDDED "GIFs" PROGRAMS that steal your personal data, Credit Card numbers and Pin's”

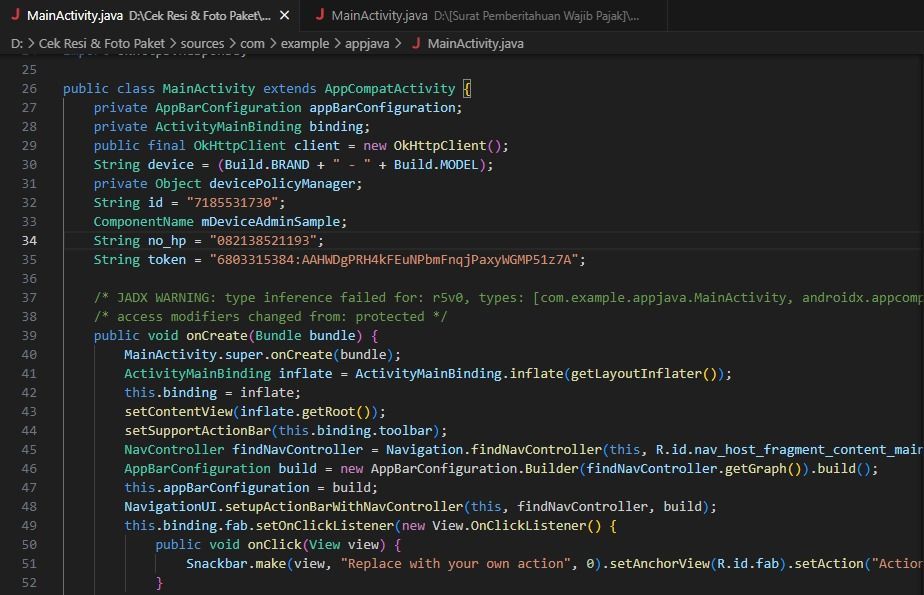

File Gambar menjalankan malware ?

Bagian paling seram dan cukup membuat penerimanya deg2an adalah : “GIFs PROGRAMS that steal your personal data, Credit Card numbers and Pin's” .

Jangankan penerima awam, penulis yang berkecimpung di dunia malware cukup lama juga sampai berpikir ulang dan harus menggali lebih dalam apakah benar gambar .gif dapat mencuri data penting, persis seperti yang dilakukan oleh internet banking malware atau seperti celah keamanan yang dikandung oleh Meltdown dan Spectre yang sedang naik daun.

Pada dasarnya file .gif adalah data, seperti file .doc, .xls, jpg atau .mov. Dan tidak ada dalam sejarah komputer (sampai hari ini) ada data komputer yang sifatnya pasif yang mampu mencuri data. Ibaratnya ada yang mengatakan bahwa patung Selamat Datang turun ke air mancur Bundaran HI dan melakukan demonstrasi. Yang mampu melakukan pencurian data adalah program komputer yang memiliki kemampuan eksekusi perintah (.exe, .pif, .com) seperti Adobe Flash, Microsoft Office atau Java Script.

Namun dalam prakteknya, data bisa saja digunakan untuk memicu atau mengeksploitasi celah keamanan pada program komputer tertentu yang kemudian melakukan pencurian data. Dalam banyak kasus yang terjadi adalah tampilnya gambar atau dokumen tertentu yang mengakibatkan eksploitasi celah keamanan sehingga mengakibatkan aktifnya suatu program pencuri data.

Dalam contoh di atas dapat diumpamakan bahwa Patung Selamat Datang ditempeli spanduk “Motor Yang Melintasi Thamrin akan disita oleh DisHub”, yang kemungkinan besar akan berakibat aksi demonstrasi. Dalam hal ini, aksi memang benar demonstrasi terjadi namun perlu menjadi catatan bahwa bukan Patung Selamat Datang yang melakukan demonstrasi.

Situs Ucapan yang perlu diwaspadai

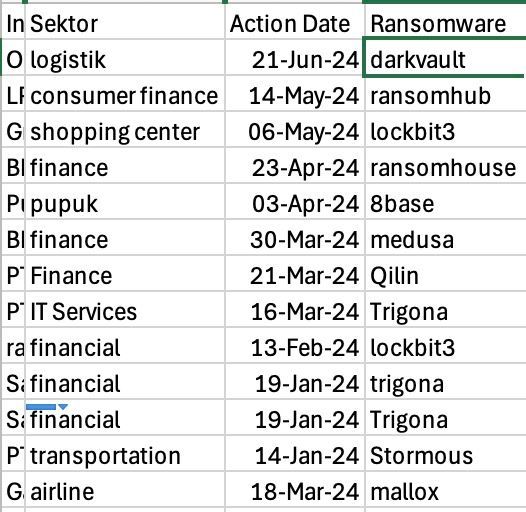

Melihat pengalaman di akhir tahun 2017, ada satu hal yang perlu menjadi perhatian warganet, khususnya pengguna media sosial yang ingin mengirimkan ucapan selamat. Baik ucapan Selamat Natal, Tahun Baru atau lainnya. Salah satu hal yang menarik adalah beredarnya situs yang menyediakan ucapan dengan animasi simpel dan penggunanya tinggal memasukkan namanya dan melakukan sharing dimana kebanyakan di share ke Whatsapp. Sebagai contoh adalah situs surprise4u.com atau see-now.co yang memberikan fasilitas ucapan selamat dengan teks dan animasi yang menarik dan nama pengirimnya dapat dikostumasi. (lihat gambar 2)

Kalau melihat dari tampilan dan desain situs ucapan selamat tersebut, header dan footernya masing-masing diisi oleh iklan yang akan menyesuaikan dengan data pengaksesnya. Dan kelihatannya modul situs ucapan selamat ini sudah beredar secara bebas, menjadi standar dan banyak digunakan secara oleh pemilik situs untuk mendulang keuntungan iklan. Pengguna ucapan selamat ini mendapatkan fasilitas ucapan selamat yang menarik, sesuai tema dan animatif dan sebagai imbalannya pemilik situs ucapan selamat ini mendapatkan keuntungan finansial dari iklan yang tampil. Sebagai gambaran, jika satu orang mengirimkan ucapan Selamat Tahun Baru ke 500 kontak WA dan Groupnya, lalu sekitar 20 % dari penerima juga tertarik untuk menggunakan situs ucapan selamat tersebut dan memasukkan namanya, dalam pengiriman gelombang kedua saja sudah ada 100 orang yang menggunakan situs tersebut dan melihat iklan yang tmapil, dalam pengiriman gelombang ketiga dengan asumsi setiap pengirim ucapan mendapatkan 100 orang yang tertarik menggunakan situs tersebut, maka dalam gelombang ketiga sudah ada 10.000 orang yang mengakses situs (iklan) ucapan selamat. Dalam gelombang ke empat angka tersebut dengan mudah mencapai jutaan pengguna dan memberikan keuntungan berlipat ganda dari iklan yang tampil dan diakses oleh pengguna situs ucapan selamat.

Sampai saat ini, Vaksincom belum menerima laporan aksi negatif yang dilakukan oleh situs pembuat ucapan selamat tersebut, namun berdasarkan pengalaman selama ini dimana akan berbondong-bondong orang membuat situs ucapan selamat guna mendapatkan keuntungan dari iklan dan pada saat mencapai titik jenuh. Pada saat penghasilan dari iklan tidak sesuai dengan ekspektasi, maka ada saja pemasang iklan atau pemilik situs yang mulai memutar otak dan melanggar norma dengan memasang iklan-iklan yang tidak pantas atau berbahaya bagi warganet seperti iklan pornografi, iklan judi, sara atau malah menyelipkan malware pada iklan yang tampil.

Karena itu Vaksincom menyarankan agar warganet untuk cerdas menimbang resiko dan memilah aplikasi, situs dan layanan yang anda gunakan. Apalagi jika tautan atau aplikasi tersebut anda sebarkan ke teman-teman anda. Tentunya anda tidak ingin menyusahkan teman anda.

Kesimpulan

- Ucapan selamat dalam bentuk multimedia atau gif secara teknis tidak mungkin bisa mengeksekusi malware atau pencurian data. Walaupun memerlukan kemampuan teknis yang sangat tinggi, secara teknis gambar .gif, .jpg atau video bisa saja digunakan untuk mengeksploitasi program lain yang melakukan pencurian data. Namun hal ini belum pernah terjadi dalam ucapan gif yang dikirikan melalui WA sampai saat artikel ini dibuat sehingga broadcast ancaman gif ucapan selamat dapat dikategorikan

- Ucapan selamat pagi dan ucapan sejenisnya yang rutin dikirimkan mungkin dirasakan bermanfaat bagi sebagian orang, namun anda perlu memperhatikan juga bahwa tidak semua orang memiliki akses bandwidth seperti anda dan banyak teman group anda yang terkadang mengalami keterbatasan bandwidth namun tetap ingin bergabung dengan group. Jangan menyusahkan teman dengan mengirimkan ucapan multimedia setiap hari yang pada prinsipnya akan menghabiskan bandwidth anggota group yang biasanya diikuti oleh anggota group

- Untuk ucapan dukacita atau ulang tahun, ada baiknya langsung dikirimkan kepada yang bersangkutan dan hindari mengirimkan ucapan selamat dan belasungkawa ke dalam group. Tunjukkan simpati anda dengan lebih unik dan berkualitas. Kalau memang anda peduli, mengapa tidak menghubungi secara personal melalui telepon untuk menunjukkan anda

- Jika anda tidak memiliki waktu atau tertarik menggunakan situs layanan ucapan, hindari situs layanan ucapan yang menumpang dan menampilkan iklan / konten lain dalam ucapan selamat sekalipun tidak berbahaya karena kontrol konten tidak berada di tangan anda dan bisa dirubah sewaktu-

- Jika memungkinkan, buat ucapan sendiri dan hindari menggunakan situs pihak ketiga. Ucapan dalam bentuk teks dan kalimat yang menyentuh lebih baik daripada ucapan kopas atau menggunakan situs ucapan yang berbahaya.

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog