Broadcast WA Anti Lemot

Solusi Whatsapp Anti Lemot dengan “Atur Ulang Statistik” ??

Seiring dengan tuntutan pengguna dan persaingan, perkembangan sistem operasi dan aplikasi pada gawai makin hari makin cepat. Siapa yang terlena akan tinggal sejarah. Tentu anda masih ingat BBM yang sempat merajai pasar berbagi pesan di Indonesia. Karena kelambatan / kesalahan dalam mengantisipasi ketatnya persaingan pasar berbagi pesan mahkotanya berhasil diambil alih oleh Whatsapp. Saat ini BBM tercecer di peringkat 22 pada store rank Android November 2017. (menurut data Similar Web https://www.similarweb.com/apps/top/google/store-rank/id/all/top-free ). Whatsapp berhasil mengambil alih posisi nomor satu sebagai aplikasi dan messenger yang paling populer di Play Store Indonesia bukan berarti tanpa ancaman, karena sederet aplikasi berbagi pesan seperti Line, Telegram, WeChat, Facebook Messenger dan BBM berjuang keras mengincar posisinya. Karena itu Whatsapp selalu harus berbenah memperbaiki diri dan mengembangkan fitur baru guna mempertahankan penggunanya. Seiring dengan bertambahnya fitur, otomatis ukuran aplikasi menjadi bertambah besar dan mengakibatkan tuntutan kebutuhan piranti keras (hardware) yang makin tinggi, baik prosesor, memori dan RAM. Padahal banyak pengguna gawai yang menggunakan gawai lawas dengan spesifikasi terbatas sehingga mengakibatkan masalah dalam menjalankan aplikasi terkini termasuk Whatsapp. Baik hang ataupun menjadi sangat lambat. Solusi dari masalah ini selain mengganti dengan gawai dengan spesifikasi yang lebih tinggi bisa juga diatasi dengan mengontrol penggunaan RAM dan memori sehingga hanya aplikasi penting saja yang dipasang dan digunakan.

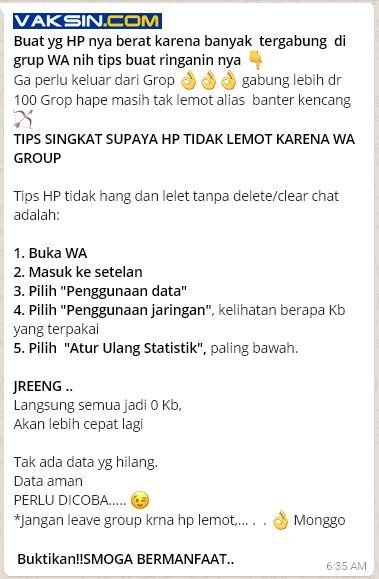

Pembuat broadcast juga ternyata menyadari hal ini lalu berusaha memberikan solusi yang ramai disebarkan sejak pertengahan tahun 2017 dengan isi broadcast seperti di bawah ini :

<<<awal broadcast WA>>>

Buat yg HP nya berat karena banyak tergabung di grup WA nih tips buat ringanin nya 👇

Ga perlu keluar dari Grop 👌👌👌 gabung lebih dr 100 Grop hape masih tak lemot alias banter kencang 🏹

TIPS SINGKAT SUPAYA HP TIDAK LEMOT KARENA WA GROUP

Tips HP tidak hang dan lelet tanpa delete/clear chat adalah:

1. Buka WA

2. Masuk ke setelan

3. Pilih "Penggunaan data"

4. Pilih "Penggunaan jaringan", kelihatan berapa Kb yang terpakai

5. Pilih "Atur Ulang Statistik", paling bawah.

JREENG ..

Langsung semua jadi 0 Kb,

Akan lebih cepat lagi

Tak ada data yg hilang.

Data aman

PERLU DICOBA..... 😉

*Jangan leave group krna hp lemot,... . . 👌 Monggo

Buktikan!!SMOGA BERMANFAAT..

<<<akhir Broadcast WA>>>

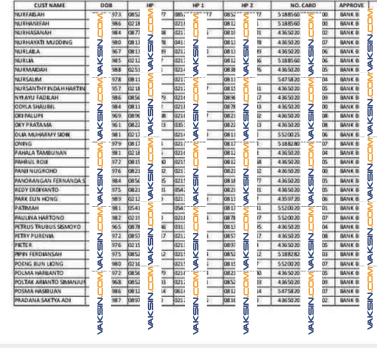

Isi broadcast bertujuan membantu dan baik hati. Jangan leave group, tidak clear chat. Tentunya jika diterima oleh pengguna WA yang baik hati dengan cepat akan langsung disebarkan lagi. Mungkin pikirnya kalau bisa membantu teman yang mengalami kesulitan akan mendapatkan pahala. Apalagi bunyinya pesannya juga dilengkapi dengan icon khas Whatsapp dan penebalan huruf sehingga enak di lihat. (lihat gambar 1)

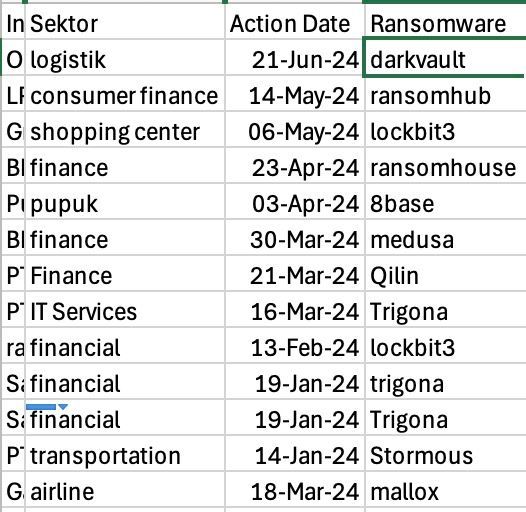

Entah karena postingnya sangat meyakinkan atau memang pengguna media sosial Indonesia senang berbagi dengan orang lain, penyebaran broadcast ini tidak hanya terjadi di Whatsapp, tetapi juga marak disebarkan pada wall Facebook seperti terlihat di bawah ini (lihat gambar 2)

Namun apakah saran yang diberikan memang benar bisa membuat HP tidak lemot ? Vaksincom akan mencoba membahas dan memberikan informasi kepada anda.

TIPS SINGKAT SUPAYA HP TIDAK LEMOT KARENA WA GROUP

Tips HP tidak hang dan lelet tanpa delete/clear chat adalah:

1. Buka WA

2. Masuk ke setelan

3. Pilih "Penggunaan data"

4. Pilih "Penggunaan jaringan", kelihatan berapa Kb yang terpakai

5. Pilih "Atur Ulang Statistik", paling bawah.

JREENG ..

Langsung semua jadi 0 Kb,

Akan lebih cepat lagi

Tak ada data yg hilang.

Data aman

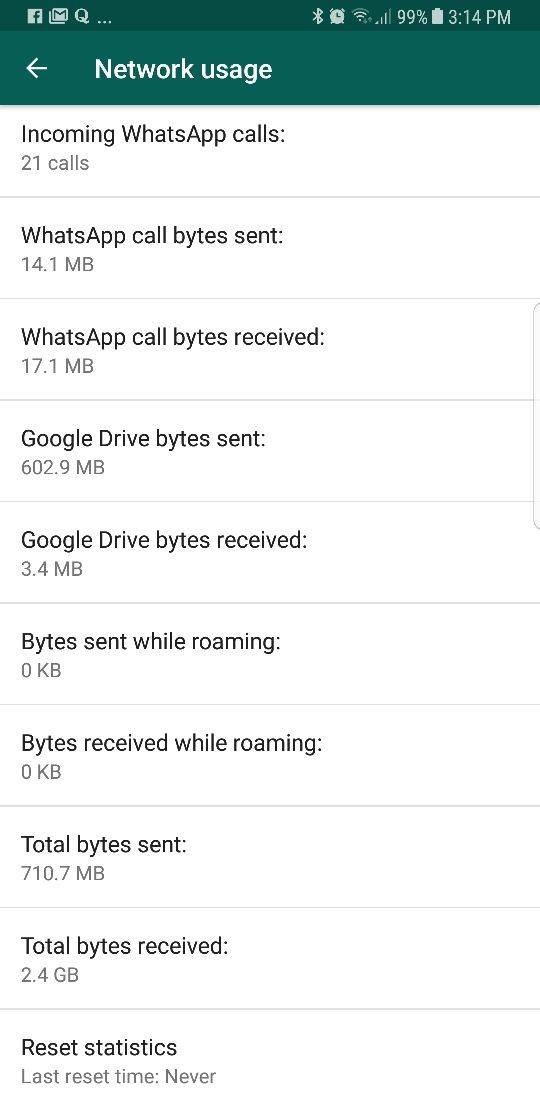

Menurut tips yang diberikan , supaya HP tidak hang dan lelet (pelan) tanpa clear chat, yang perlu dilakukan adalah melakukan “Atur Ulang Statistik” atau “Reset Statistic” (lihat gambar 3)

Dari klaim yang diberikan bahwa aktivitas di atas tidak “clear chat” atau menghapus data chat dapat dikatakan sebagai kebenaran karena aktivitas tersebut tidak menghapus data chat, baik data gambar, video atau chat. Namun klaim bahwa aktivitas “Reset Statistic” ini bisa membuat Whatsapp anda menjadi lebih cepat. Gambarannya kira-kira seperti ini :

Statistics Whatsapp dapat diumpamakan sebagai Odometer pada kendaraan anda. Anda bisa reset odometer kendaraan jadi 0 setiap anda kali isi bensin dimana reset odometer ini akan membantu anda memperkirakan saat isi bensin kembali ketika odometer telah menempuh jarak yang telah ditentukan.

Namun tidak berarti bahwa dengan reset odometer saja anda sudah isi bensin. Jadi aktivitas isi bensin harus tetap dilakukan (jangan lupa bayar). Kalau cuma reset odometer tidak diikuti dengan isi bensin yah tetap berarti tangkinya tetap kosong dan jarak tempuh kendaraan tidak bertambah.

Begitupula dengan aksi reset statistik, yang di reset hanya odometer statistik saja dan tidak ada hubungan dengan data Whatsapp yang terkait atau mempengaruhi performa Whatsapp sehingga secara logis pengaruh ke performa dari reset statistik dapat dikatakan sangat amat kecil very very small atau tidak ada pengaruhnya sama sekali terhadap performa Whatsapp.

Lalu, apa gunanya fitur reset statistik ini ?

Tujuannya adalah supaya pengguna Whatsapp dapat mengetahui secara detail seberapa besar penggunaan data dan aktivitas apa saja yang menggunakan data besar sehingga bisa dibatasi. Selain itu, untuk yg paket kuotanya pas2an tiap kali reset kuota seluler ia dapat melakukan reset statistik untuk mengetahui seberapa besar penggunaan bandwidth oleh Whatsapp dan dapat menghemat jika sudah melampaui batas kuota. Sebagai catatan, detail statistik yang diberikan disini hanya statistik Whatsapp saja dan belum termasuk statistik aplikasi lain.

Bagaimana caranya kalau mau memperepat Whatsapp

Lalu kalau ada yang bertanya, bagaimana cara mempercepat Whatsapp dan tips anti lemot ? Berikut ini beberapa hal yang dapat anda lakukan untuk memperbaiki performa Whatsapp :

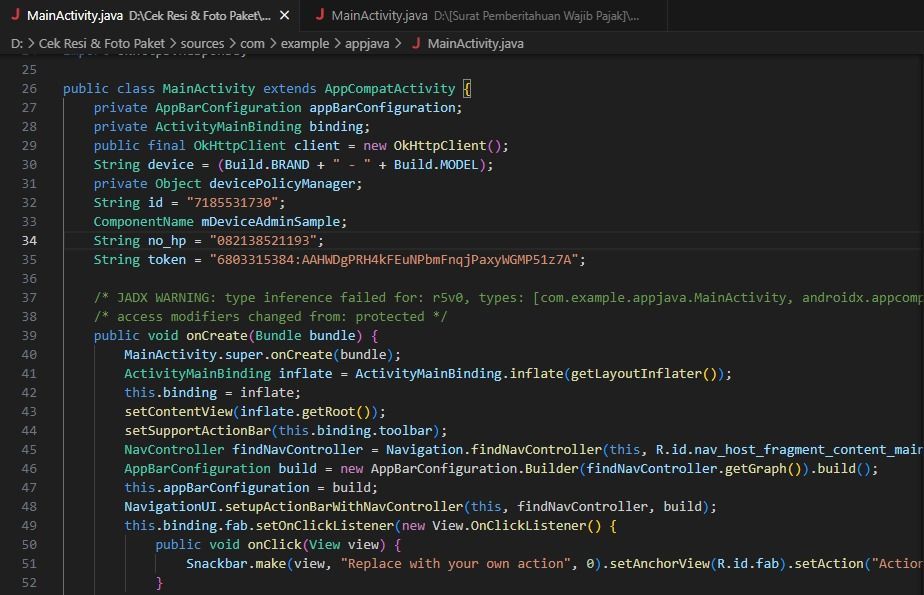

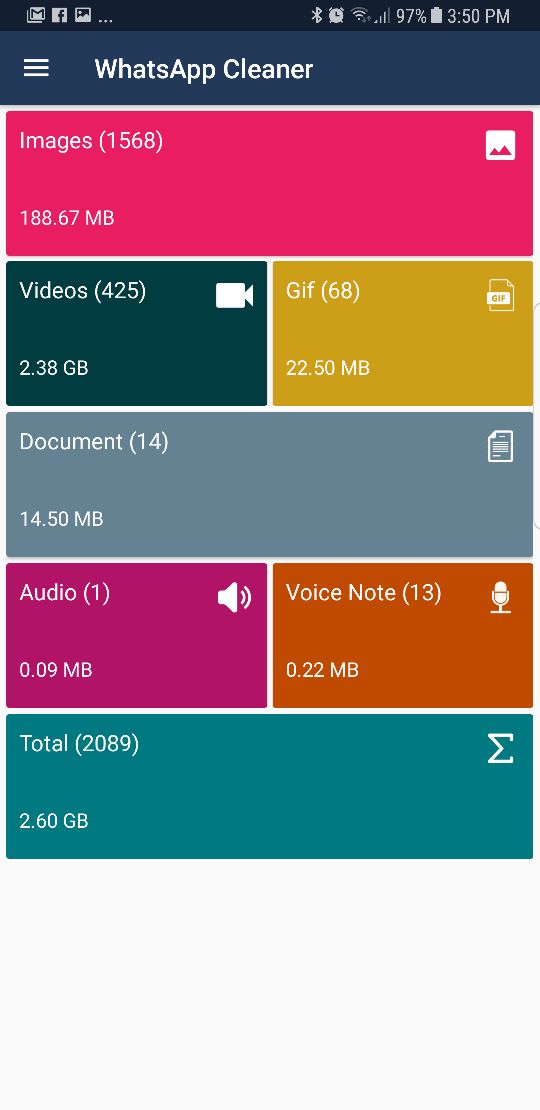

- Hapus pesan, gambar dan video yang tidak diperlukan. Jika membutuhkan program bantu anda bisa mempertimbangkan apps gratis “Whatsapp Cleaner” yang memiliki fitur menarik seperti mencari gambar / video berganda yang anda terima berulang dari Group dan menghapusnya guna menghemat memori. (lihat gambar 4)

- Bersihkan cache / RAM. Salah satu cara yang simpel adalah restart perangkat.

- Jika sering hang / crash, jika memungkinkan, update Whatsapp ke versi yang terbaru / stabil sehingga mengurangi potensi bug.

- Kekurangan RAM mungkin menjadi sebab Whatsapp pelan. Atur RAM anda dan buang / uninstal aplikasi yang tidak diperlukan guna membebaskan RAM.

- Terkadang terjadi kesalahan dalam proses instalasi / update yang mengakibatkan error. Solusi masalah ini adalah instal ulang. Namun perlu anda ketahui bahwa instal ulang aplikasi akan menyebabkan SEMUA data Whatsapp hilang. Karena itu harap berhati-hati melakukan uninstal dan lakukan backup semua data Whatsapp dengan baik terlebih dahulu sebelum melakukan instal ulang.

Jika anda sudah melakukan hal tersebut di atas gawai anda masih lambat dan spesifikasi gawai anda memang termasuk lawas. Mungkin ada baiknya bagi anda untuk mempertimbangkan membeli gawai baru daripada mengeluarkan dana mengupgrade atau memperbaiki gawai lawas karena harga gawai makin lama makin murah dan kalau terlalu sering bermasalah, bisa-bisa biaya dan waktu yang anda keluarkan untuk mengurusi gawai lama lebih mahal daripada mengganti dengan gawai baru.

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog