GandCrab Ransomware

Kepiting bandel dari Eropa Timur

Jika ditanyakan ransomware apa yang paling mengkhawatirkan dan banyak memakan korban di tahun 2018, jawabannya adalah GandCrab. Mulai menjalankan aksinya pada bulan Januari 2018, pengembang GandCrab menggunakan model bisnis RaaS Ransomware as a Service. Dalam hal ini pengembang GandCrab fokus mengembangkan ransomwarenya dan menyewakannya kepada penyerang yang notabene tidak memiliki kemampuan teknis yang tinggi. Karena itu GandCrab dikembangkan agar mudah sekali dioperasikan dan hanya membutuhkan beberapa klik untuk mengaktifkan GandCrab.

GandCrab merupakan ransomware pertama yang meminta tebusan dalam mata uang kripto baru Dash dan menghindari korban dari Rusia dengan mengecek keyboard yang digunakan, pada versi lanjutannya GandCrab juga mengecek bahasa yang digunakan pada komputer korbannya sebelum menjalankan aksinya. GandCrab juga menjadi ransomware yang pertama yang berusaha mengeksploitasi TLD Top Level Domain .bit yang tidak dikelola oleh ICANN organisasi dunia yang mengatur nama domain dunia. Namun dalam pelaksanaannya aksi ini kurang mulus dan malah mengakibatkan kegagalan varian GandCrab tersebut dalam menjalankan aksinya.

Versi awal GandCrab memiliki ciri khas mengenkripsi data komputer korbannya dan menambahkan ekstensi GDCB. Namun aksi ini sempat terhenti sejenak saat Bitdefender berhasil menemukan kelemahan dalam programnya dan membagikan program dekripsi gratis untuk korban GandCrab V.1 versi awal yang dapat ditemukan di www.nomoreransom.org . Namun tidak memakan waktu lama pengembang GandCrab kembali menjalankan aksinya dan menutupi kelemahan pemrograman yang dieksploitasi dan menjalankan aksinya sampai hari ini mencapai versi 5 dan secara de facto menjadi ransomware yang paling aktif dan banyak memakan korban di tahun 2018.

Ada kejadian unik yang menarik dimana GandCrab sempat memakan korban pengguna komputer di Syria dan korban ini curhat di twitter karena satu-satunya kenangan foto anak yang telah tiada dienkripsi oleh GandCrab dan jangankan membayar uang tebusan, untuk mencukupi kebutuhan sehari-hari saja ia kesulitan. Hal ini ditanggapi oleh pembuat GandCrab dengan membagikan dekripsi gratis bagi korban di Syria dan mengecualikan Syria dari serangan GandCrab.

Distribusi

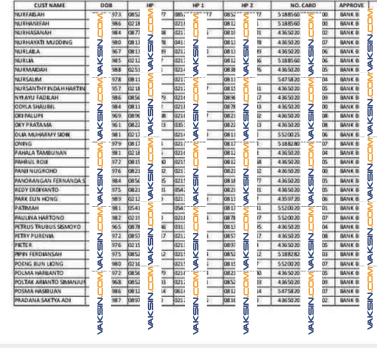

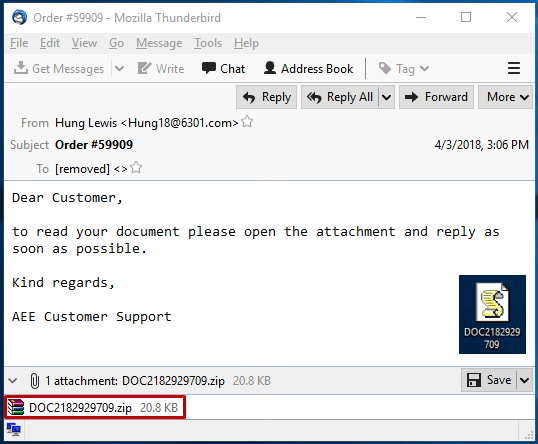

GandCrab menyebarkan dirinya melalui email dalam lampiran Java Script dan downloader .doc yang sudah direkayasa sedemikian rupa sehingga korbannya tidak curiga dan membukanya. (lihat gambar 1)

Jika korbannya membuka lampiran yang diberikan, maka lampiran tersebut secara otomatis dan diam-diam akan mengunduh dan menjalankan rutin untuk mengaktifkan GandCrab.

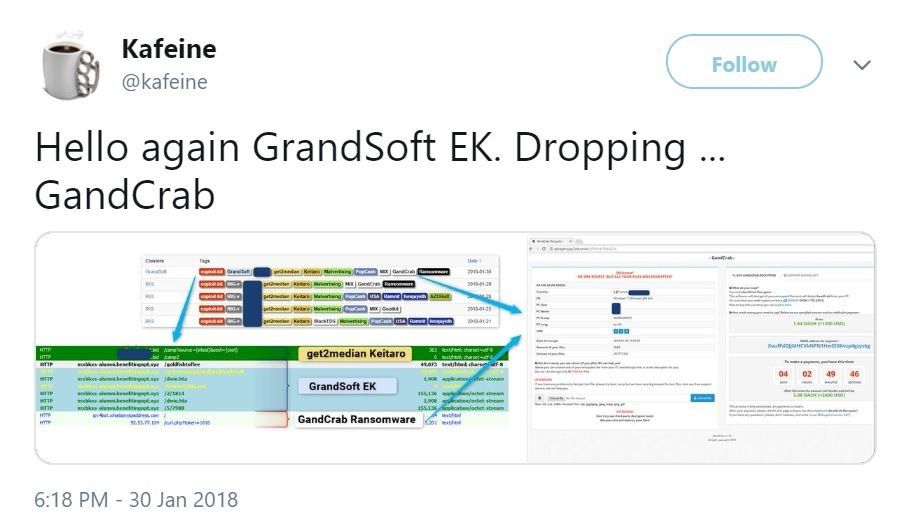

Selain mengandalkan email, pembuat GandCrab juga menempuh jalan lain dengan mengeksploitasi beberapa celah keamanan menggunakan exploit kit. Adapun exploit kit yang digunakan adalah Grandsoft, RIG dan Magnitude. Keuntungan menggunakan exploit kit adalah ia akan berjalan secara otomatis dan tidak perlu bergantung pada pengguna komputer untuk membuka atau menjalankan lampiran. Jika pengguna komputer yang memiliki celah keamanan yang dieksploitasi dan belum menutup celah keamanannya dengan sempurna, maka cukup mengunjungi suatu situs dan tidak perlu melakukan klik maka komputer akan secara otomatis terinfeksi oleh GandCrab. Namun, jika pengguna komputer disiplin mengupdate (otomatis) semua softwarenya maka eksploitasi ini tidak akan mempan.

Sebagai informasi RIG akan mengeksploitasi celah keamanan pengguna Flash Player yang tidak mengupdate ke versi terbaru, sedangkan GrandSoft akan mengeksploitasi pengguna Internet Explorer yang tidak disiplin mengupdate perambannya ke versi terbaru dan akan mengaktifkan ransomware GandCrab secara otomatis (lihat gambar 2).

Iseng

Pembuat GandCrab tidak lupa menampilkan pesan untuk -pihak yang banyak berperan menghambat penyebaran GandCrab seperti Fabian Wosar dari Emsisoft yang sangat aktif memerangi ransomware termasuk GandCrab dimana nama Fabian Wosar menjadi bagian dari string GandCrab.

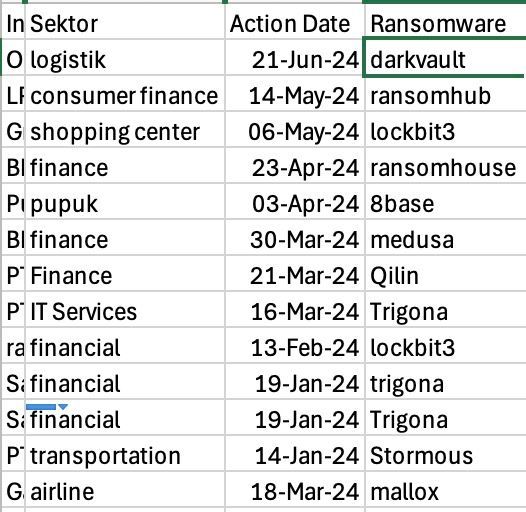

Selain itu, ia akan memunculkan Pop up dengan pesan kepada akun Twitter @MarceloRivero, jika pada komputer korbannya terdapat file pada folder C:\MalwarebytesLabs\. Tujuannya adalah meledek Marcelo karena secara tidak langsung jika komputer yang mengandung folder C:\MalwarebytesLabs berhasil di enkripsi, berarti ada pelanggan / pengguna antivirus Malwarebytes yang berhasil ditaklukkan dan menjadi korban GandCrab. Marcelo Rivero adalah analis malware dari MalwarebytesLabs yang aktif memrangi GandCrab. (lihat gambar 3)

Keisengan lain dari pembuat GandCrab adalah menggunakan kata “europol” untuk membuat kunci enkripsi komuniikasi komputer korban dengan C&C Command & Control server. Seperti kita ketahui, Europol adalah badan kepolisian Eropa yang berperan aktif dalam memberantas ransomware dan bersama kepolisian Rumania dan Bitdefender menyediakan dekripsi gratis bagi korban ransomware GandCrab V.1.

Mencegah Ransomware

Dalam pertempuran menghadapi ransomware, pada awal ransomware diluncurkan program antivirus akan selalu kalah satu langkah dan pada umumnya program antivirus membutuhkan waktu proses analisa dan distribusi antara 7 – 14 hari sampai semua klien antivirus yang dilindunginya dapat mendeteksi ransomware tersebut. Hal inilah yang dimanfaatkan dengan sangat baik oleh pembuat ransomware dimana mereka memanfaatkan celah tersebut dan setiap kali ransomwarenya berhasil di deteksi, mereka langsung meluncurkan varian ransomware baru. Sebenarnya secara total jenis ransomware yang menyebar di tahun 2018 lebih sedikit dibandingkan tahun 2017, tetapi meskipun jumlahnya lebih sedikit, namun varian yang dikeluarkan sangat banyak dimana tujuan utamanya adalah mengeksploitasi celah waktu 7 – 14 hari program antivirus mendeteksi ransomware baru.

Selain itu, terlihat kecenderungan ransomware yang mulai memfokuskan sasarannya pada komputer bisnis, kemungkinan karena korban ransomware yang membayar mayoritas adalah komputer yang digunakan untuk kegiatan bisnis yang jika terganggu operasionalnya akan menyebabkan kerugian finansial yang lebih besar dibandingkan membayar uang tebusan. Salah satu sektor yang menjadi korban paling banyak dari ransomware adalah sektor rumah sakit. Sebenarnya sektor keuangan juga menjadi incaran ransomware, namun insiden yang dilaporkan jauh lebih kecil dari rumah sakit, kemungkinannya adalah sektor ini sudah melakukan backup datanya dengan baik atau bisa saja sebenarnya banyak yang menjadi korban dan membayar uang tebusan tetapi memilih untuk tidak mempublikasikan karena akan menyebabkan turunnya kredibilitas perusahaan.

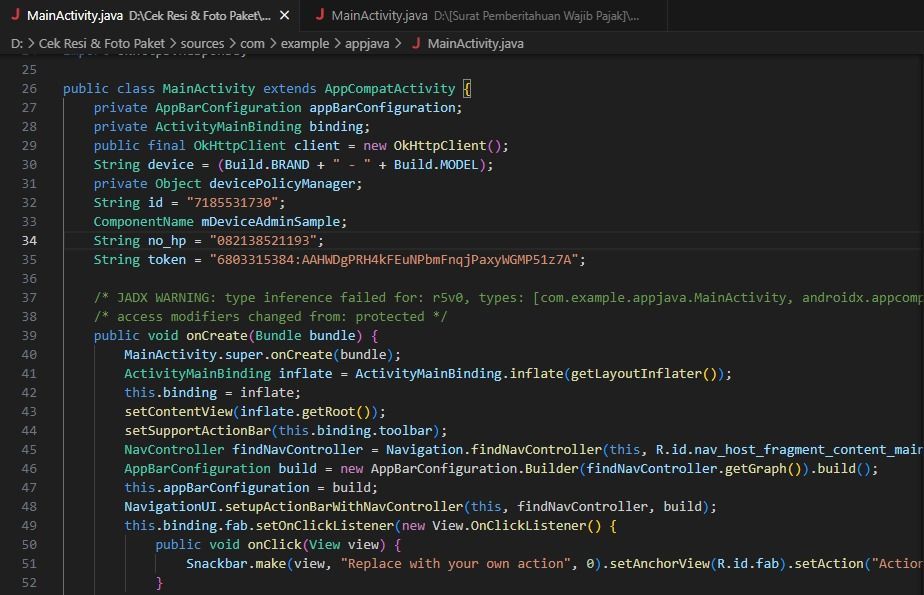

Agar jaringan komputer yang anda kelola dapat terproteksi dengan lebih baik dari ransomware ada baiknya untuk mempertimbangkan antivirus yang tidak tergantung pada update definisi sehingga tidak memiliki kelemahan rentang waktu deteksi ransomware. Selain itu teknologi tambahan seperti Rollback dari Webroot, AntiRansomware dari Gdata akan dapat melindungi secara spesifik dari ransomware. (lihat gambar 4)

Selain mengandalkan perlindungan antivirus, ada beberapa standar yang dapat diterapkan dan dapat memotong aksi ransomware di tengah jalan seperti melakukan update patch secara otomatis sehingga terhindar dari eksploitasi seperti yang dilakukan oleh GandCrab. Atau jika anda memiliki vendor sekuriti yang bisa memberikan support yang diandalkan, anda dapat meminta tips dan langkah tambahan yang akan menekan dampak ransomware dengan sangat signifikan seperti membatasi Java Script, Macro dan melindungi restore point komputer.

Namun pada akhirnya, langkah pamungkas untuk terlindung dari serangan ransomware hanya tiga kata : Backup …. Backup ….. Backup.

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Ph : 021 3190 3800

http://www.virusicu.com

Fanpage : www.facebook.com/vaksincom

Twitter : @vaksincom

Vaksincom Security Blog