Ransomware juga manusia

Mallox, pembuat ransomware juga manusia, ada hati ada rasa

Berdamai dengan Pembuat Ransomware? Bisa Kok... (detik.com)

Perlukah Perusahaan Membayar Uang Tebusan saat Terkena Ransomware? - Info Komputer (grid.id)

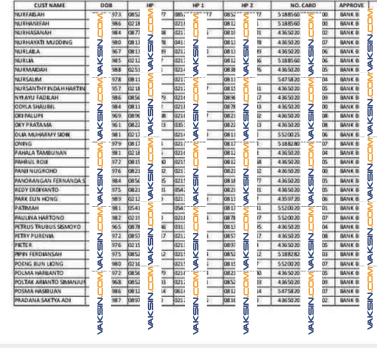

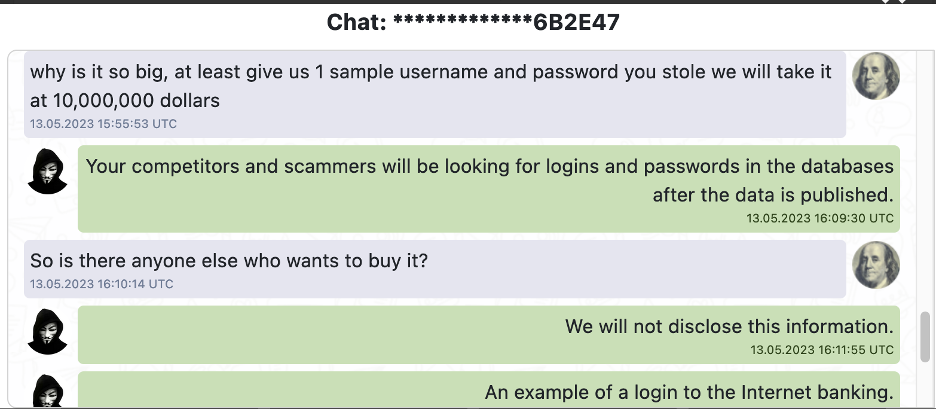

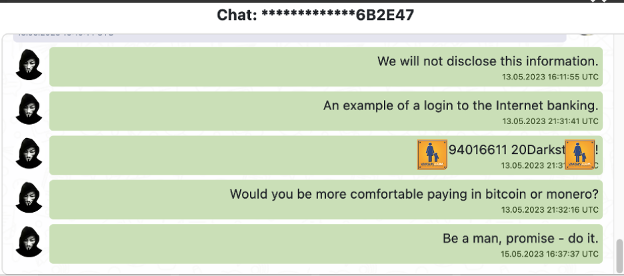

Penyebaran data BSI secara gratis oleh Lockbit sebenarnya merupakan keputusan yang bersifat emosional dan diduga karena pihak negosiator tidak memenuhi janjinya. Dalam sesi chat yang dipublikasikan (Lockbit sangat jarang mempublikasikan sesi chat dengan korbannya) oleh Lockbit terungkap bahwa pihak korban menjanjikan membayar US $ 10.000.000 jika Lockbit bisa memberikan 1 sampel username dan password dan hal itu dipenuhi oleh Lockbit. (lihat gambar 1 dan 2)

Namun setelah contoh yang diminta diberikan, chat tersebut didiamkan dan kemungkinan janji uang yang diberikan tidak dipenuhi sehingga Lockbit merasa korban mengingkari janjinya dan melakukan pembalasan dengan menyebarkan data yang berhasil dicurinya.

Bagaimana group ransomware bekerja

Ransomware sudah mengalami perkembangan yang sangat pesat selama 10 tahun terakhir ini dan saat ini sudah menjadi kejahatan terorganisir dimana hanya pengelola jaringan ransomware yang memiliki kemampuan tinggi dalam pemrograman, enkripsi, sekuriti dan jaringan komputer yang mampu membuat sistem ransomware. Sistem ransomware sudah dibuat otomatis dan mudah dioperasikan dan disebarkan oleh afiliator yang umumnya tidak memiliki kemampuan teknis yang tinggi. Afiliator untuk setiap group ransomware jumlahnya bisa ratusan dan yang melakukan negosiasi dengan korban mayoritas adalah afiliator dan bukan pengelola jaringan ransomware.

Pengelola jaringan ransomware hanya bertugas mengawasi kerja afiliator dan mirip seperti kejahatan terorganisir lainnya dan menerapkan sistem bagi hasil seperti 80 % afiliator dan 20 % pengelola sistem. Bisnis ransomware juga memiliki aturan dan rambu-rambu yang harus dipatuhi seperti organisasi apa yang bisa di serang dan negara apa yang bisa diserang. Umumnya negara ex Uni Soviet akan dihindari oleh penyerang karena kemungkinan dari negara-negara inilah afiliator dan pengelola ransomware ini berdomisili dan menjalankan aksinya. Selain itu, untuk infrastruktur yang kritis seperti pembangkit listrik, pipa gas, sistem produksi minyak dan kilang minyak dihindari untuk dienkripsi namun pencurian data tetap diperbolehkan.

Pelanggaran terhadap ketentuan ini akan ditindak tegas oleh pengelola ransomware dan group ransomware ini walaupun saling bersaing mencari korbannya, secara diam-diam mereka memiliki jalur komunikasi.

Salah satu hal yang paling ditakuti oleh pengelola ransomware adalah hilangnya kepercayaan atas kondite group ransomware ketika korbannya sudah mengirimkan uang tebusan tetapi kunci dekripsi tidak diberikan oleh afiliator. Karena itu mereka sangat ketat kepercayaan ini dan jika afiliator yang mengingkari janji akan dihukum dan diserang beramai-ramai.

Secara teknis, bagi pengelola dan afiliator ransomware kunci dekripsi tidak memiliki nilai bagi mereka. Kunci dekripsi ini sangat berharga bagi pemilik data untuk mengakses datanya dan harusnya jika mereka sudah menerima uang tebusan, tidak ada alasan untuk tidak mengirimkan kunci dekripsi karena jika mereka ingkar janji mereka akan menerima konsekuensi berat dari komunitas mereka.

Jika anda dalam suatu kondisi "terpaksa" harus bernegosiasi dengan afiliator ransomware, pastikan anda melakukan capture screen semua komunikasi dan jika afiliator tidak menepati janjinya, bukti chat tersebut akan sangat efektif sebagai bukti untuk menghukum afiliator ransomware dan pengelola group ransomware yang berkepentingan dengan bisnisnya ini memiliki akses pada semua kunci dekripsi yang akan melakukan tindakan menghukum operator yang ingkar ini.

Tentunya lebih baik lagi jika server group ransomware ini berhasil diambilalih oleh penegak hukum seperti Hive yang berhasil diambilalih oleh FBI bekerjasama dengan penegak hukum di Eropa yang kemudian membagikan kunci dekripsi ini secara gratis.

Ransomware juga manusia

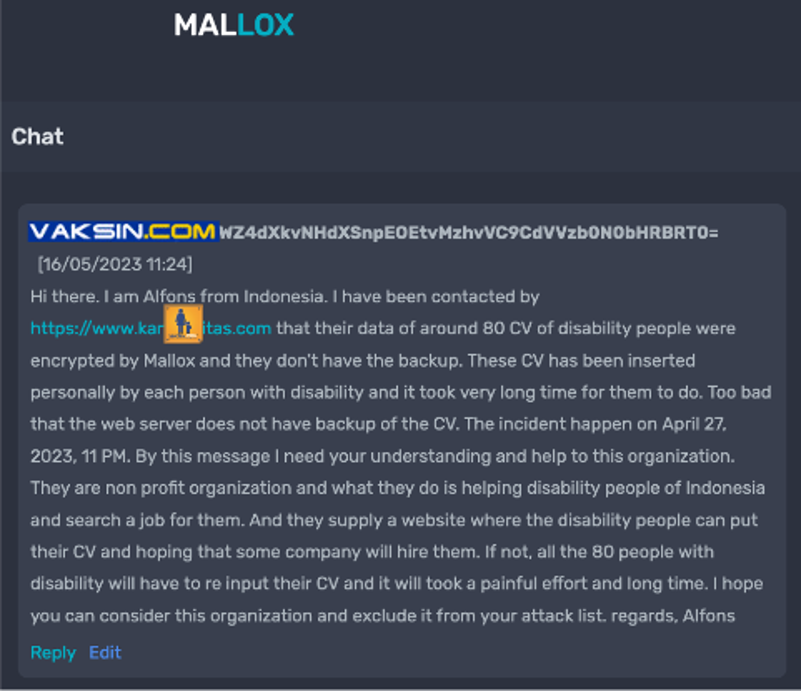

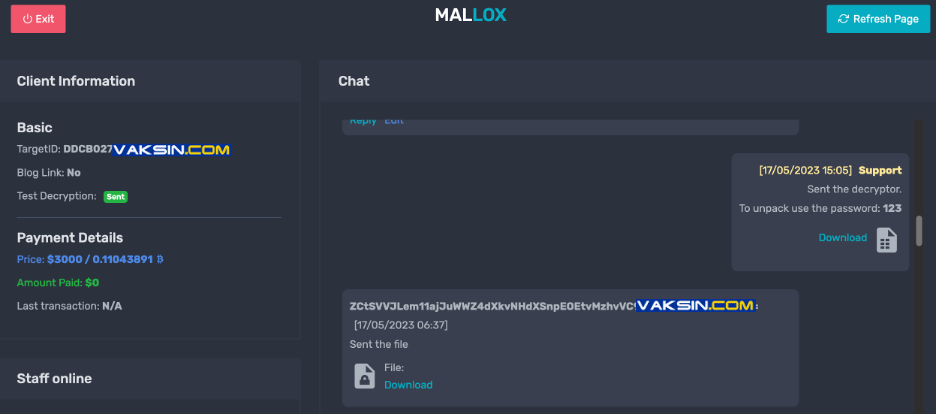

Vaksincom membagikan pengalaman bernegosiasi dengan pembuat ransomware Mallox yang berhasil mengenkripsi server organisasi nirlaba dan akhirnya Mallox memutuskan memberikan kunci dekripsi seara gratis dan bahkan memberikan nasehat agar menjaga keamanan data dan server dengan baik untuk menjaga kemungkinan serangan di masa depan.

Dibawah ini adalah komunikasi Vaksincom dengan ransomware Mallox :

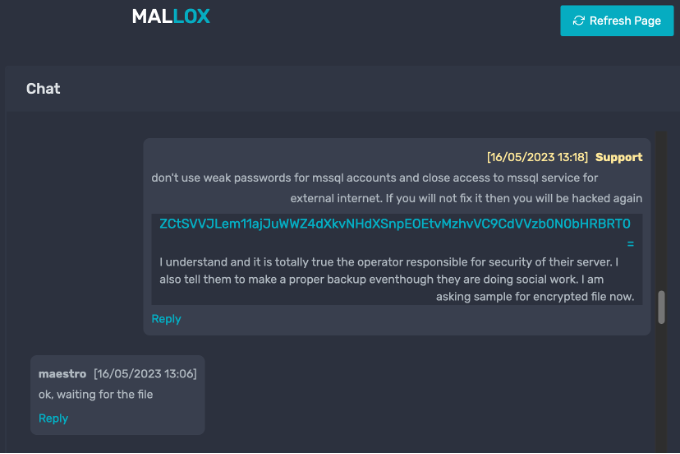

Vaksincom menginformasikan bahwa situs yang diserang adalah situs nirlaba dan hal ini akan menyulitkan organisasi dalam menjalankan pelayanan sosialnya. (lihat gambar 3)

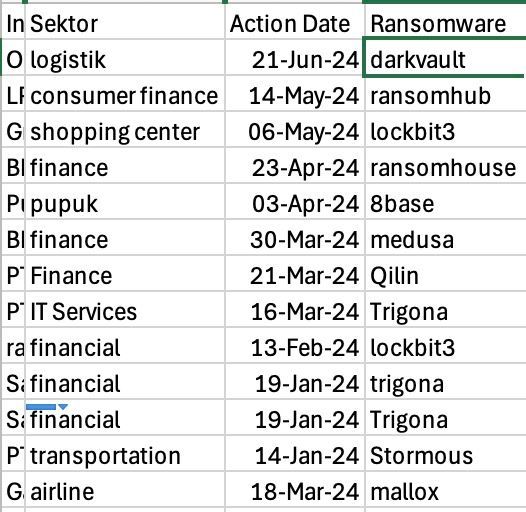

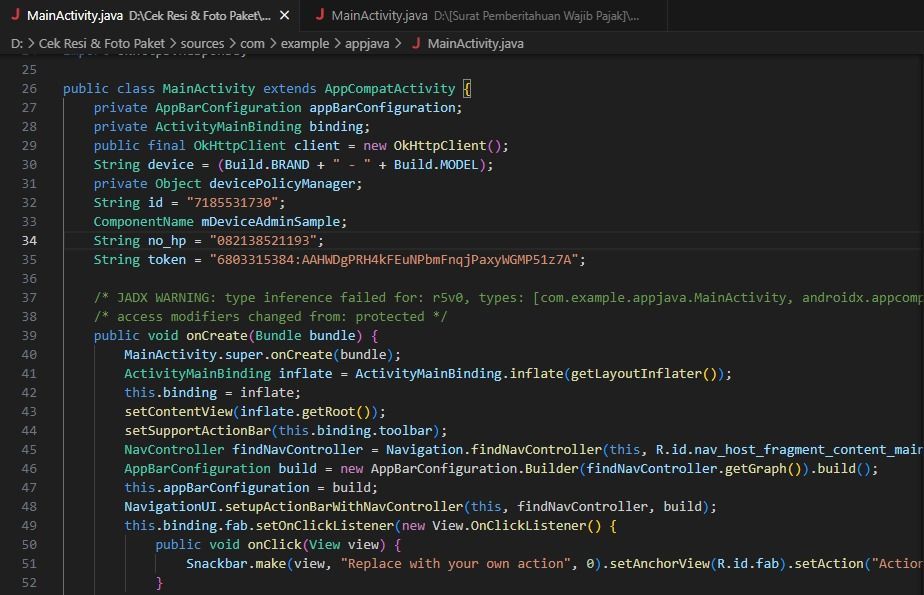

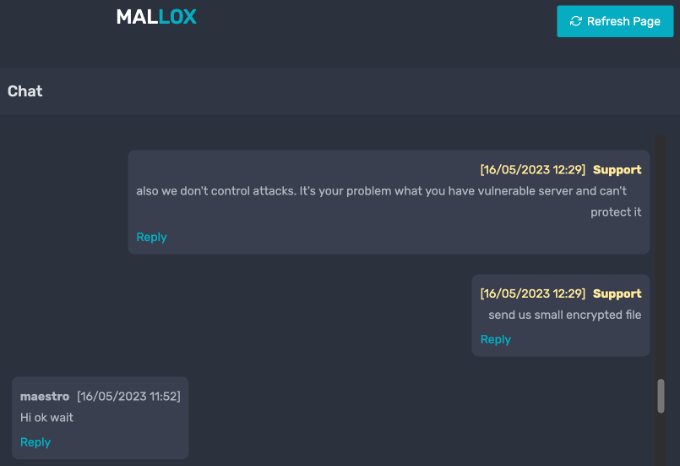

Dalam komunikasi juga korban perlu mengikuti sudut pandang penyerang dimana bagi penyerang, jika anda mengelola server di internet yang memiliki celah keamanan dan tidak ditutup atau kebijakan pengamanan server yang lemah itu adalah kesalahan administrator pengelola server (lihat gambar 4 dan 5). Serangan umumnya dilakukan oleh afiliator dan bukan dilakukan langsung oleh pengelola group ransomware.

Dengan komunikasi dan negosiasi yang baik Mallox memutuskan memberikan kunci dekripsi secara gratis tanpa perlu membayar (lihat gambar 4)

Bahkan Mallox sempat memberikan saran supaya sistem tidak diserang kembali :

don't use weak passwords for mssql accounts and close access to mssql service for external internet. If you will not fix it then you will be hacked again

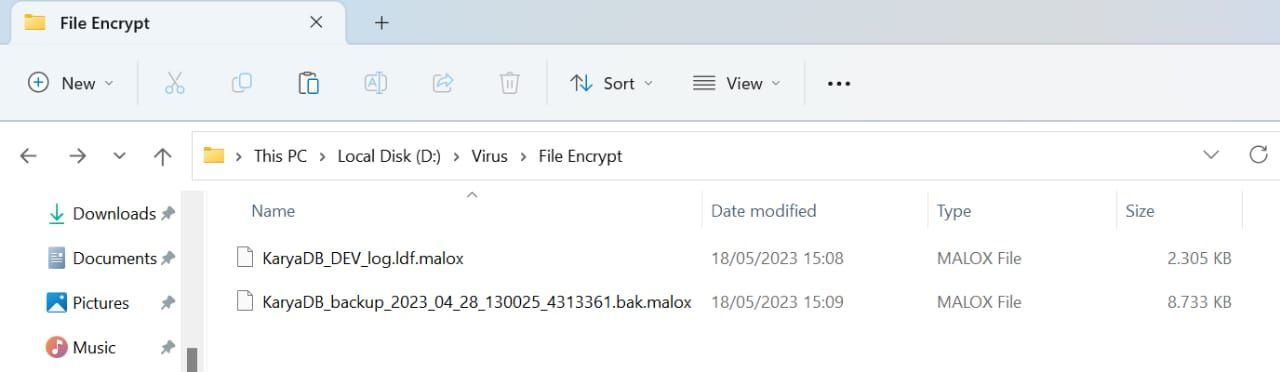

Dengan kunci dekripsi yang diberikan, file yang tadinya di enkripsi oleh Mallox dan tidak bisa dibuka (lihat gambar 7)

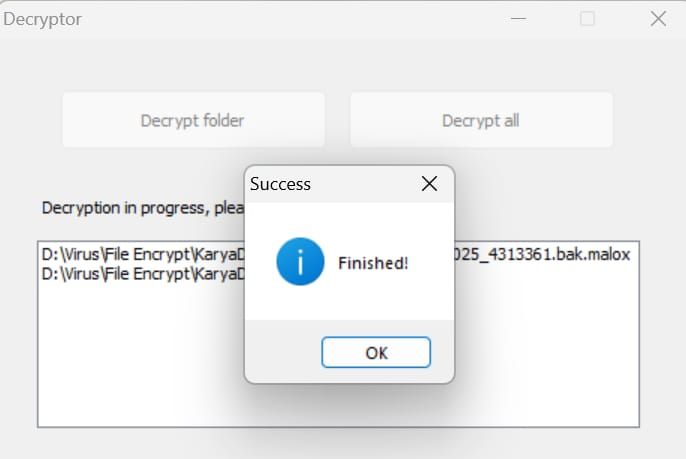

Dapat di dekrip dan dibuka kembali (lihat gambar 8)

Salam,

Alfons Tanujaya

PT. Vaksincom

Jl. R.P. Soeroso 7AA

Cikini

Jakarta 10330

Ph : 021 3190 3800

Website :

http://www.vaksin.com

Fanpage :

www.facebook.com/vaksincom

Youtube :

https://www.youtube.com/@alfonstan3090

Twitter : @vaksincom

Vaksincom Security Blog